Filtrowanie pytań

Kwalifikacja EE8

A. RAID-6

B. RAID-5

C. RAID-0

D. RAID-1

Kwalifikacja EE8

Liczba 512(10) w zapisie binarnym wygląda następująco

A. 1000000000

B. 1000000

C. 10000000

D. 100000

Kwalifikacja EE8

Ile sygnałowych linii używa Interfejs RS-232C?

A. 25

B. 9

C. 12

D. 4

Kwalifikacja EE8

Do prawidłowego działania serwerowej płyty głównej niezbędna jest pamięć z rejestrem. Który z wymienionych modułów pamięci będzie z nią zgodny?

A. Kingston 4GB 1600MHz DDR3 ECC CL11 DIMM 1,5 V

B. Kingston 4GB 1333MHz DDR3 Non-ECC CL9 DIMM

C. Kingston 8GB 1333MHz DDR3 ECC Reg CL9 DIMM 2Rx8

D. Kingston Hynix B 8GB 1600MHz DDR3L CL11 ECC SODIMM 1,35 V

Kwalifikacja EE8

Jaki typ złącza musi posiadać płyta główna, aby użytkownik mógł zainstalować, przedstawioną na rysunku, kartę graficzną?

A. PCIe xl6

B. PCIe xl

C. PCI

D. AGP

Kwalifikacja EE8

Wskaż standardową kombinację klawiszy, która umożliwia zaznaczenie wszystkich elementów w otwartym folderze programu Eksplorator Windows.

A. Ctrl + X

B. Ctrl + A

C. Ctrl + O

D. Ctrl + Z

Kwalifikacja EE8

Zgodnie z normą europejską EN 50173, kabel sieciowy kategorii 6 o budowie F/FTP jest

A. ekranowany siatką

B. ekranowany folią i siatką

C. nieekranowany

D. ekranowany folią

Kwalifikacja EE8

Narzędzie służące do oceny efektywności sprzętu komputerowego to

A. sniffer

B. exploit

C. checkdisk

D. benchmark

Kwalifikacja EE8

Model ISO-OSI jest koncepcją dla interakcji systemów otwartych. Kluczowym elementem tego modelu jest segmentacja tych systemów na warstwy. Ile jest tych warstw?

A. 4

B. 6

C. 7

D. 5

Kwalifikacja EE8

Polecenie mmc w systemie Windows 2000/Windows XP aktywuje narzędzie do tworzenia, zapisywania oraz otwierania

A. katalogu oraz jego podkatalogów na dysku sformatowanym w systemie plików NTFS

B. plików multimedialnych, zawierających filmy

C. zestawu narzędzi administracyjnych zwanych konsolami, służących do zarządzania sprzętem i oprogramowaniem

D. pliku logów operacji dyskowych w systemie plików NTFS

Kwalifikacja EE8

Komputer uzyskuje dostęp do Internetu przez sieć lokalną. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast wprowadzenie adresu IP, takiego jak 212.77.100.101, umożliwia jej wyświetlenie. Jakie mogą być tego przyczyny?

A. Brak serwera WINS

B. Brak serwera PROXY

C. Brak bramy sieciowej

D. Brak serwera DNS

Kwalifikacja EE8

Rejestr mikroprocesora, znany jako licznik rozkazów, przechowuje

A. liczbę rozkazów, które procesor wykonał do tej pory.

B. ilość cykli zegara, liczonych od początku działania programu.

C. liczbę rozkazów, które pozostały do zrealizowania do zakończenia programu.

D. adres następnego rozkazu, który ma być wykonany.

Kwalifikacja EE8

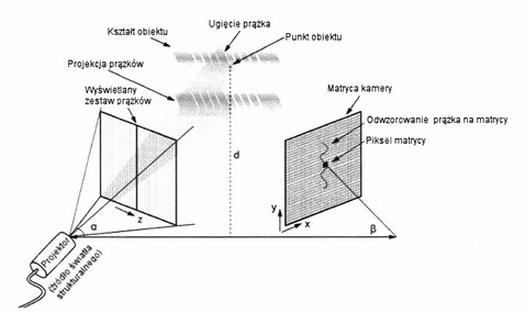

Przedstawiony obok schemat obrazuje zasadę działania skanera

A. 3D.

B. bębnowego.

C. ręcznego.

D. płaskiego.

Kwalifikacja EE8

Obrazowanie dysku wykonuje się w celu

A. zabezpieczyć system, aplikacje oraz dane przed poważnymi awariami komputera

B. ochronić dane przed dostępem osób nieuprawnionych

C. ochronić aplikacje przed niepowołanymi użytkownikami

D. przyspieszyć operacje z wybranymi plikami na tym dysku

Kwalifikacja EE8

W celu uniknięcia wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien zastosować

A. rękawice lateksowe

B. gogle ochronne

C. ubranie poliestrowe

D. matę oraz opaskę antystatyczną

Kwalifikacja EE8

W standardzie ANSI C łańcuch tekstowy wprowadza się przy użyciu specyfikatora

A. %s

B. %d

C. %l

D. %c

Kwalifikacja EE8

Które z poniższych działań nie wpływa na bezpieczeństwo komputera?

A. Instalacja systemu operacyjnego z rodziny Linux

B. Aktywowanie zapory sieciowej

C. Zainstalowanie programu typu benchmark

D. Regularne aktualizowanie oprogramowania antywirusowego

Kwalifikacja EE8

Wskaż wartość parametru, która zapewnia optymalne warunki eksploatacji w pomieszczeniach przeznaczonych do pracy z komputerem biurowym?

A. Wilgotność poniżej 30%

B. Temperatura od 0°C do 20°C

C. Wilgotność powyżej 70%

D. Wilgotność w granicach 40%-60%

Kwalifikacja EE8

W wyniku realizacji polecenia route ustawiono

route add 192.168.35.0 MASK 255.255.255.0 192.168.0.2

A. adres sieci docelowej na 192.168.35.0

B. koszt metryki wynoszący 0 przeskoków

C. maskę 255.255.255.0 dla adresu IP bramy 192.168.0.2

D. 25 bitową maskę dla adresu docelowego

Kwalifikacja EE8

Jakim systemem plików charakteryzuje się księgowanie (ang. journaling)?

A. FAT16

B. UDF

C. Ext3

D. FAT32

Kwalifikacja EE8

Tablica WYNIKI została zadeklarowana w ten sposób:

var WYNIKI : array[a..f, 1..3] of byte;

Liczba elementów, jakie można umieścić w tablicy WYNIKI to: A. 45B. 15C. 3D. 18 Kwalifikacja EE8 Zakres numerów portów, które są standardowo przypisane dla usług systemowych, takich jak: poczta elektroniczna, WWW, obejmuje

A. 0-1023B. 9020-10535C. 26700-65535D. 7450-8096 Kwalifikacja EE8 Jakie narzędzie służy do nadzorowania lokalnych sieci komputerowych?

A. pwdB. NmapC. findD. SCTP Kwalifikacja EE8 Spośród kwerend funkcjonalnych w bazie danych ACCESS, która z nich nie jest kwerendą?

A. aktualizującaB. wybierającaC. dołączającaD. usuwająca Kwalifikacja EE8 Drugi monitor CRT podłączony do komputera służy do

A. obróbki informacjiB. wyświetlania informacjiC. gromadzenia danychD. skalibrowania danych Kwalifikacja EE8 Urządzenie komputerowe z bezpośrednim połączeniem z Internetem, używane w codziennych zadaniach sekretariatu, powinno mieć zainstalowany program

A. antywirusowyB. antywirusowy i firewallC. antyadwerowy lub firewallD. antyadwerowy Kwalifikacja EE8 W komputerze, który jest połączony z Internetem, w programie antywirusowym bazę danych wirusów powinno się aktualizować co najmniej

A. raz w miesiącuB. raz do rokuC. raz dziennieD. raz w tygodniu Kwalifikacja EE8 W trakcie uruchamiania komputera, weryfikację poprawności działania kluczowych podzespołów takich jak mikroprocesor, pamięć RAM, karta graficzna, dyski, kontrolery itp. przeprowadza

A. BIOS SetupB. procedura POSTC. Bootstrap loaderD. interfejs ACPI Kwalifikacja EE8 Oparzenia spowodowane porażeniem prądem elektrycznym powinny być zabezpieczone

A. gazą nasączoną środkiem antybakteryjnymB. suchą watąC. wata nasączona spirytusemD. jałową i suchą gazą Kwalifikacja EE8 Określ, jakie działania powinny zostać podjęte, aby udzielić pomocy przedmedycznej osobie, która doznała porażenia prądem elektrycznym i jest w stanie nieprzytomności?

A. Przeniesienie jej na świeże powietrze oraz częściowe ściągnięcie odzieżyB. Położenie jej na brzuchu oraz odchylenie głowy w bokC. Ułożenie jej na boku przy jednoczesnym poluzowaniu ubraniaD. Ułożenie jej na plecach oraz złagodzenie ucisku odzieży w okolicy szyi Kwalifikacja EE8 Jakie znaczenie ma termin wykonanie kopii zapasowej systemu?

A. Zamknięcie systemuB. Wykonanie kopii zapasowej systemuC. Wykonanie aktualizacji systemuD. Ponowne uruchomienie systemu Kwalifikacja EE8 Aby użytkownik systemu Linux mógł zobaczyć zawartość katalogu, wyświetlając pliki oraz foldery, obok polecenia ls

może wykorzystać polecenie

A. treeB. manC. pwdD. mkdir Kwalifikacja EE8 Program działający w systemie Linux, umożliwiający gromadzenie w czasie rzeczywistym danych statystycznych dotyczących ruchu w sieci, to

A. ntopB. wgetC. psD. getmac Kwalifikacja EE8 Na płycie głównej wystąpiła awaria zintegrowanej karty sieciowej. Komputer nie ma zainstalowanego dysku twardego ani żadnych innych nośników, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie posiadają żadnych napędów, a wszystkie dane "czyta" się bezpośrednio z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

A. w komputerze napęd CD-ROMB. w komputerze dysk twardyC. w gnieździe rozszerzeń kartę sieciową autonomicznie wspierającą funkcję Postboot Execution EnumerationD. w gnieździe rozszerzeń kartę sieciową autonomicznie wspierającą funkcję Preboot Execution Environment Kwalifikacja EE8 Jakim formatem jest grafika wektorowa?

A. CDRB. BMPC. JPGD. PSD Kwalifikacja EE8 W systemie Linux, aby zobaczyć wszystkie grupy, do których przynależy użytkownik egzamin, można użyć polecenia

A. who egzaminB. groups egzaminC. users egzaminD. cat egzamin Kwalifikacja EE8 W programowaniu obiektowym dziedziczenie umożliwia

A. przenoszenie cech jednego obiektu do innegoB. generowanie nowej klasy na podstawie jednej lub kilku wcześniej stworzonych klasC. eliminację zbędnych elementów z istniejącej klasyD. integrację obiektów Kwalifikacja EE8 Jakie zastosowanie ma model przestrzeni barw RGB?

A. wyłącznie w urządzeniach cyfrowychB. tylko w urządzeniach analogowychC. w grafice komputerowej i umożliwia uzyskanie aż 16 777 216 kolorówD. w urządzeniach analogowych i cyfrowych Kwalifikacja EE8 Karta graficzna nie wykonuje

A. passerowaniaB. mapowania wypukłościC. cieniowaniaD. filtrowania anizotropowego Kwalifikacja EE8 Która z poniższych instrukcji w C++ umożliwia wyświetlenie łańcucha s?

A. cout << sB. s >> coutC. cout >> sD. s << cout

Liczba elementów, jakie można umieścić w tablicy WYNIKI to:

A. 45

B. 15

C. 3

D. 18

Kwalifikacja EE8

Zakres numerów portów, które są standardowo przypisane dla usług systemowych, takich jak: poczta elektroniczna, WWW, obejmuje

A. 0-1023

B. 9020-10535

C. 26700-65535

D. 7450-8096

Kwalifikacja EE8

Jakie narzędzie służy do nadzorowania lokalnych sieci komputerowych?

A. pwd

B. Nmap

C. find

D. SCTP

Kwalifikacja EE8

Spośród kwerend funkcjonalnych w bazie danych ACCESS, która z nich nie jest kwerendą?

A. aktualizująca

B. wybierająca

C. dołączająca

D. usuwająca

Kwalifikacja EE8

Drugi monitor CRT podłączony do komputera służy do

A. obróbki informacji

B. wyświetlania informacji

C. gromadzenia danych

D. skalibrowania danych

Kwalifikacja EE8

Urządzenie komputerowe z bezpośrednim połączeniem z Internetem, używane w codziennych zadaniach sekretariatu, powinno mieć zainstalowany program

A. antywirusowy

B. antywirusowy i firewall

C. antyadwerowy lub firewall

D. antyadwerowy

Kwalifikacja EE8

W komputerze, który jest połączony z Internetem, w programie antywirusowym bazę danych wirusów powinno się aktualizować co najmniej

A. raz w miesiącu

B. raz do roku

C. raz dziennie

D. raz w tygodniu

Kwalifikacja EE8

W trakcie uruchamiania komputera, weryfikację poprawności działania kluczowych podzespołów takich jak mikroprocesor, pamięć RAM, karta graficzna, dyski, kontrolery itp. przeprowadza

A. BIOS Setup

B. procedura POST

C. Bootstrap loader

D. interfejs ACPI

Kwalifikacja EE8

Oparzenia spowodowane porażeniem prądem elektrycznym powinny być zabezpieczone

A. gazą nasączoną środkiem antybakteryjnym

B. suchą watą

C. wata nasączona spirytusem

D. jałową i suchą gazą

Kwalifikacja EE8

Określ, jakie działania powinny zostać podjęte, aby udzielić pomocy przedmedycznej osobie, która doznała porażenia prądem elektrycznym i jest w stanie nieprzytomności?

A. Przeniesienie jej na świeże powietrze oraz częściowe ściągnięcie odzieży

B. Położenie jej na brzuchu oraz odchylenie głowy w bok

C. Ułożenie jej na boku przy jednoczesnym poluzowaniu ubrania

D. Ułożenie jej na plecach oraz złagodzenie ucisku odzieży w okolicy szyi

Kwalifikacja EE8

Jakie znaczenie ma termin wykonanie kopii zapasowej systemu?

A. Zamknięcie systemu

B. Wykonanie kopii zapasowej systemu

C. Wykonanie aktualizacji systemu

D. Ponowne uruchomienie systemu

Kwalifikacja EE8

Aby użytkownik systemu Linux mógł zobaczyć zawartość katalogu, wyświetlając pliki oraz foldery, obok polecenia ls

może wykorzystać polecenie

lsA. tree

B. man

C. pwd

D. mkdir

Kwalifikacja EE8

Program działający w systemie Linux, umożliwiający gromadzenie w czasie rzeczywistym danych statystycznych dotyczących ruchu w sieci, to

A. ntop

B. wget

C. ps

D. getmac

Kwalifikacja EE8

Na płycie głównej wystąpiła awaria zintegrowanej karty sieciowej. Komputer nie ma zainstalowanego dysku twardego ani żadnych innych nośników, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie posiadają żadnych napędów, a wszystkie dane "czyta" się bezpośrednio z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

A. w komputerze napęd CD-ROM

B. w komputerze dysk twardy

C. w gnieździe rozszerzeń kartę sieciową autonomicznie wspierającą funkcję Postboot Execution Enumeration

D. w gnieździe rozszerzeń kartę sieciową autonomicznie wspierającą funkcję Preboot Execution Environment

Kwalifikacja EE8

Jakim formatem jest grafika wektorowa?

A. CDR

B. BMP

C. JPG

D. PSD

Kwalifikacja EE8

W systemie Linux, aby zobaczyć wszystkie grupy, do których przynależy użytkownik egzamin, można użyć polecenia

A. who egzamin

B. groups egzamin

C. users egzamin

D. cat egzamin

Kwalifikacja EE8

W programowaniu obiektowym dziedziczenie umożliwia

A. przenoszenie cech jednego obiektu do innego

B. generowanie nowej klasy na podstawie jednej lub kilku wcześniej stworzonych klas

C. eliminację zbędnych elementów z istniejącej klasy

D. integrację obiektów

Kwalifikacja EE8

Jakie zastosowanie ma model przestrzeni barw RGB?

A. wyłącznie w urządzeniach cyfrowych

B. tylko w urządzeniach analogowych

C. w grafice komputerowej i umożliwia uzyskanie aż 16 777 216 kolorów

D. w urządzeniach analogowych i cyfrowych

Kwalifikacja EE8

Karta graficzna nie wykonuje

A. passerowania

B. mapowania wypukłości

C. cieniowania

D. filtrowania anizotropowego

Kwalifikacja EE8

Która z poniższych instrukcji w C++ umożliwia wyświetlenie łańcucha s?

A. cout << s

B. s >> cout

C. cout >> s

D. s << cout