Filtrowanie pytań

Kwalifikacja EE8

A. 300 MB/s

B. 150MB/S

C. 750 MB/s

D. 375 MB/s

Kwalifikacja EE8

"Gorące podłączenie" („hot-plug”) wskazuje, że urządzenie, które jest podłączane, jest

A. zgodne z komputerem

B. działa po zainstalowaniu odpowiednich sterowników

C. sterowane temperaturą

D. funkcjonuje od razu po podłączeniu, bez potrzeby wyłączania ani restartowania systemu

Kwalifikacja EE8

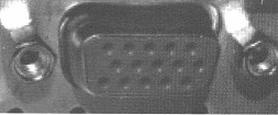

Na fotografii przedstawiono

A. zaciskarkę do tulejek.

B. reflektometr.

C. zaciskarkę wtyków RJ45.

D. tester sieciowy.

Kwalifikacja EE8

Użytkownik posiada komputer o przedstawionej konfiguracji oraz system Windows 7 Professional 32bit.

Która z wersji modernizacji komputera nie przyniesie wzrostu wydajności?

| Płyta główna | ASRock Z97 Anniversary Z97 DualDDR3-1600 SATA3 RAID HDMI ATX z czterema slotami DDR3 i obsługą RAID poziomów 0,1 |

| Procesor | i3 |

| Pamięć | 1 x 4 GB DDR3 |

| HDD | 2 x 1 TB |

A. Wymiana pamięci na 2x 2 GB DDR3 Dual Channel

B. Rozbudowa pamięci RAM do 8 GB pamięci DDR3

C. Konfiguracja dysków do pracy w trybie RAID 1

D. Konfiguracja dysków do pracy w trybie RAID 0

Kwalifikacja EE8

W którym z wymienionych modeli barw nie ma komponentów, które mogłyby tworzyć kolor biały?

A. CMYK

B. HSL

C. sRGB

D. RGB

Kwalifikacja EE8

Złącze przedstawione na zdjęciu umożliwia podłączenie

A. drukarki.

B. myszy.

C. monitora.

D. modemu.

Kwalifikacja EE8

Dla u:=SQRT(4)-1 według notacji języka Pascal, wyrażenie (u<1) and (u>=0) zyska wartość

A. TRUE

B. FALSE

C. 0

D. 2

Kwalifikacja EE8

Aby zamocować nowe radiatory na modułach pamięci karty graficznej, gdy stare i uszkodzone zostały usunięte, można wykorzystać

A. alkohol izopropylowy

B. smar

C. filament

D. taśmy termoprzewodzącej

Kwalifikacja EE8

Podstawowym warunkiem archiwizacji danych jest

A. kopiowanie danych

B. kompresja oraz kopiowanie danych z jednoczesnym ich szyfrowaniem

C. kompresja i kopiowanie danych

D. kompresja danych

Kwalifikacja EE8

Podaj wyrażenie w języku C++, które tworzy liczbę naturalną z przedziału [0;a]

A. s = rand()%(a+1)

B. s = rand(a)

C. s = a + rand(a)%

D. s = a + rand()%(a+1)

Kwalifikacja EE8

Dysk twardy o specyfikacji 250 GB 7200 RPM SATAII HD252HJ NCQ,16MB ma:

A. pojemność 250 GB, prędkość obrotową 7200 obr/min., bufor 16 MB

B. pojemność 16 MB, prędkość obrotową 252 obr/min., bufor 250 GB

C. pojemność 250 GB, prędkość obrotową 252 obr/min., bufor 16 MB

D. pojemność 16 MB, prędkość obrotową 7200 obr/min., bufor 250 GB

Kwalifikacja EE8

Drukarka, która pozwala na uzyskanie zdjęć w wysokiej jakości, to drukarka

A. sublimacyjna

B. igłowa

C. termotransferowa

D. termiczna

Kwalifikacja EE8

Socket 754 to podstawka mikroprocesorów stosowana przez AMD w serii Athlon 64 (od 2800+ do 3700+) oraz Sempron (od 2600+ do 3100+). Jaki to typ podstawki?

A. LGA775

B. ZIF PGA

C. AM2+

D. AM2

Kwalifikacja EE8

Przedstawiona poniżej funkcja, generująca liczby Fibbonacciego, jest przykładem funkcji

| int licznik = 0; int fib(int n) { licznik++; return (n < 2) ? n : fib(n-1) + fib(n-2); } |

A. niezwracającej wartości liczbowych.

B. rekurencyjnej.

C. wirtualnej,

D. o zmiennej liczbie argumentów.

Kwalifikacja EE8

W języku C++ zmienna, która ma pojedynczą precyzję, to zmienna typu

A. integer

B. float

C. byte

D. char

Kwalifikacja EE8

Rodzaj ataku komputerowego, który polega na zdobywaniu poufnych danych osobowych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

A. backscatter

B. spoofmg

C. phishing

D. spam

Kwalifikacja EE8

Zintegrowana karta sieciowa na płycie głównej uległa uszkodzeniu. Komputer nie jest w stanie uruchomić systemu operacyjnego, ponieważ brak mu dysku twardego oraz napędów optycznych, a system jest ładowany przez sieć lokalną. W celu przywrócenia utraconej funkcji, należy zainstalować w komputerze

A. dysk HDD

B. napęd DVD-ROM

C. najprostszy adapter sieciowy obsługujący IEEE 802.3

D. kartę sieciową obsługującą funkcję Preboot Execution Environment

Kwalifikacja EE8

W języku C/C++ po wywołaniu funkcji cout << s(4) uzyskano wynik liczbowy

int s (int n) {if (n>1) return n*s(n-1); else return 1;}

A. 4B. 1C. 120D. 24 Kwalifikacja EE8 W którym kluczu rejestru brakuje detali dotyczących ustawień systemu Windows?

A. HKEY_CURRENT_USERB. HKEY_CURRENT_CONFIGC. HKEY_CLASSES_ROOTD. HKEY_MACHINE_LOCAL Kwalifikacja EE8 Zgodnie z zamieszczonym cennikiem, średni koszt wyposażenia stanowiska komputerowego wynosi

Nazwa sprzętu Cena minimalna Cena maksymalna Jednostka centralna 1300,00 zł 4550,00 zł Monitor 650,00 zł 2000,00 zł Klawiatura 28,00 zł 100,00 zł Myszka 22,00 zł 50,00 zł

A. 6700,00 złB. 5000,50 złC. 4350,00 złD. 2000,00 zł Kwalifikacja EE8 Czym jest chipset?

A. jedynie mostkiem zachodnimB. wyłącznie mostkiem południowymC. mostkiem północnym oraz południowymD. mostkiem południowym oraz wschodnim Kwalifikacja EE8 Urządzenie ADSL ma na celu nawiązanie połączenia

A. radiowegoB. cyfrowego asymetrycznegoC. cyfrowego symetrycznegoD. satelitarnego Kwalifikacja EE8 Jaką wartość przyjmie zmienna z po wykonaniu poniższego ciągu instrukcji?

Var x, y, z: Byte ------------------ x:=3; y:=2; z:=(x + y) div y;

A. 3B. 5C. 0D. 2 Kwalifikacja EE8 Monitor musi spełniać normy

A. ISO-9N01B. TN GNSC. TCO Energy66D. EPA Energy Star Kwalifikacja EE8 W arkuszu kalkulacyjnym, aby w komórce pokazać bieżącą datę, należy wpisać do tej komórki

A. formułę, która pokazuje bieżący czas.B. funkcję, która wyświetla bieżącą datę dla danego typu arkusza kalkulacyjnego.C. funkcję, która wyświetla aktualny czas modyfikacji pliku arkusza.D. formułę, która pokazuje bieżącą datę modyfikacji pliku arkusza. Kwalifikacja EE8 Który interfejs stanowi port równoległy?

A. IEEE1394B. RS232C. USBD. IEEE 1294 Kwalifikacja EE8 Deklaracja zmiennej liczbowej poprzedzona słowem kluczowym unsigned w poniższej postaci sprawi, że w języku C

unsigned int x;

A. zmienna x będzie przyjmowała wartości bez znaku, czyli albo dodatnie albo ujemne w zależności od tego jaką pierwszą wartość jej się przypisze.B. zmienna x będzie przyjmowała wartości nieujemne.C. będzie to stała liczbowa o nazwie x.D. zmienna x będzie przyjmowała wartości z przedziału o połowę mniejszego niż przewiduje typ int. Kwalifikacja EE8 Symbol umieszczony na tabliczce znamionowej urządzenia jest oznaczeniem

Kwalifikacja EE8 Instrukcja while (n<100) w języku C++ to konstrukcja, która

A. wykona się 99 razyB. sprawdza warunek na końcu pętliC. sprawdza warunek na początku pętliD. wykona się 100 razy Kwalifikacja EE8 Na podstawie adresu IP oraz maski podsieci nie można ustalić

A. adresu rozgłoszeniowego {broadcast).B. adresu podsieci.C. adresu hosta.D. maski sieci nadrzędnej. Kwalifikacja EE8 Które z poniższych zdań jest poprawne w kontekście wprowadzania tekstu za pomocą edytora?

A. Aby tworzyć wcięcia od lewego marginesu, należy używać klawisza ENTERB. Polskie znaki diakrytyczne otrzymujemy przy użyciu kombinacji: prawy klawisz CTRL i litera, na przykład ą to CTRL + aC. Klawisza SPACJA używamy do oddzielania wyrazów. Między słowami wstawiamy spacjęD. Klawisz TAB jest używany do kończenia akapitu i rozpoczynania nowego akapitu. Wciśnięcie tego klawisza powoduje dodanie pustego wiersza Kwalifikacja EE8 Wartości 1001 oraz 100 w wierszu pliku /etc/passwd reprezentują

student:x:1001:100:Jan Kowalski:/home/student:/bin/bash

A. identyfikatory użytkownika i grupy w systemieB. liczbę dni od ostatniej zmiany hasła oraz liczbę dni do wygaśnięcia hasłaC. liczbę skutecznych i nieskutecznych prób logowaniaD. numer koloru tekstu i numer koloru tła w terminalu Kwalifikacja EE8 Jakie uprawnienie musi mieć użytkownik systemu plików NTFS, aby móc uruchamiać pliki wykonywalne?

A. zapisB. odczytC. odczyt i wykonanieD. wykonanie Kwalifikacja EE8 Wynik wykonania działania to liczba 1

A. 7 mod 2B. 7 div 2C. 7*2D. 7/2 Kwalifikacja EE8 Urządzenie komputerowe, które koniecznie powinno być podpięte do zasilania za pomocą UPS, to

A. dysk zewnętrznyB. drukarka atramentowaC. serwer sieciowyD. ploter Kwalifikacja EE8 Pewna liczba dziesiętna zapisana jest heksadecymalnie: AB Wskaż postać tej liczby w systemie binarnym

A. 01010101B. 10111010C. 10101011D. 11111111 Kwalifikacja EE8 Jaką maksymalną wielkość pamięci RAM może obsługiwać system Windows Server 2003 Datacenter na komputerach z procesorem x86?

A. 4 GBB. 64 GBC. 16 GBD. 32 GB Kwalifikacja EE8 Wykonanie następujących instrukcji

X=3 ; WYNIK=100 ; if (x>10) WYNIK++ ; else WYNIK=0 ;

spowoduje zapisanie w zmiennej WYNIK wartości A. 0B. 100C. 10D. 101 Kwalifikacja EE8 Jakie urządzenie jest odpowiedzialne za utrwalanie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. listwa czyszczącaB. elektroda ładującaC. bęben światłoczułyD. wałek grzewczy Kwalifikacja EE8 Podczas korzystania z terminalowego połączenia ze zdalnymi komputerami, w celu zapewnienia bezpieczeństwa przesyłanych danych, w protokole następuje szyfrowanie transferu informacji

A. SSHB. SMTPC. FTPD. Telnet

int s (int n) {if (n>1) return n*s(n-1); else return 1;} A. 4

B. 1

C. 120

D. 24

Kwalifikacja EE8

W którym kluczu rejestru brakuje detali dotyczących ustawień systemu Windows?

A. HKEY_CURRENT_USER

B. HKEY_CURRENT_CONFIG

C. HKEY_CLASSES_ROOT

D. HKEY_MACHINE_LOCAL

Kwalifikacja EE8

Zgodnie z zamieszczonym cennikiem, średni koszt wyposażenia stanowiska komputerowego wynosi

| Nazwa sprzętu | Cena minimalna | Cena maksymalna |

|---|---|---|

| Jednostka centralna | 1300,00 zł | 4550,00 zł |

| Monitor | 650,00 zł | 2000,00 zł |

| Klawiatura | 28,00 zł | 100,00 zł |

| Myszka | 22,00 zł | 50,00 zł |

A. 6700,00 zł

B. 5000,50 zł

C. 4350,00 zł

D. 2000,00 zł

Kwalifikacja EE8

Czym jest chipset?

A. jedynie mostkiem zachodnim

B. wyłącznie mostkiem południowym

C. mostkiem północnym oraz południowym

D. mostkiem południowym oraz wschodnim

Kwalifikacja EE8

Urządzenie ADSL ma na celu nawiązanie połączenia

A. radiowego

B. cyfrowego asymetrycznego

C. cyfrowego symetrycznego

D. satelitarnego

Kwalifikacja EE8

Jaką wartość przyjmie zmienna z po wykonaniu poniższego ciągu instrukcji?

Var x, y, z: Byte ------------------ x:=3; y:=2; z:=(x + y) div y;

A. 3B. 5C. 0D. 2 Kwalifikacja EE8 Monitor musi spełniać normy

A. ISO-9N01B. TN GNSC. TCO Energy66D. EPA Energy Star Kwalifikacja EE8 W arkuszu kalkulacyjnym, aby w komórce pokazać bieżącą datę, należy wpisać do tej komórki

A. formułę, która pokazuje bieżący czas.B. funkcję, która wyświetla bieżącą datę dla danego typu arkusza kalkulacyjnego.C. funkcję, która wyświetla aktualny czas modyfikacji pliku arkusza.D. formułę, która pokazuje bieżącą datę modyfikacji pliku arkusza. Kwalifikacja EE8 Który interfejs stanowi port równoległy?

A. IEEE1394B. RS232C. USBD. IEEE 1294 Kwalifikacja EE8 Deklaracja zmiennej liczbowej poprzedzona słowem kluczowym unsigned w poniższej postaci sprawi, że w języku C

unsigned int x;

A. zmienna x będzie przyjmowała wartości bez znaku, czyli albo dodatnie albo ujemne w zależności od tego jaką pierwszą wartość jej się przypisze.B. zmienna x będzie przyjmowała wartości nieujemne.C. będzie to stała liczbowa o nazwie x.D. zmienna x będzie przyjmowała wartości z przedziału o połowę mniejszego niż przewiduje typ int. Kwalifikacja EE8 Symbol umieszczony na tabliczce znamionowej urządzenia jest oznaczeniem

Kwalifikacja EE8 Instrukcja while (n<100) w języku C++ to konstrukcja, która

A. wykona się 99 razyB. sprawdza warunek na końcu pętliC. sprawdza warunek na początku pętliD. wykona się 100 razy Kwalifikacja EE8 Na podstawie adresu IP oraz maski podsieci nie można ustalić

A. adresu rozgłoszeniowego {broadcast).B. adresu podsieci.C. adresu hosta.D. maski sieci nadrzędnej. Kwalifikacja EE8 Które z poniższych zdań jest poprawne w kontekście wprowadzania tekstu za pomocą edytora?

A. Aby tworzyć wcięcia od lewego marginesu, należy używać klawisza ENTERB. Polskie znaki diakrytyczne otrzymujemy przy użyciu kombinacji: prawy klawisz CTRL i litera, na przykład ą to CTRL + aC. Klawisza SPACJA używamy do oddzielania wyrazów. Między słowami wstawiamy spacjęD. Klawisz TAB jest używany do kończenia akapitu i rozpoczynania nowego akapitu. Wciśnięcie tego klawisza powoduje dodanie pustego wiersza Kwalifikacja EE8 Wartości 1001 oraz 100 w wierszu pliku /etc/passwd reprezentują

student:x:1001:100:Jan Kowalski:/home/student:/bin/bash

A. identyfikatory użytkownika i grupy w systemieB. liczbę dni od ostatniej zmiany hasła oraz liczbę dni do wygaśnięcia hasłaC. liczbę skutecznych i nieskutecznych prób logowaniaD. numer koloru tekstu i numer koloru tła w terminalu Kwalifikacja EE8 Jakie uprawnienie musi mieć użytkownik systemu plików NTFS, aby móc uruchamiać pliki wykonywalne?

A. zapisB. odczytC. odczyt i wykonanieD. wykonanie Kwalifikacja EE8 Wynik wykonania działania to liczba 1

A. 7 mod 2B. 7 div 2C. 7*2D. 7/2 Kwalifikacja EE8 Urządzenie komputerowe, które koniecznie powinno być podpięte do zasilania za pomocą UPS, to

A. dysk zewnętrznyB. drukarka atramentowaC. serwer sieciowyD. ploter Kwalifikacja EE8 Pewna liczba dziesiętna zapisana jest heksadecymalnie: AB Wskaż postać tej liczby w systemie binarnym

A. 01010101B. 10111010C. 10101011D. 11111111 Kwalifikacja EE8 Jaką maksymalną wielkość pamięci RAM może obsługiwać system Windows Server 2003 Datacenter na komputerach z procesorem x86?

A. 4 GBB. 64 GBC. 16 GBD. 32 GB Kwalifikacja EE8 Wykonanie następujących instrukcji

X=3 ; WYNIK=100 ; if (x>10) WYNIK++ ; else WYNIK=0 ;

spowoduje zapisanie w zmiennej WYNIK wartości A. 0B. 100C. 10D. 101 Kwalifikacja EE8 Jakie urządzenie jest odpowiedzialne za utrwalanie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. listwa czyszczącaB. elektroda ładującaC. bęben światłoczułyD. wałek grzewczy Kwalifikacja EE8 Podczas korzystania z terminalowego połączenia ze zdalnymi komputerami, w celu zapewnienia bezpieczeństwa przesyłanych danych, w protokole następuje szyfrowanie transferu informacji

A. SSHB. SMTPC. FTPD. Telnet

Var x, y, z: Byte ------------------ x:=3; y:=2; z:=(x + y) div y; A. 3

B. 5

C. 0

D. 2

Kwalifikacja EE8

Monitor musi spełniać normy

A. ISO-9N01

B. TN GNS

C. TCO Energy66

D. EPA Energy Star

Kwalifikacja EE8

W arkuszu kalkulacyjnym, aby w komórce pokazać bieżącą datę, należy wpisać do tej komórki

A. formułę, która pokazuje bieżący czas.

B. funkcję, która wyświetla bieżącą datę dla danego typu arkusza kalkulacyjnego.

C. funkcję, która wyświetla aktualny czas modyfikacji pliku arkusza.

D. formułę, która pokazuje bieżącą datę modyfikacji pliku arkusza.

Kwalifikacja EE8

Który interfejs stanowi port równoległy?

A. IEEE1394

B. RS232

C. USB

D. IEEE 1294

Kwalifikacja EE8

Deklaracja zmiennej liczbowej poprzedzona słowem kluczowym unsigned w poniższej postaci sprawi, że w języku C

| unsigned int x; |

A. zmienna x będzie przyjmowała wartości bez znaku, czyli albo dodatnie albo ujemne w zależności od tego jaką pierwszą wartość jej się przypisze.

B. zmienna x będzie przyjmowała wartości nieujemne.

C. będzie to stała liczbowa o nazwie x.

D. zmienna x będzie przyjmowała wartości z przedziału o połowę mniejszego niż przewiduje typ int.

Kwalifikacja EE8

Symbol umieszczony na tabliczce znamionowej urządzenia jest oznaczeniem

A. separacji obwodów urządzenia.

B. izolacji dodatkowej.

C. zabezpieczenia różnicowo-prądowego.

D. izolacji roboczej.

Kwalifikacja EE8

Instrukcja while (n<100) w języku C++ to konstrukcja, która

A. wykona się 99 razy

B. sprawdza warunek na końcu pętli

C. sprawdza warunek na początku pętli

D. wykona się 100 razy

Kwalifikacja EE8

Na podstawie adresu IP oraz maski podsieci nie można ustalić

A. adresu rozgłoszeniowego {broadcast).

B. adresu podsieci.

C. adresu hosta.

D. maski sieci nadrzędnej.

Kwalifikacja EE8

Które z poniższych zdań jest poprawne w kontekście wprowadzania tekstu za pomocą edytora?

A. Aby tworzyć wcięcia od lewego marginesu, należy używać klawisza ENTER

B. Polskie znaki diakrytyczne otrzymujemy przy użyciu kombinacji: prawy klawisz CTRL i litera, na przykład ą to CTRL + a

C. Klawisza SPACJA używamy do oddzielania wyrazów. Między słowami wstawiamy spację

D. Klawisz TAB jest używany do kończenia akapitu i rozpoczynania nowego akapitu. Wciśnięcie tego klawisza powoduje dodanie pustego wiersza

Kwalifikacja EE8

Wartości 1001 oraz 100 w wierszu pliku /etc/passwd reprezentują

student:x:1001:100:Jan Kowalski:/home/student:/bin/bash

A. identyfikatory użytkownika i grupy w systemie

B. liczbę dni od ostatniej zmiany hasła oraz liczbę dni do wygaśnięcia hasła

C. liczbę skutecznych i nieskutecznych prób logowania

D. numer koloru tekstu i numer koloru tła w terminalu

Kwalifikacja EE8

Jakie uprawnienie musi mieć użytkownik systemu plików NTFS, aby móc uruchamiać pliki wykonywalne?

A. zapis

B. odczyt

C. odczyt i wykonanie

D. wykonanie

Kwalifikacja EE8

Wynik wykonania działania to liczba 1

A. 7 mod 2

B. 7 div 2

C. 7*2

D. 7/2

Kwalifikacja EE8

Urządzenie komputerowe, które koniecznie powinno być podpięte do zasilania za pomocą UPS, to

A. dysk zewnętrzny

B. drukarka atramentowa

C. serwer sieciowy

D. ploter

Kwalifikacja EE8

Pewna liczba dziesiętna zapisana jest heksadecymalnie: AB Wskaż postać tej liczby w systemie binarnym

A. 01010101

B. 10111010

C. 10101011

D. 11111111

Kwalifikacja EE8

Jaką maksymalną wielkość pamięci RAM może obsługiwać system Windows Server 2003 Datacenter na komputerach z procesorem x86?

A. 4 GB

B. 64 GB

C. 16 GB

D. 32 GB

Kwalifikacja EE8

Wykonanie następujących instrukcji

X=3 ; WYNIK=100 ; if (x>10) WYNIK++ ; else WYNIK=0 ;

spowoduje zapisanie w zmiennej WYNIK wartości A. 0B. 100C. 10D. 101 Kwalifikacja EE8 Jakie urządzenie jest odpowiedzialne za utrwalanie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. listwa czyszczącaB. elektroda ładującaC. bęben światłoczułyD. wałek grzewczy Kwalifikacja EE8 Podczas korzystania z terminalowego połączenia ze zdalnymi komputerami, w celu zapewnienia bezpieczeństwa przesyłanych danych, w protokole następuje szyfrowanie transferu informacji

A. SSHB. SMTPC. FTPD. Telnet

X=3 ; WYNIK=100 ; if (x>10) WYNIK++ ; else WYNIK=0 ; spowoduje zapisanie w zmiennej WYNIK wartości

A. 0

B. 100

C. 10

D. 101

Kwalifikacja EE8

Jakie urządzenie jest odpowiedzialne za utrwalanie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. listwa czyszcząca

B. elektroda ładująca

C. bęben światłoczuły

D. wałek grzewczy

Kwalifikacja EE8

Podczas korzystania z terminalowego połączenia ze zdalnymi komputerami, w celu zapewnienia bezpieczeństwa przesyłanych danych, w protokole następuje szyfrowanie transferu informacji

A. SSH

B. SMTP

C. FTP

D. Telnet