Filtrowanie pytań

Kwalifikacja EE8

A. sprawdzenie, czy ma złamane kończyny

B. umieszczenie poszkodowanego w odpowiedniej pozycji

C. sprawdzenie, czy oddycha oraz w razie potrzeby udrożnienie dróg oddechowych

D. przeniesienie poszkodowanego w bezpieczne miejsce, niezależnie od jego stanu

Kwalifikacja EE8

Trzech użytkowników komputera z zainstalowanym systemem Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku jest zastosowany system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. W jaki sposób można zabezpieczyć każdy z folderów użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

A. Przypisać uprawnienia NTFS do modyfikacji folderu wyłącznie właściwemu użytkownikowi

B. Nadać dokumentom atrybut Ukryty w ustawieniach folderów

C. Zmień typ konta każdego użytkownika na konto z ograniczeniami

D. Nie udostępniać dokumentów w zakładce Udostępnianie w ustawieniach folderu

Kwalifikacja EE8

Minimalna odległość pomiędzy sąsiadującymi monitorami powinna wynosić

A. 80 cm

B. 50 cm

C. 60 cm

D. 70 cm

Kwalifikacja EE8

Na stanowisku serwisu komputerowego, aby chronić sprzęt przed ładunkami elektrostatycznymi, wykorzystuje się

A. zabezpieczenie różnicowoprądowe

B. osłonę ebonitową

C. matę antystatyczną

D. zasilacz awaryjny

Kwalifikacja EE8

Podczas użytkowania komputera, pracownik nie jest wystawiony na

A. promieniowanie elektromagnetyczne

B. promieniowanie synchrotronowe

C. oddziaływanie elektrostatyczne

D. promieniowanie ultrafioletowe

Kwalifikacja EE8

Które z poniższych wskazówek jest niewłaściwe przy konserwacji skanera płaskiego?

A. Upewnić się, aby nie rozlać płynu na mechanizm skanera i na elementy elektroniczne w trakcie prac

B. Kontrolować, czy na powierzchni tacy dokumentów nie zebrał się kurz

C. Zachować ostrożność, aby nie zarysować szklanej powierzchni tacy dokumentów podczas pracy

D. Stosować do czyszczenia szyby aceton lub alkohol etylowy wylewając bezpośrednio na szkło

Kwalifikacja EE8

Do metod ochrony przed porażeniem prądem w przypadku dotyku bezpośredniego nie wlicza się zabezpieczenia

A. z zastosowaniem bariery

B. za pomocą osłony

C. przez zastosowanie izolowania stanowiska pracy

D. poprzez umieszczenie części pod napięciem poza zasięgiem rąk

Kwalifikacja EE8

W trakcie instalacji sieci komputerowej, przy wykonywaniu otworów w ścianach, nie należy stosować

A. rękawic ochronnych

B. okularów zabezpieczających

C. obuwia ochronnego

D. odzieży roboczej

Kwalifikacja EE8

Jakie urządzenie chroni osoby korzystające z elektrycznych instalacji w pomieszczeniu?

A. izolacja części aktywnych narzędzi

B. separator galwaniczny dla urządzeń elektrycznych

C. wyłącznik różnicowoprądowy

D. transformator obniżający napięcie do poziomu bezpiecznego

Kwalifikacja EE8

W systemie Windows, aby zarządzać właściwościami konta użytkownika, takimi jak okres ważności hasła, minimalna długość hasła oraz czas blokady konta, używa się komendy

A. NET USE

B. NET USER

C. NET ACCOUNTS

D. NET CONFIG

Kwalifikacja EE8

Utrzymywanie długotrwałej pozycji ciała podczas pracy przed komputerem może prowadzić do zmęczenia, bólu rąk, szyi oraz pleców, a także do odczuwalnych z czasem zmian związanych z kręgosłupem, ścięgnami i mięśniami. W celu zminimalizowania ryzyka wystąpienia tych problemów, należy

A. zachować kontrolę nad tempem pracy

B. nadzorować i poprawiać pozycję ciała podczas pracy

C. wydłużyć czas jednej przerwy do godziny

D. ograniczyć czas pracy przy komputerze do 30% zmian roboczych

Kwalifikacja EE8

Do elementów ochronnych systemu operacyjnego nie włącza się

A. wirtualizacja

B. serwer proxy

C. zapora sieciowa

D. fragmentacja dysków

Kwalifikacja EE8

W systemie Windows 7 aplikacja trybu poleceń Cipher.exe jest przeznaczona do

A. przełączania monitora w stan oczekiwania

B. wyświetlania plików tekstowych

C. zarządzania uruchamianiem systemu

D. szyfrowania oraz odszyfrowywania plików i folderów

Kwalifikacja EE8

Jakie środki należy wykorzystywać do gaszenia urządzeń elektrycznych i komputerowych?

A. parę wodną

B. gaśnicę proszkową

C. gaśnicę pianową

D. koc izotermiczny

Kwalifikacja EE8

Wskaż najbardziej aktualny standard ochrony danych w sieciach bezprzewodowych?

A. WPA3

B. EIRP

C. PSK

D. WPA2

Kwalifikacja EE8

Jakie są główne powody występowania padaczki komputerowej?

A. Silne bodźce świetlne pochodzące z kolorowych ekranów komputerowych

B. Niedobór ruchu oraz powtarzalność ruchów

C. Brak werbalnej interakcji

D. Wysoki poziom aktywności osób pracujących na komputerze

Kwalifikacja EE8

Komputer powinien być podłączony do sieci energetycznej, która ma

A. wyłącznie zabezpieczenie nadprądowe

B. zabezpieczenie antystatyczne

C. przewody krosowane

D. zabezpieczenie różnicowoprądowe

Kwalifikacja EE8

W tabeli cen usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu technika do klienta, który mieszka 15 km od siedziby firmy, poza miastem?

A. 25 zł + 2 zł za każdy km poza miastem

B. 30 zł + VAT

C. 30 zł

D. 60 zł + VAT

Kwalifikacja EE8

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów wymaga

A. spalania odpadów w możliwie najwyższej temperaturze

B. składowania odpadów przez maksymalnie 1 rok

C. neutralizacji odpadów w dowolny sposób w najkrótszym czasie

D. pierwszeństwa dla odzysku odpadów

Kwalifikacja EE8

Ochronę przed dotykiem bezpośrednim (podstawową) zapewnia się przez zastosowanie

| for (let number = 2; number <= 20; number++) { let check = true; for (let test = 2; test < number; test++) { if (number % test === 0) { check = false; break; } } if (check) console.log(number); } |

A. izolacji części czynnych

B. izolowania stanowiska komputerowego

C. separacji elektrycznej

D. nieuziemionych połączeń wyrównawczych miejscowych

Kwalifikacja EE8

Aby chronić komponenty komputerowe przed wpływem ładunków elektrostatycznych podczas wymiany karty graficznej, należy przede wszystkim użyć

A. maty izolacyjnej

B. opaski elektrostatycznej

C. rękawiczek gumowych

D. okularów ochronnych

Kwalifikacja EE8

Na którym z nośników pamięci zewnętrznej wirus nie będzie mógł się przedostać podczas odczytu jego zawartości?

A. Na pamięci Flash

B. Na karcie SD

C. Na dysku zewnętrznym

D. Na płycie DN/D-ROM

Kwalifikacja EE8

W zależności od materiałów, które się palą, można wyróżnić rodzaje pożarów?

A. klasy I, II, III, IV, V, IV

B. grupy I, II, III, IV, V

C. grupy A, B, C, D, E, F

D. grupy 1,2,3,4,5

Kwalifikacja EE8

Recykling można zdefiniować jako

A. wytwarzanie

B. oddzielanie

C. odzyskiwanie

D. oszczędzanie

Kwalifikacja EE8

Plik szyfrowany przez użytkownika za pomocą systemu NTFS 5.0 jest każdorazowo automatycznie szyfrowany podczas

A. zapisywania go na dysku

B. kopiowania go przez sieć

C. odczytywania go przez innego użytkownika

D. wysyłania go pocztą e-mail

Kwalifikacja EE8

Wielogodzinna praca przy komputerze wymaga odpowiedniego urządzenia stanowiska oraz właściwej pozycji podczas pracy. Niewłaściwe ułożenie rąk na klawiaturze lub nieprawidłowe trzymanie myszki w trakcie korzystania z komputera może prowadzić do problemów zdrowotnych

A. skrzywienia odcinka szyjnego kręgosłupa

B. zapalenia stawu kolanowego

C. zwyrodnienia odcinka szyjnego kręgosłupa

D. zespołu cieśni nadgarstka

Kwalifikacja EE8

Określ minimalną odległość pomiędzy oczami pracownika a ekranem monitora, która jest zgodna z normami BHP.

A. 250-500 mm

B. 550-800 mm

C. 350-600 mm

D. 450-700 mm

Kwalifikacja EE8

Czym jest zespół Sicca?

A. zespół sztywnego przedramienia

B. schorzenie neurologiczne

C. zespół suchego oka

D. syndrom cieśni nadgarstka

Kwalifikacja EE8

Komunikat tekstowy KB/Interface error, wyświetlany na monitorze komputera podczas testu POST BIOS-u firmy AMI, informuje o wystąpieniu błędu

A. baterii CMOS

B. sterownika klawiatury

C. pamięci GRAM

D. rozdzielczości karty graficznej

Kwalifikacja EE8

Co się stanie, gdy w ustawieniach karty graficznej wybierzemy odświeżanie, które przekracza zalecane wartości, w przypadku monitora CRT spełniającego normy TCO 99?

A. ulegnie uszkodzeniu

B. nie wyłączy się, na ekranie pojawi się czarny obraz

C. nie wyłączy się, będzie pokazywał jedynie fragment obrazu

D. przejdzie w tryb uśpienia lub wyświetli okno informacyjne z komunikatem

Kwalifikacja EE8

Licencja Office 365 PL Personal (na 1 stanowisko, subskrypcja na rok) ESD jest przypisana do

A. nieograniczonej liczby użytkowników, wyłącznie na jednym komputerze w celach komercyjnych

B. nieograniczonej liczby użytkowników, tylko na jednym komputerze do zastosowań komercyjnych oraz niekomercyjnych

C. wyłącznie jednego użytkownika, na jednym komputerze, jednym tablecie oraz jednym telefonie, wyłącznie do zastosowań niekomercyjnych

D. wyłącznie jednego użytkownika na jednym komputerze oraz jednym urządzeniu mobilnym w celach komercyjnych i niekomercyjnych

Kwalifikacja EE8

Ataki na systemy komputerowe, które polegają na podstępnym wyłudzaniu od użytkowników ich prywatnych danych, zazwyczaj za pomocą fałszywych komunikatów od różnych instytucji lub dostawców usług płatniczych oraz innych powszechnie znanych organizacji, nazywamy

A. brute force

B. DDoS

C. SYN flooding

D. phishing

Kwalifikacja EE8

Jakie środki powinny być stosowane w trakcie montażu, aby chronić komponenty elektryczne komputera przed wyładowaniami elektrostatycznymi?

A. rękawice wykonane z gumy.

B. opaska antystatyczna.

C. mata izolacyjna termicznie.

D. specjalny strój, na przykład bluza z polaru.

Kwalifikacja EE8

Bez użycia opaski antystatycznej dotknięcie styków karty rozszerzeń na dolnej części tuż po wyłączeniu komputera może najprawdopodobniej spowodować

A. uszkodzenie elektrostatyczne karty

B. porażenie ładunkami elektrostatycznymi pracownika

C. spalenie zasilacza komputera

D. zawieszenie się komputera

Kwalifikacja EE8

Proces zapisywania kluczy rejestru do pliku określamy

A. kopiowaniem rejestru

B. modyfikacją rejestru

C. eksportowaniem rejestru

D. edycją rejestru

Kwalifikacja EE8

Użytkownik otrzymał wiadomość e-mail od osoby podszywającej się pod przedstawiciela banku, w której domaga się ujawnienia krytycznych informacji dotyczących konta. Wykorzystany przez napastnika atak to

A. adware

B. spyware

C. phishing

D. koń trojański

Kwalifikacja EE8

Minimalna odległość pomiędzy pracownikiem siedzącym przy komputerze a tyłem sąsiedniego monitora powinna wynosić

A. 80 cm

B. 70 cm

C. 50 cm

D. 60 cm

Kwalifikacja EE8

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

A. legalnego systemu operacyjnego

B. zapory sieciowej FireWall

C. hasła do BIOS-u

D. programu antywirusowego

Kwalifikacja EE8

Jaką pierwszą czynność należy wykonać, udzielając pomocy przedmedycznej osobie, która po porażeniu prądem elektrycznym jest przytomna, oddycha oraz ma prawidłowe tętno, ale doznała oparzeń?

A. natychmiastowe schłodzenie oparzonego miejsca.

B. zdjęcie odzieży z poszkodowanego.

C. posmarowanie oparzonej powierzchni maścią, kremem lub tłuszczem.

D. przebicie utworzonych pęcherzy.

Kwalifikacja EE8

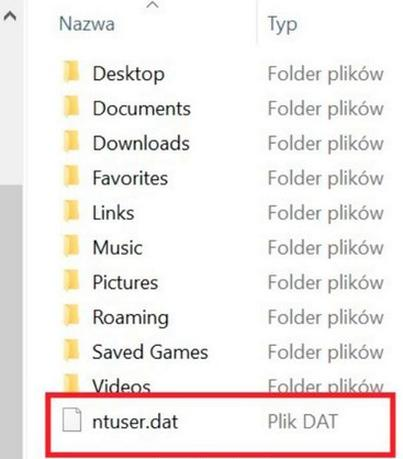

Aby profil stał się obowiązkowym, należy zmienić rozszerzenie pliku ntuser.dat na

A. $ntuser.bat

B. ntuser.man

C. $ntuser.exe

D. ntuser.sys