Filtrowanie pytań

Kwalifikacja EE8

A. /dev

B. /var

C. /etc

D. /bin

Kwalifikacja EE8

Aby zgasić pożar sprzętu komputerowego, który jest pod napięciem, jaki środek gaśniczy jest niewłaściwy do użycia?

A. dwutlenku węgla

B. halonu

C. proszku gaśniczego

D. wody

Kwalifikacja EE8

Administrator systemu Linux użył polecenia mount /dev/sda2 /mnt/flash

Co to spowoduje?

mount /dev/sda2 /mnt/flashA. przyłączenie pamięci flash do katalogu /dev/sda2

B. przyłączenie dysku SATA do katalogu flash

C. odłączenie dysku SATA od katalogu flash

D. odłączenie urządzenia flash z katalogu /dev/sda2

Kwalifikacja EE8

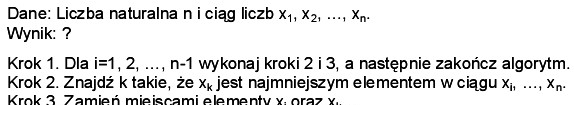

Jaki algorytm przedstawiono poniżej?

| Dane: Liczba naturalna n i ciąg liczb x1, x2, ..., xn. |

| Wynik: ? |

| Krok 1. Dla i=1, 2, ..., n-1 wykonaj kroki 2 i 3, a następnie zakończ algorytm. |

| Krok 2. Znajdź k takie, że xk jest najmniejszym elementem w ciągu xi, ..., xn. |

| Krok 3. Zamień miejscami elementy xi oraz xk. |

A. Sortowania liczb w porządku od największego do najmniejszego.

B. Szukania najmniejszego elementu w zbiorze.

C. Szukania największego elementu w zbiorze.

D. Sortowania liczb w porządku od najmniejszego do największego.

Kwalifikacja EE8

W systemie Linux, gdzie przechowywane są hasła użytkowników?

A. groups

B. users

C. password

D. shadow

Kwalifikacja EE8

Jakie polecenie, oprócz ls

, może być wykorzystane przez użytkownika systemu Linux do wyświetlenia plików i katalogów w określonym katalogu?

A. dir

B. tree

C. pwd

D. man

Kwalifikacja EE8

Jakie jest zamierzenie stosowania strefy zdemilitaryzowanej DMZ w sieci?

A. podniesienie bezpieczeństwa przez całkowite oddzielenie serwerów oraz sieci od Internetu (Intranet)

B. zwiększenie bezpieczeństwa przez oddzielenie serwerów dostępnych z Internetu od sieci lokalnej

C. usprawnienie konfiguracji sieci poprzez usunięcie zapory i NAT

D. polepszenie przepustowości dla serwerów w tej sieci

Kwalifikacja EE8

Aby komputer mógł bezprzewodowo łączyć się z siecią Internet przez tzw. hotspot, konieczne jest zainstalowanie w nim karty sieciowej posiadającej

A. gniazdo RJ-45

B. złącze USB

C. moduł WiFi

D. interfejs RS-232C

Kwalifikacja EE8

Jakie funkcje pełni partycja /var w systemie Linux?

A. Przechowywane są tam katalogi główne dla użytkownika

B. Zawiera katalogi z dynamicznie zmieniającymi się plikami, na przykład logi systemowe

C. Jest to partycja służąca do wymiany

D. Zawiera wszystkie pliki wymagane do przeprowadzenia procesu rozruchu

Kwalifikacja EE8

W przedstawionym poniżej fragmencie kodu programu znajduje się między innymi

var i,j,k:integer; begin ... k:=15; i:=5; j:=i+7; while (k < j) do j:=j-k; ... ...

A. instrukcję warunkowąB. pętlę programową, która może powtarzać fragment kodu nieokreśloną liczbę razyC. pętla programowa powtarzająca fragment kodu dwanaście razyD. nieaktywną pętlę programową Kwalifikacja EE8 Podczas instalacji systemu operacyjnego Linux, konieczne jest wykorzystanie systemu plików

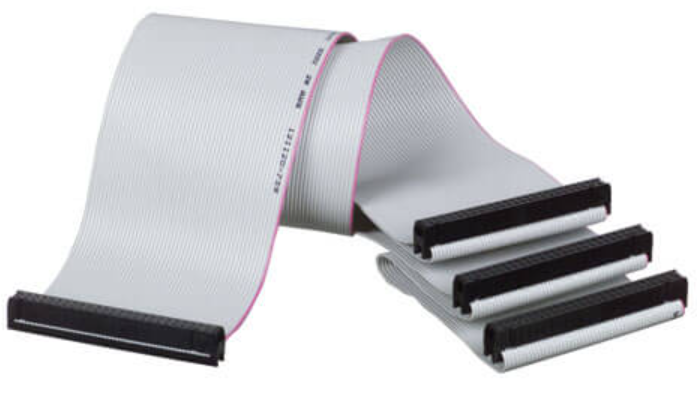

A. ReiserFSB. NTFS 5C. NTFS 4D. FAT32 Kwalifikacja EE8 Przy pomocy taśmy 60-pinowej przedstawionej na zdjęciu podłącza się do płyty głównej komputera

Kwalifikacja EE8 Która usługa powinna być aktywna na serwerze, aby komputer roboczy mógł automatycznie otrzymać adres IP?

A. DHCPB. PROXYC. WINSD. DNS Kwalifikacja EE8 Adresy IPv6 to liczby

A. 128 bitowymi zapisywanymi w postaci napisów szesnastkowychB. 32 bitowymi zapisywanymi w formie napisów binarnychC. 64 bitowymi zapisywanymi w formie napisów binarnychD. 256 bitowymi zapisywanymi w postaci napisów szesnastkowych Kwalifikacja EE8 Ile gwiazdek zostanie wydrukowanych po wykonaniu poniższej sekwencji instrukcji w języku Turbo Pascal?

k:=25; for i:=1 to (k mod 7) do write ('*');

A. 25B. 7C. 1D. 4 Kwalifikacja EE8 W przypadku stwierdzenia u osoby poszkodowanej objawów wstrząsu (ma bladą, zimną skórę, spoczywa w pocie, drży z zimna, cierpi na lęk, ma przyspieszone tętno) należy

A. podać poszkodowanemu coś ciepłego do picia oraz wezwać pomoc medycznąB. umieścić poszkodowanego w pozycji bocznej ustalonej oraz wezwać pomoc medycznąC. ustawić poszkodowanego w pozycji przeciwwstrząsowej i wezwać pomoc medycznąD. wezwać pomoc medyczną i nie przemieszczać poszkodowanego Kwalifikacja EE8 Jakie są etapy uruchamiania systemu Windows XP na komputerze PC?

A. Procedura POST, odczytanie MBR, NTLDR, załadowanie systemuB. Procedura POST, NTLDR, odczytanie MBR, załadowanie systemuC. Odczytanie MBR, NTLDR, załadowanie systemu, procedura POSTD. Odczytanie MBR, procedura POST, NTLDR, załadowanie systemu Kwalifikacja EE8 Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:\. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

A. \\SERWER_2\egzamin$\%$USERNAME%B. \\SERWER_2\$egzamin\%USERNAME%C. \\SERWER_2\egzamin$\%USERNAME%D. \\SERWER_2\$egzamin$\%USERNAME% Kwalifikacja EE8 W firmie została zainstalowana lokalna sieć komputerowa z dostępem do Internetu. Jeden z komputerów pełni rolę routera. Na tym urządzeniu udało się nawiązać połączenie z Internetem (można przeglądać strony WWW). Adresy oraz maski kart sieciowych zostały poprawnie skonfigurowane. Niestety, mimo to przeglądanie stron WWW na pozostałych komputerach jest niemożliwe. Przeprowadzono test połączenia, "pingując" hosta wp.pl. Wynik testu okazał się negatywny. Co może być przyczyną takiego rezultatu?

A. Brak adresu bramy lub serwera DNSB. Brak ustawionego serwera proxy w3cacheC. Użytkownik tego urządzenia nie zalogował się do sieci lokalnejD. Brak serwera WINS Kwalifikacja EE8 Wybierz płytę główną do komputera, która będzie kompatybilna z dyskami twardymi działającymi w standardach ATA 33, ATA 66, ATA 100 oraz SATA 150. Płyta musi mieć przynajmniej mostek południowy (chipset)

A. ICH (82801AA)B. ICH 4 (82801DB)C. ICH 5 (82801EB)D. ICH 2 (82801BA) Kwalifikacja EE8 W wyniku wprowadzenia polecenia: net user w konsoli systemu Windows, ukaże się

A. nazwa bieżącego użytkownika oraz jego hasłoB. informacja pomocnicza na temat polecenia netC. dane o parametrach konta zalogowanego użytkownikaD. wykaz kont użytkowników Kwalifikacja EE8 Najwyższa wydajność dla symetrycznego VDSL na odległości wynoszącej około 300 m to

A. 14 MB/sB. 2 Mb/sC. 6 MB/sD. 26 Mb/s Kwalifikacja EE8 Osobę nieprzytomną, która została porażona prądem elektrycznym i ma prawidłowe oddychanie, powinno się ułożyć

A. w ustalonej pozycji bocznejB. na brzuchuC. na plecachD. w półsiedzącej pozycji Kwalifikacja EE8 Wizualnym przedstawieniem danych liczbowych zawartych w arkuszu kalkulacyjnym jest

A. komórkaB. kolumnaC. wykres słupkowyD. wybrany wiersz Kwalifikacja EE8 Polecenie md w konsoli systemu Windows służy do

A. przejścia do katalogu nadrzędnegoB. tworzenia plikuC. zmiany nazwy plikuD. tworzenia katalogu Kwalifikacja EE8 Jaką wartość uzyskuje koniunkcja binarna dla liczby 14 i liczby 4?

A. 14B. 4C. 1D. 0 Kwalifikacja EE8 Jakie złącze musi mieć karta graficzna, aby mogła być bezpośrednio połączona z telewizorem LCD, który dysponuje jedynie analogowym złączem do podłączenia komputera?

A. DPB. HDMIC. DVI-DD. DE-15F Kwalifikacja EE8 Który z wymienionych adresów e-mail jest nieprawidłowy?

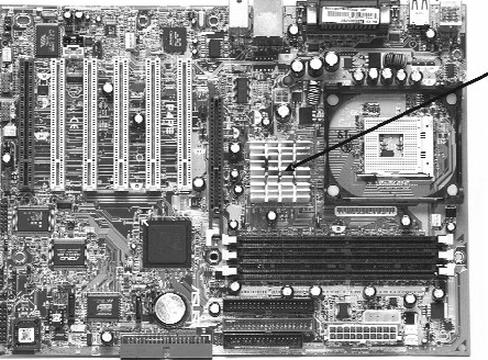

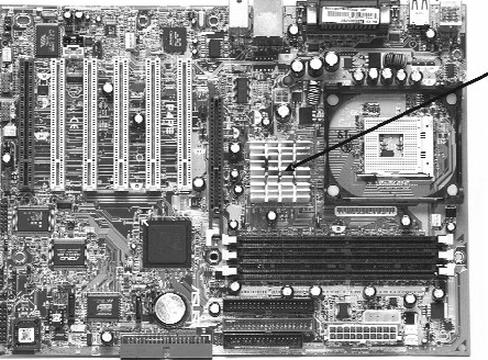

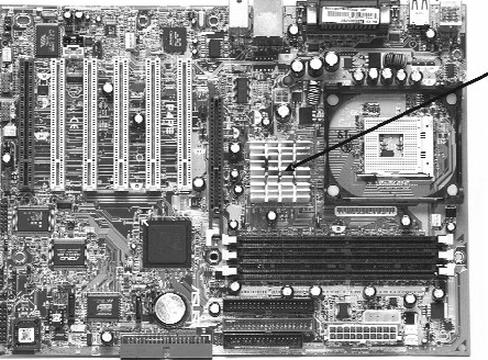

A. [email protected]B. [email protected]C. Michał@[email protected]D. [email protected] Kwalifikacja EE8 Na zdjęciu przedstawiono płytę główną komputera. Strzałką oznaczono

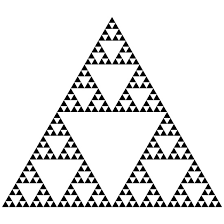

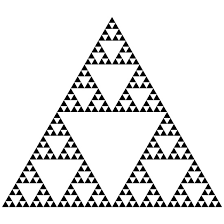

Kwalifikacja EE8 Na rysunku przedstawiono

Kwalifikacja EE8 Zasada zstępującego podejścia w programowaniu strukturalnym polega na

A. opracowaniu ogólnego schematu rozwiązania problemu, który jest szczegółowo rozwijany na każdym etapieB. tworzeniu podstawowych procedur bibliotecznychC. wyznaczeniu najprostszych procedur i na ich podstawie stworzeniu ogólnego rozwiązaniaD. programowaniu 'od szczegółu do ogółu' Kwalifikacja EE8 Kod FOR N := 0 TO 800 DO M := M - 2; należy do rodzaju instrukcji

A. złożonejB. iteracyjnejC. prostejD. wiązanej Kwalifikacja EE8 Do czego służy maska wprowadzania w programie MS Access?

A. do określenia wzorca dla danych wprowadzanychB. do ukrywania niedozwolonych rekordówC. do zabezpieczania przed edycją i usunięciem danychD. do wykonania operacji matematycznej na wyznaczonych polach Kwalifikacja EE8 Jakie urządzenia ochronne są zalecane w pomieszczeniach z komputerami?

A. metalowa obudowa jednostki centralnej komputeraB. wyłącznik różnicowoprądowyC. listwa przeciwprzepięciowaD. zasilacz awaryjny Kwalifikacja EE8 Które z poniższych stwierdzeń dotyczących obiektowego programowania jest poprawne?

A. Obiekt składa się z klasyB. Obiekt jest przedstawicielem klasyC. Użycie obiektu wyklucza wykorzystanie klasyD. Terminy obiekt i klasa można używać zamiennie Kwalifikacja EE8 Do czego służy protokół SMTP?

A. ściągania wiadomości e-mail z serwera pocztowegoB. zdalnego dostępu do komputera na odległośćC. wysyłania wiadomości e-mail do serwera pocztowegoD. przeglądania stron WWW na serwerze pocztowym Kwalifikacja EE8 Atrybut pola danych w tabeli aplikacji Microsoft Access, który definiuje sposób prezentacji informacji zawartych w tym polu, to

A. formatB. maskaC. tytułD. rozmiar Kwalifikacja EE8 W jakiej fizycznej strukturze sieci awaria jednego komputera prowadzi do przerwania pracy całego systemu?

A. MagistraliB. SiatkiC. PierścieniaD. Drzewa Kwalifikacja EE8 Podaj właściwą reprezentację liczby szesnastkowej AE95 w systemie binarnym?

A. 1010111010010101B. 1010111010010111C. 1010111110010101D. 1011111010010101 Kwalifikacja EE8 Tryb wirtualizacji procesora, znany również jako V86 lub Virtual 8086

A. nie umożliwia symulacji działania podobnego do innego procesoraB. pozwala symulować działanie analogiczne do innego procesoraC. umożliwia uruchamianie programów przeznaczonych dla procesora 80486D. umożliwia uruchamianie programów przeznaczonych dla procesora 80386

var i,j,k:integer; begin ... k:=15; i:=5; j:=i+7; while (k < j) do j:=j-k; ... ... A. instrukcję warunkową

B. pętlę programową, która może powtarzać fragment kodu nieokreśloną liczbę razy

C. pętla programowa powtarzająca fragment kodu dwanaście razy

D. nieaktywną pętlę programową

Kwalifikacja EE8

Podczas instalacji systemu operacyjnego Linux, konieczne jest wykorzystanie systemu plików

A. ReiserFS

B. NTFS 5

C. NTFS 4

D. FAT32

Kwalifikacja EE8

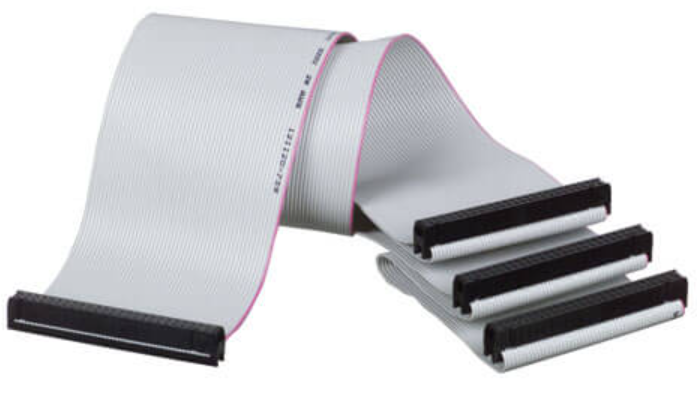

Przy pomocy taśmy 60-pinowej przedstawionej na zdjęciu podłącza się do płyty głównej komputera

A. tylko dyski EIDE

B. wszystkie urządzenia SCSI

C. tylko dyski SCSI

D. napędy ATAPI

Kwalifikacja EE8

Która usługa powinna być aktywna na serwerze, aby komputer roboczy mógł automatycznie otrzymać adres IP?

A. DHCP

B. PROXY

C. WINS

D. DNS

Kwalifikacja EE8

Adresy IPv6 to liczby

A. 128 bitowymi zapisywanymi w postaci napisów szesnastkowych

B. 32 bitowymi zapisywanymi w formie napisów binarnych

C. 64 bitowymi zapisywanymi w formie napisów binarnych

D. 256 bitowymi zapisywanymi w postaci napisów szesnastkowych

Kwalifikacja EE8

Ile gwiazdek zostanie wydrukowanych po wykonaniu poniższej sekwencji instrukcji w języku Turbo Pascal?

k:=25; for i:=1 to (k mod 7) do write ('*');

A. 25B. 7C. 1D. 4 Kwalifikacja EE8 W przypadku stwierdzenia u osoby poszkodowanej objawów wstrząsu (ma bladą, zimną skórę, spoczywa w pocie, drży z zimna, cierpi na lęk, ma przyspieszone tętno) należy

A. podać poszkodowanemu coś ciepłego do picia oraz wezwać pomoc medycznąB. umieścić poszkodowanego w pozycji bocznej ustalonej oraz wezwać pomoc medycznąC. ustawić poszkodowanego w pozycji przeciwwstrząsowej i wezwać pomoc medycznąD. wezwać pomoc medyczną i nie przemieszczać poszkodowanego Kwalifikacja EE8 Jakie są etapy uruchamiania systemu Windows XP na komputerze PC?

A. Procedura POST, odczytanie MBR, NTLDR, załadowanie systemuB. Procedura POST, NTLDR, odczytanie MBR, załadowanie systemuC. Odczytanie MBR, NTLDR, załadowanie systemu, procedura POSTD. Odczytanie MBR, procedura POST, NTLDR, załadowanie systemu Kwalifikacja EE8 Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:\. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

A. \\SERWER_2\egzamin$\%$USERNAME%B. \\SERWER_2\$egzamin\%USERNAME%C. \\SERWER_2\egzamin$\%USERNAME%D. \\SERWER_2\$egzamin$\%USERNAME% Kwalifikacja EE8 W firmie została zainstalowana lokalna sieć komputerowa z dostępem do Internetu. Jeden z komputerów pełni rolę routera. Na tym urządzeniu udało się nawiązać połączenie z Internetem (można przeglądać strony WWW). Adresy oraz maski kart sieciowych zostały poprawnie skonfigurowane. Niestety, mimo to przeglądanie stron WWW na pozostałych komputerach jest niemożliwe. Przeprowadzono test połączenia, "pingując" hosta wp.pl. Wynik testu okazał się negatywny. Co może być przyczyną takiego rezultatu?

A. Brak adresu bramy lub serwera DNSB. Brak ustawionego serwera proxy w3cacheC. Użytkownik tego urządzenia nie zalogował się do sieci lokalnejD. Brak serwera WINS Kwalifikacja EE8 Wybierz płytę główną do komputera, która będzie kompatybilna z dyskami twardymi działającymi w standardach ATA 33, ATA 66, ATA 100 oraz SATA 150. Płyta musi mieć przynajmniej mostek południowy (chipset)

A. ICH (82801AA)B. ICH 4 (82801DB)C. ICH 5 (82801EB)D. ICH 2 (82801BA) Kwalifikacja EE8 W wyniku wprowadzenia polecenia: net user w konsoli systemu Windows, ukaże się

A. nazwa bieżącego użytkownika oraz jego hasłoB. informacja pomocnicza na temat polecenia netC. dane o parametrach konta zalogowanego użytkownikaD. wykaz kont użytkowników Kwalifikacja EE8 Najwyższa wydajność dla symetrycznego VDSL na odległości wynoszącej około 300 m to

A. 14 MB/sB. 2 Mb/sC. 6 MB/sD. 26 Mb/s Kwalifikacja EE8 Osobę nieprzytomną, która została porażona prądem elektrycznym i ma prawidłowe oddychanie, powinno się ułożyć

A. w ustalonej pozycji bocznejB. na brzuchuC. na plecachD. w półsiedzącej pozycji Kwalifikacja EE8 Wizualnym przedstawieniem danych liczbowych zawartych w arkuszu kalkulacyjnym jest

A. komórkaB. kolumnaC. wykres słupkowyD. wybrany wiersz Kwalifikacja EE8 Polecenie md w konsoli systemu Windows służy do

A. przejścia do katalogu nadrzędnegoB. tworzenia plikuC. zmiany nazwy plikuD. tworzenia katalogu Kwalifikacja EE8 Jaką wartość uzyskuje koniunkcja binarna dla liczby 14 i liczby 4?

A. 14B. 4C. 1D. 0 Kwalifikacja EE8 Jakie złącze musi mieć karta graficzna, aby mogła być bezpośrednio połączona z telewizorem LCD, który dysponuje jedynie analogowym złączem do podłączenia komputera?

A. DPB. HDMIC. DVI-DD. DE-15F Kwalifikacja EE8 Który z wymienionych adresów e-mail jest nieprawidłowy?

A. [email protected]B. [email protected]C. Michał@[email protected]D. [email protected] Kwalifikacja EE8 Na zdjęciu przedstawiono płytę główną komputera. Strzałką oznaczono

Kwalifikacja EE8 Na rysunku przedstawiono

Kwalifikacja EE8 Zasada zstępującego podejścia w programowaniu strukturalnym polega na

A. opracowaniu ogólnego schematu rozwiązania problemu, który jest szczegółowo rozwijany na każdym etapieB. tworzeniu podstawowych procedur bibliotecznychC. wyznaczeniu najprostszych procedur i na ich podstawie stworzeniu ogólnego rozwiązaniaD. programowaniu 'od szczegółu do ogółu' Kwalifikacja EE8 Kod FOR N := 0 TO 800 DO M := M - 2; należy do rodzaju instrukcji

A. złożonejB. iteracyjnejC. prostejD. wiązanej Kwalifikacja EE8 Do czego służy maska wprowadzania w programie MS Access?

A. do określenia wzorca dla danych wprowadzanychB. do ukrywania niedozwolonych rekordówC. do zabezpieczania przed edycją i usunięciem danychD. do wykonania operacji matematycznej na wyznaczonych polach Kwalifikacja EE8 Jakie urządzenia ochronne są zalecane w pomieszczeniach z komputerami?

A. metalowa obudowa jednostki centralnej komputeraB. wyłącznik różnicowoprądowyC. listwa przeciwprzepięciowaD. zasilacz awaryjny Kwalifikacja EE8 Które z poniższych stwierdzeń dotyczących obiektowego programowania jest poprawne?

A. Obiekt składa się z klasyB. Obiekt jest przedstawicielem klasyC. Użycie obiektu wyklucza wykorzystanie klasyD. Terminy obiekt i klasa można używać zamiennie Kwalifikacja EE8 Do czego służy protokół SMTP?

A. ściągania wiadomości e-mail z serwera pocztowegoB. zdalnego dostępu do komputera na odległośćC. wysyłania wiadomości e-mail do serwera pocztowegoD. przeglądania stron WWW na serwerze pocztowym Kwalifikacja EE8 Atrybut pola danych w tabeli aplikacji Microsoft Access, który definiuje sposób prezentacji informacji zawartych w tym polu, to

A. formatB. maskaC. tytułD. rozmiar Kwalifikacja EE8 W jakiej fizycznej strukturze sieci awaria jednego komputera prowadzi do przerwania pracy całego systemu?

A. MagistraliB. SiatkiC. PierścieniaD. Drzewa Kwalifikacja EE8 Podaj właściwą reprezentację liczby szesnastkowej AE95 w systemie binarnym?

A. 1010111010010101B. 1010111010010111C. 1010111110010101D. 1011111010010101 Kwalifikacja EE8 Tryb wirtualizacji procesora, znany również jako V86 lub Virtual 8086

A. nie umożliwia symulacji działania podobnego do innego procesoraB. pozwala symulować działanie analogiczne do innego procesoraC. umożliwia uruchamianie programów przeznaczonych dla procesora 80486D. umożliwia uruchamianie programów przeznaczonych dla procesora 80386

k:=25; for i:=1 to (k mod 7) do write ('*'); A. 25

B. 7

C. 1

D. 4

Kwalifikacja EE8

W przypadku stwierdzenia u osoby poszkodowanej objawów wstrząsu (ma bladą, zimną skórę, spoczywa w pocie, drży z zimna, cierpi na lęk, ma przyspieszone tętno) należy

A. podać poszkodowanemu coś ciepłego do picia oraz wezwać pomoc medyczną

B. umieścić poszkodowanego w pozycji bocznej ustalonej oraz wezwać pomoc medyczną

C. ustawić poszkodowanego w pozycji przeciwwstrząsowej i wezwać pomoc medyczną

D. wezwać pomoc medyczną i nie przemieszczać poszkodowanego

Kwalifikacja EE8

Jakie są etapy uruchamiania systemu Windows XP na komputerze PC?

A. Procedura POST, odczytanie MBR, NTLDR, załadowanie systemu

B. Procedura POST, NTLDR, odczytanie MBR, załadowanie systemu

C. Odczytanie MBR, NTLDR, załadowanie systemu, procedura POST

D. Odczytanie MBR, procedura POST, NTLDR, załadowanie systemu

Kwalifikacja EE8

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:\. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

A. \\SERWER_2\egzamin$\%$USERNAME%

B. \\SERWER_2\$egzamin\%USERNAME%

C. \\SERWER_2\egzamin$\%USERNAME%

D. \\SERWER_2\$egzamin$\%USERNAME%

Kwalifikacja EE8

W firmie została zainstalowana lokalna sieć komputerowa z dostępem do Internetu. Jeden z komputerów pełni rolę routera. Na tym urządzeniu udało się nawiązać połączenie z Internetem (można przeglądać strony WWW). Adresy oraz maski kart sieciowych zostały poprawnie skonfigurowane. Niestety, mimo to przeglądanie stron WWW na pozostałych komputerach jest niemożliwe. Przeprowadzono test połączenia, "pingując" hosta wp.pl. Wynik testu okazał się negatywny. Co może być przyczyną takiego rezultatu?

A. Brak adresu bramy lub serwera DNS

B. Brak ustawionego serwera proxy w3cache

C. Użytkownik tego urządzenia nie zalogował się do sieci lokalnej

D. Brak serwera WINS

Kwalifikacja EE8

Wybierz płytę główną do komputera, która będzie kompatybilna z dyskami twardymi działającymi w standardach ATA 33, ATA 66, ATA 100 oraz SATA 150. Płyta musi mieć przynajmniej mostek południowy (chipset)

A. ICH (82801AA)

B. ICH 4 (82801DB)

C. ICH 5 (82801EB)

D. ICH 2 (82801BA)

Kwalifikacja EE8

W wyniku wprowadzenia polecenia: net user w konsoli systemu Windows, ukaże się

A. nazwa bieżącego użytkownika oraz jego hasło

B. informacja pomocnicza na temat polecenia net

C. dane o parametrach konta zalogowanego użytkownika

D. wykaz kont użytkowników

Kwalifikacja EE8

Najwyższa wydajność dla symetrycznego VDSL na odległości wynoszącej około 300 m to

A. 14 MB/s

B. 2 Mb/s

C. 6 MB/s

D. 26 Mb/s

Kwalifikacja EE8

Osobę nieprzytomną, która została porażona prądem elektrycznym i ma prawidłowe oddychanie, powinno się ułożyć

A. w ustalonej pozycji bocznej

B. na brzuchu

C. na plecach

D. w półsiedzącej pozycji

Kwalifikacja EE8

Wizualnym przedstawieniem danych liczbowych zawartych w arkuszu kalkulacyjnym jest

A. komórka

B. kolumna

C. wykres słupkowy

D. wybrany wiersz

Kwalifikacja EE8

Polecenie md w konsoli systemu Windows służy do

A. przejścia do katalogu nadrzędnego

B. tworzenia pliku

C. zmiany nazwy pliku

D. tworzenia katalogu

Kwalifikacja EE8

Jaką wartość uzyskuje koniunkcja binarna dla liczby 14 i liczby 4?

A. 14

B. 4

C. 1

D. 0

Kwalifikacja EE8

Jakie złącze musi mieć karta graficzna, aby mogła być bezpośrednio połączona z telewizorem LCD, który dysponuje jedynie analogowym złączem do podłączenia komputera?

A. DP

B. HDMI

C. DVI-D

D. DE-15F

Kwalifikacja EE8

Który z wymienionych adresów e-mail jest nieprawidłowy?

A. [email protected]

B. [email protected]

C. Michał@[email protected]

D. [email protected]

Kwalifikacja EE8

Na zdjęciu przedstawiono płytę główną komputera. Strzałką oznaczono

A. procesor z umocowanym radiatorem.

B. kontroler mostka południowego.

C. chip wbudowanej karty graficznej.

D. kontroler mostka północnego z umocowanym radiatorem.

Kwalifikacja EE8

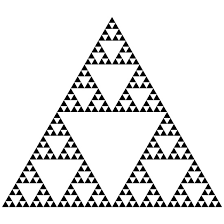

Na rysunku przedstawiono

A. kostkę Mengera.

B. paproć Barnsleya.

C. krzywe smocze.

D. obiekt samopodobny.

Kwalifikacja EE8

Zasada zstępującego podejścia w programowaniu strukturalnym polega na

A. opracowaniu ogólnego schematu rozwiązania problemu, który jest szczegółowo rozwijany na każdym etapie

B. tworzeniu podstawowych procedur bibliotecznych

C. wyznaczeniu najprostszych procedur i na ich podstawie stworzeniu ogólnego rozwiązania

D. programowaniu 'od szczegółu do ogółu'

Kwalifikacja EE8

Kod FOR N := 0 TO 800 DO M := M - 2; należy do rodzaju instrukcji

A. złożonej

B. iteracyjnej

C. prostej

D. wiązanej

Kwalifikacja EE8

Do czego służy maska wprowadzania w programie MS Access?

A. do określenia wzorca dla danych wprowadzanych

B. do ukrywania niedozwolonych rekordów

C. do zabezpieczania przed edycją i usunięciem danych

D. do wykonania operacji matematycznej na wyznaczonych polach

Kwalifikacja EE8

Jakie urządzenia ochronne są zalecane w pomieszczeniach z komputerami?

A. metalowa obudowa jednostki centralnej komputera

B. wyłącznik różnicowoprądowy

C. listwa przeciwprzepięciowa

D. zasilacz awaryjny

Kwalifikacja EE8

Które z poniższych stwierdzeń dotyczących obiektowego programowania jest poprawne?

A. Obiekt składa się z klasy

B. Obiekt jest przedstawicielem klasy

C. Użycie obiektu wyklucza wykorzystanie klasy

D. Terminy obiekt i klasa można używać zamiennie

Kwalifikacja EE8

Do czego służy protokół SMTP?

A. ściągania wiadomości e-mail z serwera pocztowego

B. zdalnego dostępu do komputera na odległość

C. wysyłania wiadomości e-mail do serwera pocztowego

D. przeglądania stron WWW na serwerze pocztowym

Kwalifikacja EE8

Atrybut pola danych w tabeli aplikacji Microsoft Access, który definiuje sposób prezentacji informacji zawartych w tym polu, to

A. format

B. maska

C. tytuł

D. rozmiar

Kwalifikacja EE8

W jakiej fizycznej strukturze sieci awaria jednego komputera prowadzi do przerwania pracy całego systemu?

A. Magistrali

B. Siatki

C. Pierścienia

D. Drzewa

Kwalifikacja EE8

Podaj właściwą reprezentację liczby szesnastkowej AE95 w systemie binarnym?

A. 1010111010010101

B. 1010111010010111

C. 1010111110010101

D. 1011111010010101

Kwalifikacja EE8

Tryb wirtualizacji procesora, znany również jako V86 lub Virtual 8086

A. nie umożliwia symulacji działania podobnego do innego procesora

B. pozwala symulować działanie analogiczne do innego procesora

C. umożliwia uruchamianie programów przeznaczonych dla procesora 80486

D. umożliwia uruchamianie programów przeznaczonych dla procesora 80386