Filtrowanie pytań

Tworzenie i administrowanie s…

A. usuwanie konta użytkownika z bazy danych

B. przyznawanie uprawnień za pomocą ustalonego schematu

C. przyznawanie praw dostępu do tabeli

D. pozbawianie użytkownika uprawnień

Tworzenie i administrowanie s…

Jakie uprawnienia są wymagane do tworzenia i przywracania kopii zapasowej bazy danych Microsoft SQL Server 2005 Express?

A. Użytkownik lokalny.

B. Użytkownicy zabezpieczeń.

C. Administrator systemu.

D. Użytkownicy.

Tworzenie i administrowanie s…

Czego nie należy robić, aby zabezpieczyć serwer bazy danych przed atakami hakerów?

A. defragmentacja dysków.

B. używanie skomplikowanych haseł do bazy.

C. aktywacja zapory.

D. blokowanie portów związanych z bazą danych.

Tworzenie i administrowanie s…

Do jakich celów wykorzystywany jest certyfikat SSL?

A. do deszyfrowania przesyłanych danych

B. w celu identyfikacji właściciela domeny

C. do eliminowania złośliwego oprogramowania na stronie

D. do przechowywania informacji o sesjach tworzonych na stronie

Tworzenie i administrowanie s…

Które z poleceń przyznaje użytkownikowi uczen najniższe uprawnienia w kontekście modyfikacji danych oraz struktury tabeli?

A. GRANT ALTER, SELECT ON szkola.przedmioty TO uczen;

B. GRANT SELECT ON szkola.przedmioty TO uczen;

C. GRANT DROP ON szkola.przedmioty TO uczen;

D. GRANT INSERT, DROP ON szkola.przedmioty TO uczen;

Tworzenie i administrowanie s…

Jakiego typu mechanizm zabezpieczeń aplikacji jest zawarty w środowisku uruchomieniowym platformy .NET Framework?

A. Mechanizm uruchamiania aplikacji dla bibliotek klas

B. Mechanizm uruchamiania aplikacji zrealizowany przez frameworki aplikacji webowych (ASP.NET)

C. Mechanizm uruchamiania aplikacji realizowany przez funkcję Windows API (Application Programming Interface)

D. Mechanizm uruchamiania aplikacji oparty na uprawnieniach kodu (CAS - Code Access Security) i na rolach (RBS - Role-Based Security)

Tworzenie i administrowanie s…

Podczas zapisywania hasła użytkownika w serwisie WWW, na przykład w bankowości internetowej, aby zabezpieczyć je przed odczytaniem, zazwyczaj stosuje się funkcję

A. cyklometrycznych

B. mieszających

C. abstrakcyjnych

D. klucza

Tworzenie i administrowanie s…

Jakie polecenie wydane w terminalu systemu operacyjnego, które zawiera w swojej składni opcję --repair, pozwala na naprawę bazy danych?

A. mysqlcheck

B. mysqldump

C. truncate

D. create

Tworzenie i administrowanie s…

Uprawnienia obiektowe przyznawane użytkownikom serwera bazy danych mogą umożliwiać lub ograniczać

A. przechodzić uprawnienia

B. realizować operacje na bazie, takie jak wstawianie lub modyfikowanie danych

C. wykonywać polecenia, takie jak tworzenie kopii zapasowej

D. zmieniać role i konta użytkowników

Tworzenie i administrowanie s…

Podczas zapisywania hasła użytkownika w serwisie internetowym (np. w bankowości online), w celu zabezpieczenia go przed ujawnieniem, zazwyczaj stosuje się funkcję

A. cyklometrycznych

B. klucza

C. mieszających

D. abstrakcyjnych

Tworzenie i administrowanie s…

Używając polecenia BACKUP LOG w MS SQL Server, można

A. połączyć się z kopią zapasową

B. przeglądać komunikaty wygenerowane w trakcie tworzenia kopii

C. wykonać całkowitą kopię zapasową

D. wykonać kopię zapasową dziennika transakcji

Tworzenie i administrowanie s…

Zakładając, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL przyzna użytkownikowi anna jedynie uprawnienia do

| GRANT SELECT, INSERT, UPDATE ON klienci TO anna; |

A. wybierania, wstawiania oraz aktualizacji danych tabeli o nazwie klienci

B. wybierania, wstawiania oraz modyfikacji danych w wszystkich tabelach w bazie o nazwie klienci

C. wybierania, dodawania pól oraz modyfikacji struktury tabeli o nazwie klienci

D. wybierania, dodawania pól oraz modyfikacji struktury wszystkich tabel w bazie o nazwie klienci

Tworzenie i administrowanie s…

Kto z wymienionych zajmuje się nieprzerwanym przygotowaniem systemu bazy danych do pracy produkcyjnej, zarządzaniem kontami użytkowników oraz instalowaniem aktualizacji systemu bazodanowego?

A. Twórcy narzędzi dla deweloperów

B. Projektanci i programiści Systemu Zarządzania Bazą Danych

C. Administratorzy serwerów oraz sieci komputerowych

D. Administratorzy systemu bazy danych

Tworzenie i administrowanie s…

Podczas przechowywania hasła użytkownika serwisu internetowego (np. bankowości online), aby chronić je przed ujawnieniem, zazwyczaj stosuje się funkcję

A. mieszających.

B. abstrakcyjnych.

C. cyklometrycznych.

D. klucza.

Tworzenie i administrowanie s…

Możliwość utworzenia konta użytkownika jan z hasłem janPass można osiągnąć przy pomocy polecenia

A. CREATE USER 'jan'@'%localhost' IDENTIFIED VIA mysql_native_password USING 'janPass';

B. CREATE USER 'jan'@'localhost';

C. CREATE USER 'jan'@'localhost' IDENTIFIED BY 'janPass';

D. CREATE USER 'jan'@'localhost' PASSWORD EXPIRE;

Tworzenie i administrowanie s…

Instrukcja w języku SQL GRANT ALL PRIVILEGES ON klienci TO pracownik

A. cofa wszystkie uprawnienia pracownikowi do tabeli klienci

B. przyznaje uprawnienie grupie klienci dla tabeli pracownik

C. przyznaje wszystkie uprawnienia do tabeli klienci użytkownikowi pracownik

D. przeniesie uprawnienia z grupy klienci do użytkownika pracownik

Tworzenie i administrowanie s…

W SQL, aby uniemożliwić stworzenie konta przy wykonywaniu kwerendy CREATE USER, gdy konto już istnieje, można zastosować następującą składnię

A. CREATE USER IF NOT EXISTS 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

B. CREATE USER OR DROP 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

C. CREATE OR REPLACE USER 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

D. CREATE USER 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

Tworzenie i administrowanie s…

Jaki jest domyślny port dla serwera HTTP?

A. 8080

B. 21

C. 80

D. 443

Tworzenie i administrowanie s…

Czego nie należy brać pod uwagę przy zabezpieczaniu serwera bazy danych przed atakami hakerskimi?

A. Defragmentacja dysków

B. Aktywacja zapory

C. Zamykanie portów związanych z bazą danych

D. Używanie skomplikowanych haseł do bazy

Tworzenie i administrowanie s…

Instrukcja w języku SQL GRANT ALL PRIVILEGES ON klienci TO pracownik

GRANT ALL PRIVILEGES ON klienci TO pracownikA. Przyznaje wszystkie uprawnienia do tabeli klienci użytkownikowi pracownik

B. Przyznaje uprawnienia grupie klienci do tabeli pracownik

C. Przenosi uprawnienia z grupy klienci na użytkownika pracownik

D. Odbiera wszystkie uprawnienia pracownikowi do tabeli klienci

Tworzenie i administrowanie s…

W systemie zarządzania bazami danych MySQL komenda CREATE USER pozwala na

A. stworznie nowego użytkownika oraz przydzielenie mu uprawnień do bazy

B. utworzenie użytkownika

C. zmianę hasła dla już istniejącego użytkownika

D. pokazanie danych o istniejącym użytkowniku

Tworzenie i administrowanie s…

W MySQL nadanie roli DBManager użytkownikowi pozwala na uzyskanie praw umożliwiających

A. nadzorowanie serwera

B. tworzenie kont użytkowników na serwerze oraz przypisywanie im haseł

C. wszelkie operacje na bazach danych serwera

D. wszystkie działania na bazach danych oraz użytkownikach serwera

Tworzenie i administrowanie s…

Przedstawione zapytanie SQL przydziela uprawnienie SELECT

| GRANT SELECT ON hurtownia.* TO 'sprzedawca'@'localhost'; |

A. dla użytkownika root na serwerze localhost

B. dla użytkownika root na serwerze sprzedawca

C. do wszystkich kolumn w tabeli hurtownia

D. do wszystkich tabel w bazie hurtownia

Tworzenie i administrowanie s…

Baza danych MySQL została uszkodzona. Które z poniższych działań nie przyczyni się do jej naprawy?

A. Próba naprawy za pomocą polecenia REPAIR

B. Wykonanie replikacji bazy danych

C. Utworzenie nowej bazy i przeniesienie do niej tabel

D. Odtworzenie bazy z kopii zapasowej

Tworzenie i administrowanie s…

Polecenie DBCC CHECKDB 'sklepAGD', Repair_fast) w systemie MS SQL Server

A. potwierdzi spójność bazy danych i utworzy kopię zapasową

B. zweryfikuje spójność danej tabeli oraz naprawi uszkodzone rekordy

C. sprawdzi spójność bazy danych i naprawi uszkodzone indeksy

D. zweryfikuje spójność danej tabeli

Tworzenie i administrowanie s…

W systemie MySQL trzeba użyć polecenia REVOKE, aby użytkownikowi anna cofnąć możliwość wprowadzania zmian jedynie w definicji struktury bazy danych. Odpowiednia komenda do odebrania tych uprawnień ma postać

A. REVOKE ALL ON tabela1 FROM 'anna'@'locaihost'

B. REVOKE CREATE INSERT DELETE ON tabela1 FROM 'anna'@'localhost'

C. REVOKE CREATE ALTER DROP ON tabela1 FROM 'anna'@'localhost'

D. REVOKE CREATE UPDATE DROP ON tabela1 FROM 'anna'@'localhost'

Tworzenie i administrowanie s…

Baza danych MySQL została uszkodzona. Które z poniższych działańnie przyczyni się do jej naprawy?

A. Próba naprawy za pomocą polecenia REPAIR

B. Utworzenie nowej bazy i przeniesienie do niej tabel

C. Odtworzenie bazy z kopii zapasowej

D. Wykonanie replikacji bazy danych

Tworzenie i administrowanie s…

W tabeli artykuly wykonano określone instrukcje dotyczące uprawnień użytkownika jan. Po ich realizacji użytkownik jan uzyska możliwość

| GRANT ALL PRIVILEGES ON artykuly TO jan REVOKE SELECT, UPDATE ON artykuly FROM jan |

A. tworzenia tabeli i wypełniania jej informacjami

B. sprawdzania zawartości tabeli

C. edycji danych i przeglądania zawartości tabeli

D. tworzenia tabeli oraz edytowania jej zawartości

Tworzenie i administrowanie s…

Wykonanie polecenia w MySQL w postaci REVOKE DELETE, UPDATE ON pracownicy FROM 'tKowal'@'localhost'

spowoduje, że użytkownik tKowal straci

REVOKE DELETE, UPDATE ON pracownicy FROM 'tKowal'@'localhost'A. przydzielone uprawnienia do usuwania i aktualizowania danych w tabeli pracownicy

B. odebrane uprawnienia usuwania i modyfikowania danych w tabeli pracownicy

C. przydzielone uprawnienia do wszelkiej zmiany struktury tabeli pracownicy

D. odebrane uprawnienia usuwania i dodawania rekordów w tabeli pracownicy

Tworzenie i administrowanie s…

Jakie mechanizmy przydzielania zabezpieczeń, umożliwiające wykonywanie działań na bazie danych, są związane z tematyką zarządzania kontami, użytkownikami oraz ich uprawnieniami?

A. Z przywilejami systemowymi

B. Z przywilejami obiektowymi

C. Z zasadami

D. Z właściwościami

Tworzenie i administrowanie s…

W systemie baz danych MySQL komenda CREATE USER pozwala na

A. stworzenie użytkownika oraz przypisanie mu uprawnień do bazy

B. stworzenie nowego użytkownika

C. zmianę hasła dla już istniejącego użytkownika

D. zobaczenie danych o aktualnym użytkowniku

Tworzenie i administrowanie s…

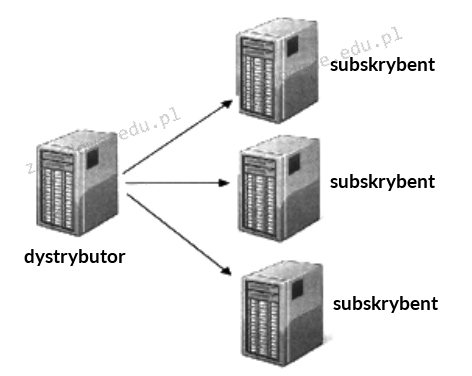

Model fizyczny replikacji bazy danych pokazany na ilustracji to model

A. centralnego subskrybenta

B. równorzędny

C. centralnego wydawcy

D. rozproszony

Tworzenie i administrowanie s…

Użytkownik Jan będzie mógł wykonywać

|

A. wszystkie operacje na tabelach bazy dane oraz nadawać prawa innym użytkownikom.

B. jedynie operacje CREATE, ALTER, DROP na tabelach bazy dane.

C. wszystkie operacje na tabelach bazy dane.

D. jedynie operacje manipulowania danymi i zmienić jedynie swoje prawa.

Tworzenie i administrowanie s…

W programie Microsoft Access metodą zabezpieczającą dostęp do danych związanych z tabelą oraz kwerendą jest

A. przydzielenie uprawnień

B. nałożenie limitów przestrzeni dyskowej

C. ustalanie przestrzeni tabel

D. użycie makr

Tworzenie i administrowanie s…

Aby przenieść stronę internetową na serwer, można wykorzystać program

A. Go!Zilla

B. FileFilla

C. CloneZilla

D. Bugzilla

Tworzenie i administrowanie s…

Po zrealizowaniu polecenia użytkownik Jacek będzie miał możliwość GRANT SELECT, INSERT ON baza1.mojaTabela TO 'Jacek'@'localhost';

GRANT SELECT, INSERT ON baza1.mojaTabela TO 'Jacek'@'localhost';A. modyfikować strukturę tabeli oraz dodawać nowe dane

B. usuwać tabelę i zakładać nową

C. przeglądać dane w tabeli i wstawiać nowe dane

D. usuwać rekordy z tabeli i przeglądać informacje

Tworzenie i administrowanie s…

Aby strona WWW mogła być przesyłana do przeglądarki w formie zaszyfrowanej, należy zastosować protokół

A. HTTP

B. SSH

C. HTTPS

D. SFTP

Tworzenie i administrowanie s…

Jak można zweryfikować spójność danych w bazie MySQL?

A. REPAIR TABLE

B. mysql

C. CHECK TABLE

D. mysqldump

Tworzenie i administrowanie s…

Jakie polecenie wykonane w systemowej konsoli umożliwi przywrócenie bazy danych?

A. mysqldump -u root -p baza < kopia.sql

B. mysql -u root -p baza > kopia.sql

C. mysql -u root -p baza < kopia.sql

D. mysqldump -u root -p baza > kopia.sql

Tworzenie i administrowanie s…

Do zachowań moralnych w środowisku pracy można zaliczyć

A. przestrzeganie poufności zawodowej

B. używanie sprzętu biurowego w celach osobistych

C. przekazywanie członkom rodziny służbowych materiałów eksploatacyjnych

D. udostępnianie znajomym informacji osobowych pracowników