Filtrowanie pytań

Projektowanie, programowanie …

A. Prywatne dane użytkownika, na przykład hasła

B. Kod źródłowy aplikacji internetowej

C. Preferencje użytkownika, takie jak język lub styl strony

D. Dane przechowywane w systemie baz danych

Projektowanie, programowanie …

Co to jest XSS (Cross-Site Scripting)?

A. Framework do tworzenia responsywnych stron internetowych

B. Luka bezpieczeństwa pozwalająca na wstrzyknięcie złośliwego kodu do stron przeglądanych przez innych użytkowników

C. Protokół komunikacyjny używany w aplikacjach internetowych

D. Technika optymalizacji kodu JavaScript do zwiększenia wydajności strony

Projektowanie, programowanie …

Co to jest CORS (Cross-Origin Resource Sharing)?

A. Technika optymalizacji ładowania zasobów statycznych

B. Mechanizm bezpieczeństwa, który określa, które domeny mogą uzyskiwać dostęp do zasobów na serwerze

C. Protokół komunikacji między różnymi bazami danych

D. Metoda udostępniania API dla aplikacji mobilnych

Projektowanie, programowanie …

Który protokół jest używany do bezpiecznej komunikacji przez Internet?

A. HTTP

B. FTP

C. HTTPS

D. SMTP

Projektowanie, programowanie …

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

A. MD5

B. AES

C. RSA

D. DES

Projektowanie, programowanie …

Czym jest ochrona własności intelektualnej?

A. Rejestr plików przechowywanych w chmurze

B. Zbiór informacji osobowych

C. Koncepcja prawa zabezpieczającego twórczość i innowacje

D. Zestaw przepisów dotyczących ochrony prywatności

Projektowanie, programowanie …

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

A. Weryfikować i regulować uprawnienia aplikacji w ustawieniach

B. Używać aplikacji bez sprawdzania ich źródła

C. Nie blokować aplikacjom dostępu do lokalizacji oraz kontaktów

D. Udostępniać aplikacjom wszystkie niezbędne informacje

Projektowanie, programowanie …

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

A. Spyware

B. Adware

C. Trojan

D. Keylogger

Projektowanie, programowanie …

Jakie jest główne zadanie ochrony danych osobowych?

A. Udostępnianie danych osobowych w celach marketingowych

B. Zabezpieczenie danych osobowych przed nieautoryzowanym dostępem i ich wykorzystaniem

C. Gwarantowanie anonimowości dla internautów

D. Utrudnianie działalności organom ścigania

Projektowanie, programowanie …

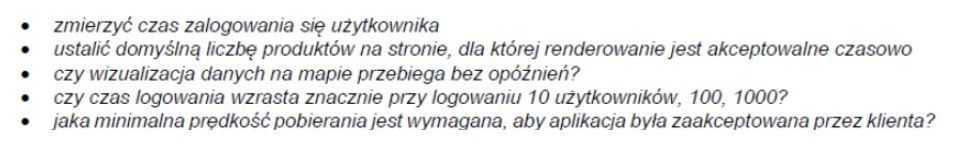

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

A. Bezpieczeństwa

B. Wydajnościowe

C. Jednostkowe

D. Interfejsu

Projektowanie, programowanie …

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

A. Nieaktualne oprogramowanie

B. Szyfrowanie danych na urządzeniu

C. Hasło ustawione na urządzeniu

D. Zainstalowanie aplikacji rozrywkowych

Projektowanie, programowanie …

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

A. Funkcjonowanie bez użycia klucza

B. Szyfrowanie wyłącznie tekstowych plików

C. Zastosowanie odmiennych kluczy do szyfrowania i deszyfrowania

D. Zastosowanie identycznego klucza do szyfrowania oraz deszyfrowania

Projektowanie, programowanie …

Co to jest CORS (Cross-Origin Resource Sharing)?

A. Metoda kompresji danych w aplikacjach webowych

B. Protokół komunikacji między różnymi bazami danych

C. System zarządzania plikami statycznymi w aplikacjach SPA

D. Mechanizm bezpieczeństwa określający, które domeny mogą uzyskiwać dostęp do zasobów na serwerze

Projektowanie, programowanie …

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

A. Phishing

B. Man-in-the-Middle

C. DDoS

D. SQL Injection

Projektowanie, programowanie …

Co to jest JWT (JSON Web Token)?

A. Kompaktowy format do bezpiecznego przekazywania informacji między stronami jako obiekt JSON

B. Format zapisu danych w bazach NoSQL

C. Protokół do przesyłania danych JSON przez sieć

D. Biblioteka JavaScript do manipulacji danymi JSON

Projektowanie, programowanie …

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

A. Ochrona danych na poziomie aplikacji internetowych

B. Zarządzanie ruchem sieciowym i blokowanie nieautoryzowanego dostępu

C. Szyfrowanie danych przesyłanych w sieci

D. Zapobieganie wyciekom informacji na skutek awarii systemu

Projektowanie, programowanie …

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

A. Koncentracja na wyglądzie interfejsu użytkownika

B. Pominięcie testowania aplikacji w etapie produkcji

C. Tworzenie prostych formularzy do rejestracji

D. Zastosowanie zaawansowanych systemów ochrony

Projektowanie, programowanie …

Co oznacza skrót CSRF w kontekście bezpieczeństwa aplikacji webowych?

A. Cross-Site Request Forgery

B. Cross-Site Response Filter

C. Cascading Style Rendering Form

D. Client-Side Rendering Framework

Projektowanie, programowanie …

Co to jest SQL injection?

A. Technika ataku polegająca na wstrzyknięciu złośliwego kodu SQL do zapytania

B. Metoda optymalizacji zapytań SQL w bazach danych

C. Proces automatyzacji tworzenia zapytań SQL

D. Narzędzie do importowania danych do bazy SQL

Projektowanie, programowanie …

Co to jest JWT (JSON Web Token)?

A. Format kompresji danych JavaScript i HTML w aplikacjach webowych

B. Protokół transferu plików JSON między serwerami

C. Otwarty standard do bezpiecznego przekazywania danych w formacie JSON

D. Biblioteka JavaScript do manipulacji danymi JSON

Projektowanie, programowanie …

Która zasada zwiększa bezpieczeństwo w sieci?

A. Pobieranie plików z niepewnych źródeł

B. Dzielnie się hasłami z przyjaciółmi

C. Korzystanie z mocnych, unikalnych haseł

D. Zaniedbywanie aktualizacji systemu operacyjnego

Projektowanie, programowanie …

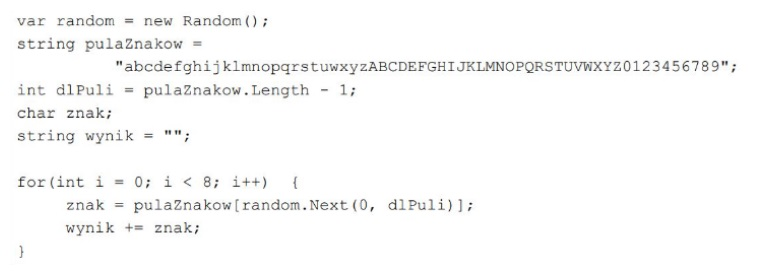

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

A. Ma 8 znaków lub więcej i zawiera małe oraz wielkie litery, a także cyfry

B. Ma maksymalną długość 7 znaków, co ustala zmienna i

C. Może zawierać małe oraz wielkie litery, cyfry i znaki specjalne

D. Może zawierał małe i wielkie litery oraz cyfry

Projektowanie, programowanie …

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

A. Nagłówek HTTP

B. Plik graficzny

C. Tabela w bazie danych

D. Pola tekstowe do wprowadzania danych użytkownika

Projektowanie, programowanie …

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

A. Używanie programu typu open-source zgodnie z warunkami licencji

B. Udostępnianie filmu objętego prawami autorskimi bez zgody właściciela

C. Nabycie licencji na oprogramowanie

D. Tworzenie kopii zapasowej legalnie zakupionego programu

Projektowanie, programowanie …

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

A. DMCA

B. Creative Commons

C. GDPR (RODO)

D. Open Source Initiative

Projektowanie, programowanie …

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

A. Dzielić się hasłami do plików z współpracownikami

B. Nie używać kopii zapasowych

C. Systematycznie aktualizować oprogramowanie i wykonywać kopie zapasowe

D. Przechowywać dane na niezabezpieczonych nośnikach przenośnych

Projektowanie, programowanie …

Co to jest JWT (JSON Web Token)?

A. Biblioteka JavaScript do manipulacji danymi JSON

B. Otwarty standard do bezpiecznego przekazywania informacji między stronami jako obiekt JSON

C. Protokół komunikacji między frontendem a backendem

D. Format przechowywania danych w bazach NoSQL

Projektowanie, programowanie …

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

A. Właściwie zaktualizowany program antywirusowy

B. Cykliczne wykonywanie kopii zapasowych

C. Stosowanie mocnych haseł

D. Unikanie używania publicznych sieci Wi-Fi

Projektowanie, programowanie …

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

A. Rozpowszechnianie nieprawdziwych informacji

B. Uzależnienie od gier komputerowych

C. Depresja spowodowana cyberprzemocą

D. Problemy z kręgosłupem wynikające z długotrwałego siedzenia

Projektowanie, programowanie …

Co to jest JWT (JSON Web Token)?

A. Protokół komunikacyjny do transferu danych między klientem a serwerem

B. Standard definiujący sposób bezpiecznego przekazywania informacji jako obiekt JSON

C. Format zapisu danych używany w bazach NoSQL

D. Biblioteka JavaScript do walidacji formularzy webowych

Projektowanie, programowanie …

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

A. Używanie wirtualnych kart płatniczych lub jednorazowych kodów

B. Udostępnianie danych karty na platformach internetowych

C. Przechowywanie numeru karty w przeglądarce internetowej

D. Podawanie informacji o karcie w odpowiedzi na wiadomość e-mail od nieznajomego

Projektowanie, programowanie …

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

A. Opis architektury klient-serwer

B. System ochrony aplikacji

C. Koncepcja interfejsu użytkownika

D. Harmonogram zarządzania zadaniami

Projektowanie, programowanie …

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

A. Na dysku twardym użytkownika

B. Na nośnikach optycznych użytkownika

C. Na zdalnych serwerach dostawcy usług

D. Na lokalnym serwerze użytkownika

Projektowanie, programowanie …

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

A. przełącznik zasilania

B. system alarmowy przeciwpożarowy

C. rozdzielnię elektryczną

D. punkt remote release

Projektowanie, programowanie …

Jaki jest zasadniczy cel ataku phishingowego?

A. Zbieranie danych osobowych za pomocą podszywających się stron lub wiadomości

B. Zakłócanie pracy sieci przez nadmiarowe zapytania

C. Uniemożliwienie dostępu do usług internetowych

D. Kradzież haseł z pamięci operacyjnej urządzenia

Projektowanie, programowanie …

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

A. Stosowanie pseudonimów zamiast rzeczywistych imion na mediach społecznościowych

B. Umieszczanie wszystkich zdjęć na platformach społecznościowych

C. Przechowywanie haseł w wiadomościach e-mail

D. Publikowanie danych osobowych na otwartych platformach

Projektowanie, programowanie …

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

A. Zamieszczanie wszystkich szczegółów dotyczących swojego życia prywatnego

B. Dzieleni się swoimi danymi dostępowymi z przyjaciółmi

C. Weryfikacja ustawień prywatności na platformach społecznościowych

D. Niepotwierdzanie źródeł publikowanych informacji

Projektowanie, programowanie …

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

A. Udostępnianie jak największej ilości informacji osobowych

B. Regularne kontrolowanie ustawień prywatności

C. Unikanie stosowania silnych haseł do konta

D. Zgłaszanie treści, które naruszają regulamin

Projektowanie, programowanie …

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

A. poprawności wyświetlanych elementów aplikacji

B. wydajności aplikacji

C. poziomu optymalizacji kodu aplikacji

D. bezpieczeństwa aplikacji

Projektowanie, programowanie …

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

A. Oprogramowanie stosowane do realizacji ataków DDoS

B. Oprogramowanie uniemożliwiające dostęp do danych w celu wymuszenia zapłaty

C. Złośliwe aplikacje wyświetlające reklamy

D. Programy zbierające prywatne dane bez zgody użytkownika