Filtrowanie pytań

Projektowanie, programowanie …

A. zespół cieśni kanału nadgarstka

B. dyskopatia

C. kifoza

D. zespół suchego oka

Projektowanie, programowanie …

Co to jest lazy loading w kontekście ładowania obrazów na stronie?

A. Metoda kompresji obrazów przed wysłaniem na serwer

B. Technika ładowania obrazów dopiero w momencie, gdy stają się widoczne dla użytkownika

C. Protokół transferu obrazów między serwerem a przeglądarką

D. Format przechowywania obrazów w pamięci podręcznej przeglądarki

Projektowanie, programowanie …

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

A. Do zarządzania bazami danych w aplikacjach mobilnych

B. Do tworzenia aplikacji na system iOS

C. Do przeprowadzania testów aplikacji mobilnych

D. Do tworzenia aplikacji na system Android

Projektowanie, programowanie …

Które z poniższych pojęć nie jest związane z React.js?

A. JSX

B. Virtual DOM

C. Hooks

D. Directives

Projektowanie, programowanie …

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

A. Dzieli program na klasy oraz obiekty

B. Ogranicza dostęp do atrybutów klasy

C. Umożliwia jednej metodzie działać w różnorodny sposób w zależności od klasy, do której należy

D. Pozwala na tworzenie obiektów z wielu różnych klas równocześnie

Projektowanie, programowanie …

Do czego służy operator spread (...) w JavaScript?

A. Do sprawdzania typu danych

B. Do rozwinięcia tablicy lub obiektu na poszczególne elementy

C. Do konwersji liczby na string

D. Do łączenia dwóch różnych typów danych

Projektowanie, programowanie …

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

A. Panele akustyczne wygłuszające

B. Mata antypoślizgowa

C. Lampy biurowe o niskim poziomie natężenia światła

D. Okna zamknięte

Projektowanie, programowanie …

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

A. Układ klas, który ogranicza występowanie dziedziczenia wielokrotnego

B. Zespół metod i pól posiadających ten sam modyfikator dostępu

C. Zbiór klas, które nie mają wspólnych powiązań

D. Układ klas w strukturę, w której klasy pochodne dziedziczą cechy od klas bazowych

Projektowanie, programowanie …

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

A. 100

B. 10

C. 1000

D. 1024

Projektowanie, programowanie …

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

A. Zbiór zmiennych globalnych, które są dostępne w trakcie działania aplikacji

B. Zestaw funkcji i klas, które mogą być wykorzystywane w aplikacjach

C. Zbiór kodu źródłowego, który jest stosowany wyłącznie w fazie kompilacji aplikacji

D. Plik wykonywalny, który funkcjonuje jako odrębny program

Projektowanie, programowanie …

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

A. Kompilator Javy

B. PyCharm Debugger

C. Android Studio Layout Editor

D. Narzędzie do zarządzania bazami danych

Projektowanie, programowanie …

Zapisany fragment w Pythonie ilustruje:

A. strukturę danych

B. tablicę asocjacyjną (słownik)

C. stos

D. kolejkę (LIFO)

Projektowanie, programowanie …

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

A. Bugzilla

B. Jira

C. Jasmine

D. Git

Projektowanie, programowanie …

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

A. Licencja GNU GPL

B. Licencja komercyjna

C. Licencja OEM

D. Licencja shareware

Projektowanie, programowanie …

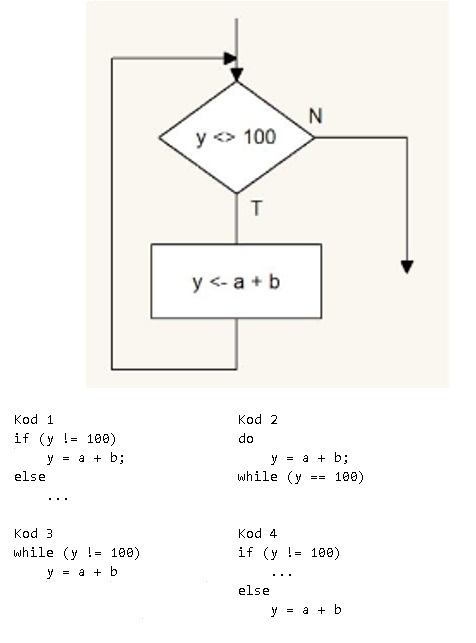

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

A. Kod 2

B. Kod 3

C. Kod 1

D. Kod 4

Projektowanie, programowanie …

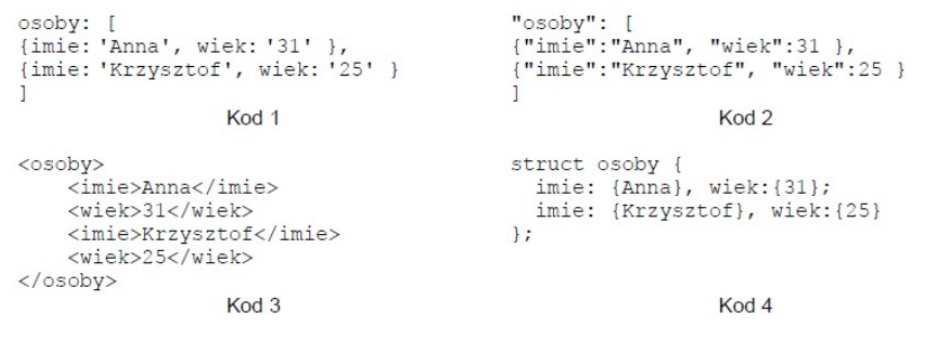

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

A. Kod4

B. Kod3

C. Kod2

D. Kod1

Projektowanie, programowanie …

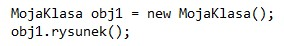

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

A. metodą w klasie

B. obiektem

C. konstruktorem

D. polem w klasie

Projektowanie, programowanie …

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

A. Zadbać o własne bezpieczeństwo

B. Sprawdzić, czy występuje krwawienie

C. Rozpocząć resuscytację krążeniowo-oddechową

D. Wezwać ambulans

Projektowanie, programowanie …

Jakie informacje mogą być zapisywane w cookies przeglądarki?

A. Preferencje użytkownika, takie jak język lub styl strony

B. Dane przechowywane w systemie baz danych

C. Prywatne dane użytkownika, na przykład hasła

D. Kod źródłowy aplikacji internetowej

Projektowanie, programowanie …

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

A. Stworzenie nowej wartości w bazie danych

B. Zarezerwowanie miejsca w pamięci dla wyników operacji arytmetycznych

C. Przypisanie zmiennej wartości domyślnej

D. Określenie typu oraz nazwy zmiennej w kodzie programu

Projektowanie, programowanie …

Który z poniższych elementów jest częścią architektury PWA (Progressive Web App)?

A. Media Encoder

B. DOM Renderer

C. Virtual Machine

D. Service Worker

Projektowanie, programowanie …

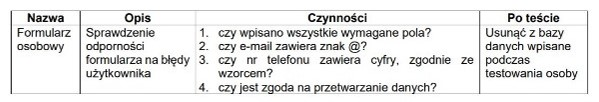

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

A. testy wydajnościowe

B. testy jednostkowe

C. testy zgodności

D. testy funkcjonalne

Projektowanie, programowanie …

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

A. Inicjuje obiekt klasy na podstawie klasy dziedziczącej

B. Generuje nowy obiekt klasy bez przypisywania wartości

C. Generuje nowy obiekt i usuwa wcześniejszy

D. Tworzy nowy obiekt jako wierną kopię innego obiektu

Projektowanie, programowanie …

Co to jest git rebase?

A. Metoda tworzenia kopii zapasowej repozytorium

B. Technika integracji zmian z jednej gałęzi do drugiej przez przeniesienie lub połączenie sekwencji commitów

C. Polecenie do tworzenia nowego repozytorium

D. Narzędzie do rozwiązywania konfliktów między plikami

Projektowanie, programowanie …

Która z poniższych technologii służy do tworzenia interaktywnych aplikacji webowych bez przeładowania strony?

A. SQL

B. HTML5

C. AJAX

D. CSS3

Projektowanie, programowanie …

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

A. Narzędzie do tworzenia grafiki

B. Zarządzanie bazami danych

C. Debugger, edytor kodu, integracja z systemem kontroli wersji

D. Emulator urządzeń mobilnych

Projektowanie, programowanie …

Jaką rolę odgrywa destruktor w definicji klasy?

A. Ustawia wartości pól klasy

B. Realizuje testy jednostkowe klasy

C. Usuwa instancje i zwalnia pamięć

D. Generuje nowe instancje klasy

Projektowanie, programowanie …

Czym jest ochrona własności intelektualnej?

A. Rejestr plików przechowywanych w chmurze

B. Zestaw przepisów dotyczących ochrony prywatności

C. Koncepcja prawa zabezpieczającego twórczość i innowacje

D. Zbiór informacji osobowych

Projektowanie, programowanie …

Co zostanie wyświetlone po wykonaniu poniższego kodu w języku Python?

| data = [1, 2, 3, 4, 5] result = list(map(lambda x: x*2, filter(lambda x: x % 2 == 0, data))) print(result) |

A. [2, 4, 6, 8, 10]

B. [2, 6, 10]

C. [4, 8]

D. [1, 2, 3, 4, 5]

Projektowanie, programowanie …

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

A. pierwsze.

B. parzyste.

C. podzielne przez wartość zmiennej check.

D. podzielne przez wartość zmiennej test.

Projektowanie, programowanie …

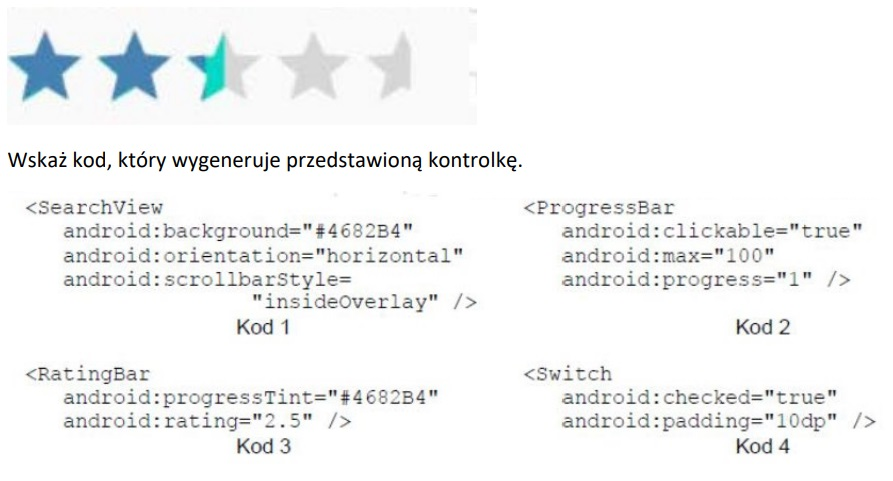

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

A. Kod1

B. Kod3

C. Kod4

D. Kod2

Projektowanie, programowanie …

Która technologia służy do tworzenia responsywnych stron internetowych?

A. Media Queries w CSS

B. REST API

C. WebSockets

D. Local Storage

Projektowanie, programowanie …

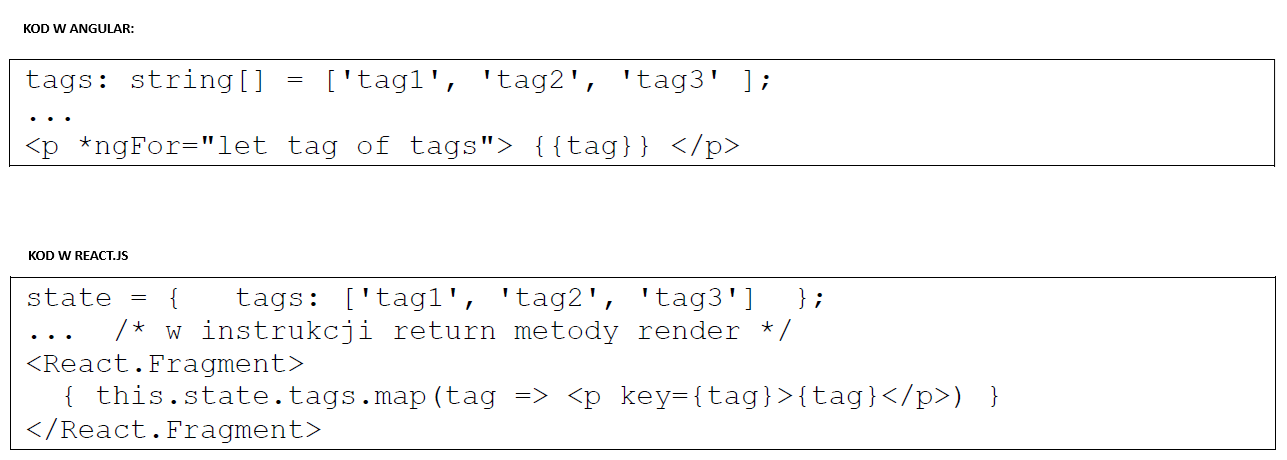

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

A. trzy paragrafy, w każdym z nich tekst o treści: {tag}

B. Trzy paragrafy, każdy odpowiadający kolejnemu elementowi tablicy tags

C. jeden paragraf z pierwszym elementem tablicy tags

D. jeden paragraf zawierający wszystkie elementy tablicy tags w kolejności

Projektowanie, programowanie …

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

A. Intensywne pocenie się w gorącym otoczeniu

B. Zwiększona efektywność pracy

C. Ostry ból w klatce piersiowej

D. Obniżony nastrój w ciągu dnia

Projektowanie, programowanie …

Co to jest CI/CD w kontekście rozwoju oprogramowania?

A. Ciągła integracja i ciągłe dostarczanie - praktyki automatyzujące proces wdrażania kodu

B. Component Isolation/Component Deployment - izolacja i wdrażanie komponentów aplikacji

C. Customer Interface/Customer Design - projektowanie interfejsów zorientowane na klienta

D. Code Implementation/Code Delivery - metodyka implementacji i dostarczania kodu

Projektowanie, programowanie …

Który z wymienionych typów stanowi przykład typu znakowego?

A. string

B. float

C. char

D. boolean

Projektowanie, programowanie …

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

A. metody statyczne i abstrakcyjne

B. pola i kwalifikatory dostępu

C. pola i metody

D. hermetyzacja oraz dziedziczenie

Projektowanie, programowanie …

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

A. metod klasy

B. destruktorów

C. atrybutów klasy

D. funkcji zaprzyjaźnionych

Projektowanie, programowanie …

Która z poniższych technologii jest używana do tworzenia animacji na stronach internetowych?

A. CSS Animations

B. HTTP Headers

C. XML

D. MySQL

Projektowanie, programowanie …

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

A. 170, 64, 255

B. 170, 65, 255

C. 160, 64, 255

D. 160, 65, 255