Filtrowanie pytań

Projektowanie, programowanie …

A. EN

B. IEC

C. PN

D. ISO

Projektowanie, programowanie …

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

A. Naprawić błąd i przeprowadzić ponowne testy aplikacji

B. Zgłosić błąd użytkownikowi końcowemu

C. Usunąć moduł, który zawiera błąd

D. Pominąć błąd, jeżeli aplikacja funkcjonuje poprawnie

Projektowanie, programowanie …

Które z wymienionych stanowi przykład struktury dziedziczenia?

A. Klasa Pojazd ma dziedziczenie od klasy Samochód

B. Klasa Samochód ma dziedziczenie od klasy Pojazd

C. Klasa Samochód i Pojazd nie są ze sobą powiązane

D. Klasa Pojazd nie dziedziczy z żadnej klasy

Projektowanie, programowanie …

Co to jest git rebase?

A. Metoda tworzenia kopii zapasowej repozytorium

B. Technika integracji zmian z jednej gałęzi do drugiej przez przeniesienie lub połączenie sekwencji commitów

C. Narzędzie do rozwiązywania konfliktów między plikami

D. Polecenie do tworzenia nowego repozytorium

Projektowanie, programowanie …

Które z poniższych nie jest frameworkiem do testowania w JavaScript?

A. Express

B. Mocha

C. Jest

D. Jasmine

Projektowanie, programowanie …

Który element HTML5 służy do osadzania wideo na stronie?

A. <media>

B. <player>

C. <movie>

D. <video>

Projektowanie, programowanie …

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

A. Scentralizowane przechowywanie danych

B. Brak podziału na funkcje klienta i serwera

C. Zdalne wykonywanie aplikacji na urządzeniu klienta

D. Wyłącznie komunikacja synchroniczna

Projektowanie, programowanie …

Która technologia służy do tworzenia responsywnych stron internetowych?

A. Local Storage

B. Media Queries w CSS

C. REST API

D. WebSockets

Projektowanie, programowanie …

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

A. System sterowania ruchem miejskim

B. System nawigacji GPS

C. System wentylacji

D. E-sklep

Projektowanie, programowanie …

Jakie cechy posiada kod dopełniający do dwóch?

A. Służy do przekształcania liczb binarnych na dziesiętne

B. Reprezentuje liczbę w odwrotnej formie binarnej

C. Umożliwia konwersję systemu binarnego na szesnastkowy

D. Umożliwia reprezentację liczb ujemnych w systemie binarnym

Projektowanie, programowanie …

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

A. Android Studio

B. XCode

C. PyCharm

D. Eclipse

Projektowanie, programowanie …

Jak w CSS definiuje się element, który ma reagować na najechanie kursorem?

A. :hover

B. :click

C. :mouse

D. :over

Projektowanie, programowanie …

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

A. w celu modyfikacji lub remiksowania

B. pod warunkiem udostępnienia go na tej samej zasadzie licencyjnej

C. w działaniach komercyjnych

D. pod warunkiem zachowania go w oryginalnej formie

Projektowanie, programowanie …

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

A. Gdy poszkodowany jest świadomy, lecz ma uraz kończyny

B. Gdy poszkodowany cierpi na krwotok zewnętrzny

C. Gdy poszkodowany nie oddycha

D. Gdy poszkodowany jest nieprzytomny, ale oddycha

Projektowanie, programowanie …

Która z poniższych metod HTTP służy do aktualizacji zasobu?

A. GET

B. DELETE

C. PUT

D. POST

Projektowanie, programowanie …

Jaka jest złożoność obliczeniowa poniższego algorytmu?

| for (int i = 0; i < n; i++) { for (int j = 0; j < n; j++) { for (int k = 0; k < n; k++) { array[i][j][k] = i + j + k; } } } |

A. O(n²)

B. O(n log n)

C. O(n³)

D. O(n)

Projektowanie, programowanie …

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

A. Metoda z dostępem ograniczonym tylko do tej samej klasy

B. Zmienna lokalna wewnątrz danej klasy

C. Pole lub metoda, która jest przypisana do klasy, a nie do jej instancji

D. Funkcja, która wywołuje destruktor danej klasy

Projektowanie, programowanie …

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

A. Android Studio

B. XCode

C. React Native

D. NetBeans

Projektowanie, programowanie …

Jaką rolę pełni element statyczny w klasie?

A. Automatycznie likwiduje obiekty klasy po zakończeniu działania programu

B. Ogranicza dostęp do metod publicznych w klasie

C. Zachowuje wspólną wartość dla wszystkich instancji tej klasy

D. Pozwala na dynamiczne dodawanie nowych metod

Projektowanie, programowanie …

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

A. Zastosowanie zaawansowanych systemów ochrony

B. Koncentracja na wyglądzie interfejsu użytkownika

C. Tworzenie prostych formularzy do rejestracji

D. Pominięcie testowania aplikacji w etapie produkcji

Projektowanie, programowanie …

Które z poniższych nie jest frameworkiem JavaScript?

A. Vue.js

B. Angular

C. Django

D. React

Projektowanie, programowanie …

Który z poniższych jest popularnym systemem zarządzania bazami danych NoSQL?

A. Oracle

B. MongoDB

C. PostgreSQL

D. MySQL

Projektowanie, programowanie …

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

A. System wentylacyjny w biurowcach

B. System zarządzania oświetleniem drogowym

C. System do monitorowania temperatury serwerów

D. System PESEL

Projektowanie, programowanie …

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

A. Waterfall

B. Kanban

C. Agile

D. Scrum

Projektowanie, programowanie …

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

A. zmiennoprzecinkowy

B. logiczny

C. stałoprzecinkowy

D. łańcuchowy

Projektowanie, programowanie …

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

A. Wyszukiwanie binarne w uporządkowanej tablicy

B. Obliczanie sumy elementów w tablicy

C. Generowanie ciągu Fibonacciego

D. Sortowanie za pomocą metody QuickSort

Projektowanie, programowanie …

Co będzie wynikiem działania poniższego kodu JavaScript?

| const obj = { name: 'John', greet: function() { setTimeout(function() { console.log(`Hello, ${this.name}`); }, 1000); } }; obj.greet(); |

A. Hello, null

B. TypeError

C. Hello, undefined

D. Hello, John

Projektowanie, programowanie …

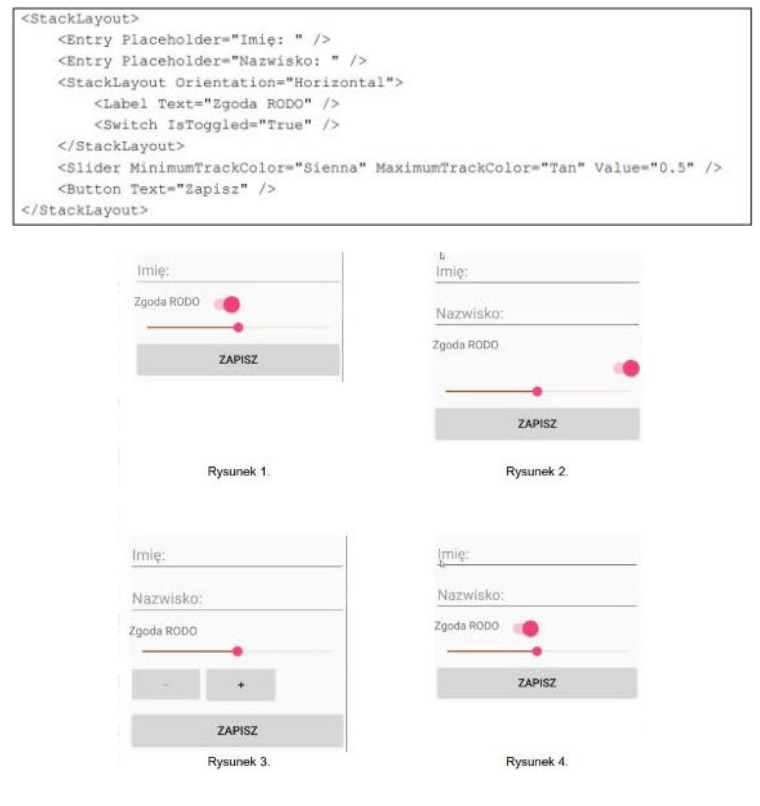

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

A. n jest większa od aktualnej długości łańcucha

B. n jest mniejsza od aktualnej długości łańcucha

C. c jest mniejsza od aktualnej długości łańcucha

D. c jest większa od aktualnej długości łańcucha

Projektowanie, programowanie …

Co zostanie wypisane w konsoli po wykonaniu poniższego kodu JavaScript?

| let a = { value: 10 }; let b = a; b.value = 20; console.log(a.value); |

A. undefined

B. 20

C. ReferenceError

D. 10

Projektowanie, programowanie …

Jakie znaczenie ma framework w kontekście programowania?

A. Zbiór gotowych bibliotek, narzędzi i zasad ułatwiających tworzenie aplikacji

B. Moduł do zarządzania systemami baz danych

C. System operacyjny, który umożliwia uruchamianie aplikacji

D. Program do graficznego projektowania interfejsów użytkownika

Projektowanie, programowanie …

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

A. Metoda szablonowa (Template method)

B. Obserwator (Observer)

C. Fabryka abstrakcyjna (Abstract Factory)

D. Fasada (Facade)

Projektowanie, programowanie …

Jakie działanie wykonuje polecenie "git pull"?

A. Eliminuje plik z repozytorium

B. Zachowuje zmiany w lokalnym repozytorium

C. Tworzy nową gałąź w repozytorium

D. Pobiera zmiany z zdalnego repozytorium i scala je z lokalnym

Projektowanie, programowanie …

Które z poniższych NIE jest zasadą programowania SOLID?

A. Dependency Inversion Principle (Zasada odwrócenia zależności)

B. Code Reuse Principle (Zasada ponownego użycia kodu)

C. Single Responsibility Principle (Zasada pojedynczej odpowiedzialności)

D. Open/Closed Principle (Zasada otwarte/zamknięte)

Projektowanie, programowanie …

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

A. Szyfrowanie wyłącznie tekstowych plików

B. Funkcjonowanie bez użycia klucza

C. Zastosowanie odmiennych kluczy do szyfrowania i deszyfrowania

D. Zastosowanie identycznego klucza do szyfrowania oraz deszyfrowania

Projektowanie, programowanie …

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

A. Harmonogram zarządzania zadaniami

B. Koncepcja interfejsu użytkownika

C. System ochrony aplikacji

D. Opis architektury klient-serwer

Projektowanie, programowanie …

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

A. AES

B. RSA

C. MD5

D. DES

Projektowanie, programowanie …

W języku Python, jak nazywa się funkcja, która jest wykonywana automatycznie, gdy obiekt jest niszczony?

A. __repr__

B. __del__

C. __str__

D. __init__

Projektowanie, programowanie …

Jaki framework umożliwia tworzenie interaktywnych interfejsów użytkownika w języku TypeScript?

A. jQuery

B. Angular

C. ASP.NET Core

D. Django

Projektowanie, programowanie …

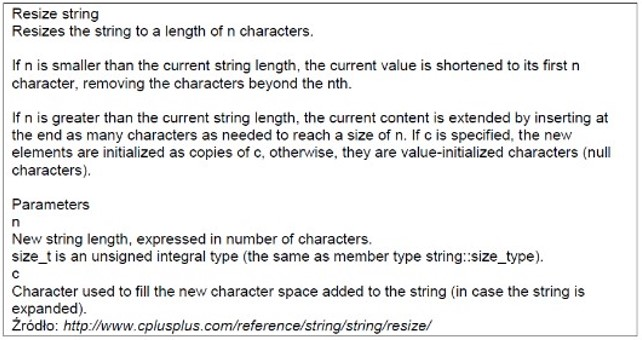

Jak zostanie przedstawiony poniższy kod XAML?

A. Rysunek 3

B. Rysunek 2

C. Rysunek 4

D. Rysunek 1

Projektowanie, programowanie …

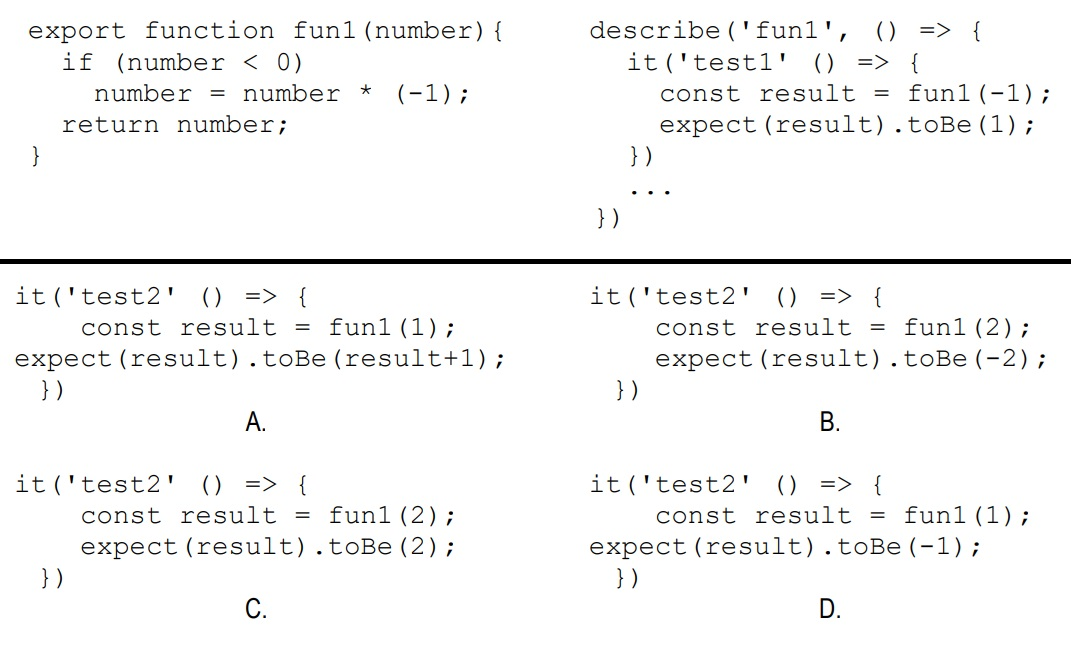

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

A. Odpowiedź D

B. Odpowiedź A

C. Odpowiedź C

D. Odpowiedź B