Filtrowanie pytań

Projektowanie, programowanie …

A. Koncepcja prawa zabezpieczającego twórczość i innowacje

B. Rejestr plików przechowywanych w chmurze

C. Zestaw przepisów dotyczących ochrony prywatności

D. Zbiór informacji osobowych

Projektowanie, programowanie …

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

A. użyteczności

B. wydajności

C. ochrony

D. funkcjonalności

Projektowanie, programowanie …

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

A. <Entry IsPassword= "true" />

B. <Switch IsToggled= "true" />

C. <Slider Maximum= "255" />

D. <Stepper Increment= "1" />

Projektowanie, programowanie …

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

A. kolejka

B. stos

C. drzewo binarne

D. tablica

Projektowanie, programowanie …

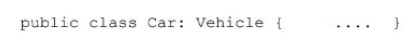

Zapisany fragment w C# wskazuje na definicję klasy Car, która

A. stanowi klasę bazową (nie dziedziczy z żadnej klasy)

B. jest przywiązana do klasy Vehicle

C. dziedziczy po Vehicle

D. używa prywatnych pól klasy Vehicle

Projektowanie, programowanie …

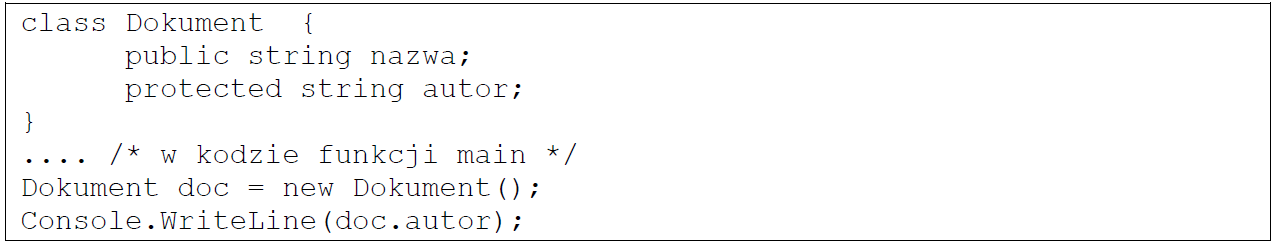

Jakie jest źródło błędu w podanym kodzie przez programistę?

A. argumenty konstruktora powinny być przekazane podczas inicjacji obiektu

B. inicjacja obiektu została błędnie zapisana

C. pole autor jest niedostępne z tego poziomu

D. brak konstruktora w definicji klasy

Projektowanie, programowanie …

W jakim celu wykorzystuje się diagram Gantta?

A. do planowania i zarządzania projektem

B. do przedstawiania funkcjonalności systemu

C. do dokładnej analizy czasowo-kosztowej projektu

D. do wizualizacji powiązań między elementami systemów

Projektowanie, programowanie …

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

A. zarządzanie bazą danych

B. sprawdzanie formularzy w czasie rzeczywistym

C. wyświetlanie danych z formularza w przeglądarce

D. zarządzanie zdarzeniami elementów

Projektowanie, programowanie …

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

A. platformę Xamarin

B. platformę React Native

C. środowisko XCode

D. środowisko Android Studio

Projektowanie, programowanie …

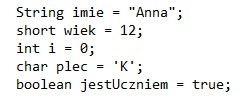

Podana deklaracja zmiennych w języku JAVA zawiera

A. jedną zmienną typu tekstowego, dwie całkowite, jedną znakową i jedną logiczną

B. jedną zmienną typu tekstowego, jedną rzeczywistą, jedną całkowitą, jedną znakową oraz jedną logiczną

C. dwie zmienne typu tekstowego, dwie całkowite oraz jedną logiczną

D. dwie zmienne o typie strukturalnym

Projektowanie, programowanie …

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

A. naciśnięcia przycisku

B. zmiany w polu tekstowym

C. wybierania daty

D. zmiany stanu kontrolki Switch

Projektowanie, programowanie …

Co to jest PWA (Progressive Web App)?

A. Framework do tworzenia aplikacji mobilnych

B. Biblioteka graficzna do tworzenia animacji

C. System zarządzania treścią dla stron internetowych

D. Aplikacja webowa działająca jak natywna aplikacja mobilna

Projektowanie, programowanie …

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

A. Raster and Vector Graphics with Adobe

B. Complete JavaScript React, SQL, Node.js Cource

C. Ultimate C# Serier from Beginner to Advanced

D. Mastering Cross-platform Developping

Projektowanie, programowanie …

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

A. Cykliczna zmiana haseł do kont

B. Aktywacja uwierzytelniania dwuskładnikowego

C. Klikanie w podejrzane linki w wiadomościach e-mail

D. Tworzenie unikalnych oraz mocnych haseł

Projektowanie, programowanie …

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

A. 14

B. 12

C. 8

D. 10

Projektowanie, programowanie …

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

A. Nie używać kopii zapasowych

B. Dzielić się hasłami do plików z współpracownikami

C. Przechowywać dane na niezabezpieczonych nośnikach przenośnych

D. Systematycznie aktualizować oprogramowanie i wykonywać kopie zapasowe

Projektowanie, programowanie …

Co to jest wskaźnik w języku C?

A. Zmienna przechowująca adres pamięci

B. Typ danych do zapisywania tekstów

C. Funkcja do dynamicznej alokacji pamięci

D. Zmienna przechowująca wartość logiczną

Projektowanie, programowanie …

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

A. dwie pętle funkcjonujące na co najmniej (n+1) elementach każda

B. jedna pętla operująca na 2n elementach oraz warunek

C. n-liczby warunków

D. dwie pętle działające na najwyżej n-elementach każda

Projektowanie, programowanie …

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

A. Tylko typ języka programowania

B. Tylko wymagania sprzętowe

C. Nie ma związku pomiędzy strukturą danych a efektywnością aplikacji

D. Złożoność obróbki danych oraz ich efektywną organizację

Projektowanie, programowanie …

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

A. jasności i dokładności w dostarczonych treściach na stronie

B. umożliwienia interakcji między elementami użytkownika za pomocą klawiatury

C. prezentacji elementów interfejsu użytkownika

D. zapewnienia odpowiedniego czasu na zapoznanie się i przetworzenie informacji

Projektowanie, programowanie …

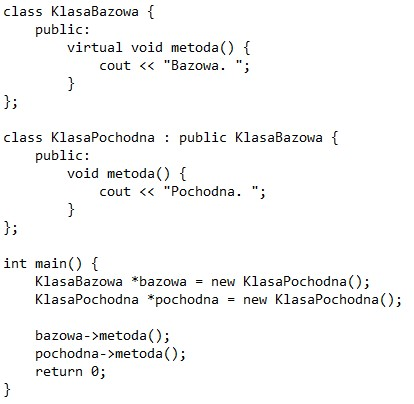

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

A. Bazowa. Bazowa.

B. Bazowa. Pochodna.

C. Pochodna. Pochodna.

D. Pochodna. Bazowa.

Projektowanie, programowanie …

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

A. kolejka

B. tablica

C. stos

D. drzewo

Projektowanie, programowanie …

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

A. int name = "Jan"

B. bool name = "Jan"

C. float name = "Jan"

D. string name = "Jan"

Projektowanie, programowanie …

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

A. Stosowanie mocnych haseł

B. Unikanie używania publicznych sieci Wi-Fi

C. Cykliczne wykonywanie kopii zapasowych

D. Właściwie zaktualizowany program antywirusowy

Projektowanie, programowanie …

Która z poniższych metod nie należy do cyklu życia komponentu w React.js?

A. componentWillPublish()

B. componentWillUnmount()

C. componentDidUpdate()

D. componentDidMount()

Projektowanie, programowanie …

Który z poniższych opisów najlepiej charakteryzuje Node.js?

A. Środowisko uruchomieniowe JavaScript poza przeglądarką, używające silnika V8 z Chrome

B. Biblioteka do tworzenia interfejsów użytkownika w aplikacjach webowych

C. System zarządzania bazami danych NoSQL

D. Framework do budowania aplikacji mobilnych przy użyciu JavaScript

Projektowanie, programowanie …

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

A. Budżet projektu, bez uwzględnienia kompetencji zespołu

B. Wyłącznie techniczne wymagania projektu

C. Umiejętności oraz doświadczenie członków zespołu

D. Jedynie dostępność technologii

Projektowanie, programowanie …

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

A. Konstruktor

B. Obiekt

C. Pole

D. Metoda

Projektowanie, programowanie …

Która grupa typów zawiera wyłącznie typy złożone?

A. unsigned, struct, float

B. char, struct, union

C. class, struct, float

D. class, struct, union

Projektowanie, programowanie …

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

A. 500 lx

B. 800 lx

C. 100 lx

D. 200 lx

Projektowanie, programowanie …

Jaki jest zasadniczy cel ataku phishingowego?

A. Zakłócanie pracy sieci przez nadmiarowe zapytania

B. Uniemożliwienie dostępu do usług internetowych

C. Zbieranie danych osobowych za pomocą podszywających się stron lub wiadomości

D. Kradzież haseł z pamięci operacyjnej urządzenia

Projektowanie, programowanie …

Co oznacza operator '===' w JavaScript?

A. Konkatenacja stringów

B. Porównanie wartości

C. Przypisanie wartości

D. Porównanie wartości i typów

Projektowanie, programowanie …

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

A. Klasa, która zapewnia wspólne atrybuty i metody dla klas pochodnych

B. Klasa, która zawsze zawiera metody wirtualne

C. Klasa, która nie może być dziedziczona

D. Klasa, która dziedziczy z klasy pochodnej

Projektowanie, programowanie …

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

A. Nadmierne korzystanie z mediów społecznościowych

B. Przesyłanie niezaszyfrowanych plików

C. Cyberstalking

D. Zła postawa podczas pracy przy komputerze

Projektowanie, programowanie …

Który z poniższych elementów jest częścią architektury PWA (Progressive Web App)?

A. Service Worker

B. Virtual Machine

C. DOM Renderer

D. Media Encoder

Projektowanie, programowanie …

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

A. Wdrożenie

B. Planowanie

C. Weryfikacja

D. Analiza

Projektowanie, programowanie …

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

A. Metoda statyczna

B. Metoda zaprzyjaźniona

C. Konstruktor kopiujący

D. Destruktor

Projektowanie, programowanie …

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

A. heurystycznej

B. najkrótszej trasy

C. komiwojażera

D. dziel i zwyciężaj

Projektowanie, programowanie …

Co to jest wzorzec projektowy Singleton?

A. Technika optymalizacji kodu poprzez minimalizację liczby obiektów

B. Wzorzec zapewniający istnienie tylko jednej instancji klasy w całej aplikacji

C. Wzorzec do zarządzania komunikacją między komponentami aplikacji

D. Metoda zabezpieczania aplikacji przed atakami typu SQL Injection

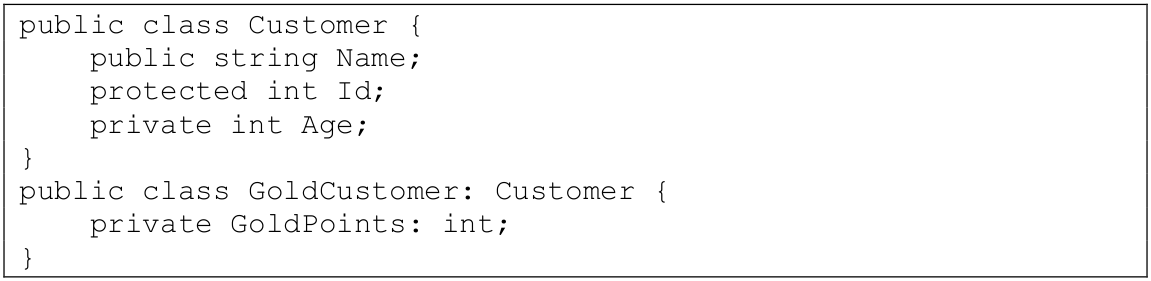

Projektowanie, programowanie …

W metodach klasy GoldCustomer dostępne są tylko pola

A. GoldPoints, Name, Id

B. GoldPoints

C. GoldPoints, Name

D. GoldPoints, Name, Id, Age