Filtrowanie pytań

Tworzenie i administrowanie s…

A. SELECT imie, nazwisko FROM mieszkancy WHERE wiek > 18 ORDER BY wiek;

B. SELECT AVG(ocena) FROM uczniowie WHERE klasa = 2;

C. SELECT DISTINCT produkt, cena FROM artykuly;

D. SELECT nazwisko FROM firma WHERE pensja > 2000 LIMIT 10;

Tworzenie i administrowanie s…

Wbudowanym w pakiet XAMPP narzędziem służącym do zarządzania bazą danych jest

A. phpMyAdmin

B. MySQL Workbench

C. SQLite

D. pgAdmin

Tworzenie i administrowanie s…

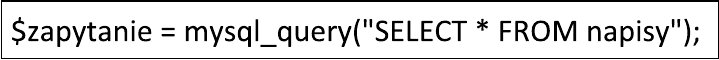

Funkcja napisana w PHP ma na celu

A. nawiązanie połączenia z bazą danych

B. ustawienie hasła do bazy danych

C. zabezpieczenie bazy danych

D. pobranie informacji z bazy danych

Tworzenie i administrowanie s…

Model kolorów oparty na trzech parametrach: hue, saturation i brightness to

A. RGB

B. CMY

C. HSV

D. CMYK

Projektowanie, programowanie …

Jaką cechę powinien posiadać dobry negocjator?

A. spokój

B. przechwalanie się

C. brak pewności

D. myślenie tylko o sobie

Projektowanie, programowanie …

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

A. Przeniesienie wszystkich obliczeń na stronę klienta

B. Funkcjonowanie aplikacji wyłącznie w trybie offline

C. Brak podziału na role klienta i serwera

D. Użycie serwera jako głównego miejsca przetwarzania danych

Tworzenie i administrowanie s…

Do czego wykorzystywany jest program debugger?

A. do badania kodu źródłowego w celu wykrycia błędów składniowych

B. do interpretacji kodu w wirtualnej maszynie Java

C. do przetwarzania kodu napisanego w języku wyższego poziomu na język maszynowy

D. do analizy działającego programu w celu odnalezienia błędów

Tworzenie i administrowanie s…

Który z elementów HTML stanowi blokowy znacznik?

A. strong

B. p

C. span

D. img

Tworzenie i administrowanie s…

W języku C++ stworzono zmienną char zm1[10]; Czym jest ta zmienna?

A. tablicą łańcuchów

B. tablicą znaków

C. liczbą

D. znakiem

Tworzenie i administrowanie s…

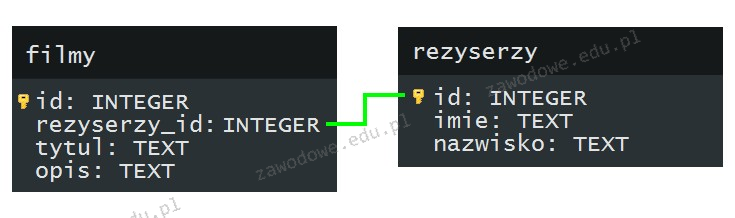

Na ilustracji przedstawiono związek jeden do wielu. Łączy on

A. klucz obcy rezyserzy_id w tabeli filmy z kluczem obcym id w tabeli rezyserzy

B. klucz podstawowy id w tabeli filmy z kluczem podstawowym id w tabeli rezyserzy

C. klucz podstawowy id w tabeli z kluczem obcym rezyserzy_id w tabeli rezyserzy

D. klucz obcy rezyserzy_id w tabeli filmy z kluczem podstawowym id w tabeli rezyserzy

Tworzenie i administrowanie s…

Jaką klauzulę należy użyć w instrukcji CREATE TABLE w SQL, żeby pole rekordu nie mogło być puste?

A. DEFAULT

B. CHECK

C. NULL

D. NOT NULL

Tworzenie i administrowanie s…

Polecenie w języku SQL w formie

ALTER TABLE 'miasta'

ADD 'kod' text;

A. zmienia nazwę tabeli miasta na kod.

B. w tabeli miasta zmienia nazwę kolumny kod na text.

C. dodaje do tabeli dwie kolumny o nazwach: kod i text.

D. dodaje do tabeli kolumnę o nazwie kod typu text.

Tworzenie i administrowanie s…

Zastosowana w dokumencie HTML definicja multimediów sprawi, że na stronie

|

A. zostanie wyświetlony film z pliku video1.mp4 lub w przypadku nierozpoznania formatu MPEG-4 – video1.ogg.

B. zostaną wyświetlone obok siebie dwa filmy z plików: video1.mp4 oraz video1.ogg.

C. pod wyświetlanym filmem zostanie wyświetlony napis "Komunikat dotyczący video".

D. wyświetlony film zostanie automatycznie uruchomiony zaraz po załadowaniu strony internetowej.

Projektowanie, programowanie …

Która z poniższych technologii jest używana do tworzenia animacji na stronach internetowych?

A. XML

B. MySQL

C. CSS Animations

D. HTTP Headers

Tworzenie i administrowanie s…

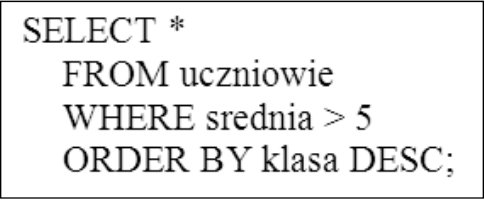

W jaki sposób zostanie uporządkowana lista, stworzona z wszystkich kolumn tabeli uczniowie, zawierająca uczniów z średnią powyżej 5, która zostanie zwrócona jako rezultat przedstawionego zapytania?

A. Rosnąco według parametru srednia

B. Malejąco według parametru srednia

C. Rosnąco według parametru klasa

D. Malejąco według parametru klasa

Tworzenie i administrowanie s…

Jakie znaczenie ma akronim ACID w kontekście SQL?

A. atomic, comming, is, do

B. atomic, constaint, isolated, dependable

C. atomic, consistent, isolated, durable

D. atomic, consistent, iss, dependable

Tworzenie i administrowanie s…

W języku PHP uzyskano wyniki kwerend z bazy danych przy użyciu polecenia mysql_query. Aby wydobyć z otrzymanej kwerendy pojedynczy wiersz danych, konieczne jest użycie polecenia

A. mysql_fetch_lengths

B. mysql_field_len

C. mysql_fetch_row

D. mysql_list_fields

Projektowanie, programowanie …

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

A. Kompilator

B. Debugger

C. Linker

D. Interpreter

Tworzenie i administrowanie s…

Dostosowanie wyglądu strony dla konkretnego użytkownika i jego identyfikacja w serwisie są możliwe dzięki systemowi

A. cookie

B. obiektów DOM

C. formularzy

D. połączenia z bazą

Tworzenie i administrowanie s…

Podczas definiowania tabeli produkty należy stworzyć pole cena, które będzie reprezentować wartość produktu. Odpowiedni typ danych dla tego pola to

A. TINYTEXT

B. DECIMAL(10, 2)

C. INTEGER(11)

D. ENUM

Tworzenie i administrowanie s…

Jakie polecenie pozwala na zwiększenie wartości o jeden w polu RokStudiów w tabeli Studenci dla tych studentów, którzy są na roku 1÷4?

A. UPDATE Studenci SET RokStudiow WHERE RokStudiow < 5

B. UPDATE RokStudiow SET RokStudiow++ WHERE RokStudiow < 5

C. UPDATE Studenci SET RokStudiow = RokStudiow+1 WHERE RokStudiow < 5

D. UPDATE Studenci, RokStudiow+1 WHERE RokStudiow < 5

Tworzenie i administrowanie s…

Instrukcję for można zastąpić inną instrukcją

A. continue

B. case

C. while

D. switch

Tworzenie i administrowanie s…

Plik konfiguracyjny, który umożliwia ustalenie parametrów PHP dla całego serwera, to

A. my.ini

B. config.inc.php

C. httpd.conf

D. php.ini

Tworzenie i administrowanie s…

Jakiej funkcji w edytorze grafiki rastrowej należy użyć, aby przygotować obraz do wyświetlenia na stronie tak, aby widoczne było jedynie to, co mieści się w ramce?

A. Perspektywa

B. Zmiana rozmiaru

C. Kadrowanie

D. Lustro

Tworzenie i administrowanie s…

W zamieszczonym kodzie PHP, zamiast znaków zapytania powinien być wyświetlony komunikat:

$x = mysql_query('SELECT * FROM mieszkancy');

if (!$x)

echo '??????????????????????';

A. Błąd w trakcie przetwarzania zapytania

B. Niepoprawna nazwa bazy danych

C. Niepoprawne hasło do bazy danych

D. Zapytanie zostało poprawnie przetworzone

Tworzenie i administrowanie s…

W HTML 5 atrybut action jest wykorzystywany w znaczniku

A. <body>

B. <head>

C. <form>

D. <code>

Projektowanie, programowanie …

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

A. gromadzenia obiektów w jednorodnej kolekcji

B. określenia szkieletu algorytmu i pozostawienia szczegółów implementacji dla podklas

C. organizowania obiektów w hierarchiczne struktury drzewiaste

D. centralizacji zarządzania wieloma instancjami obiektów

Tworzenie i administrowanie s…

Poniższy fragment kodu PHP służy do zarządzania

| if (empty($_POST["name"])) { $nameErr = "Name is required"; } |

A. sesjami

B. ciasteczkami

C. bazami danych

D. formularzami

Tworzenie i administrowanie s…

Wskaż poprawne zdanie dotyczące poniższego polecenia. CREATE TABLE IF NOT EXISTS ADRES (ulica VARCHAR(70)) CHARACTER SET utf8);

CREATE TABLE IF NOT EXISTS ADRES (ulica VARCHAR(70)) CHARACTER SET utf8); A. IF NOT EXISTS używa się opcjonalnie, żeby potwierdzić, że taka tabela nie istnieje w bazie danych

B. Nie można dodawać do tabeli ulic, które zawierają polskie znaki w nazwie

C. Rekord tabeli nie może mieć wartości 3 MAJA

D. Klauzula CHARACTER SET utf8 jest wymagana

Projektowanie, programowanie …

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

A. Przeprowadzanie testów systemu po zakończeniu każdej fazy

B. Równoległe prowadzenie wielu etapów projektu

C. Iteracyjne wprowadzanie modyfikacji na każdym poziomie

D. Zakończenie jednej fazy przed rozpoczęciem następnej

Projektowanie, programowanie …

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

A. jeden tablicowy, dwa liczbowe do nadzorowania pętli, jeden do zamiany miejscami elementów

B. dwa tablicowe, jeden liczbowy do nadzorowania pętli

C. jeden tablicowy, jeden liczbowy do nadzorowania pętli, dwa do zamiany miejscami elementów

D. dwa tablicowe, dwa do zamiany miejscami elementów

Tworzenie i administrowanie s…

Fragment tabeli gory prezentuje polskie łańcuchy górskie oraz ich najwyższe szczyty. Przedstaw kwerendę, która oblicza średnią wysokość szczytów dla każdego łańcucha górskiego.

| Id | pasmo | nazwa | wysokosc |

|---|---|---|---|

| 134 | Góry Bystrzyckie | (brak nazwy) | 949 |

| 137 | Góry Bystrzyckie | Anielska Kopa | 871 |

| 74 | Beskid Żywiecki | Babia Góra (Diablak) | 1725 |

| 41 | Beskid Śląski | Barania Góra | 1220 |

| 145 | Góry Karczewskie | Baraniec | 723 |

| 128 | Góry Bardzkie | Bardzka Góra (Kalwaria) | 583 |

| 297 | Tatry | Beskid | 2012 |

A. SELECT pasmo, COUNT(wysokosc) FROM gory ORDER BY pasmo

B. SELECT pasmo, AVG(wysokosc) FROM gory GROUP BY pasmo

C. SELECT pasmo, AVG(wysokosc) FROM gory LIMIT pasmo

D. SELECT pasmo, SUM(wysokosc) FROM gory GROUP BY pasmo

Projektowanie, programowanie …

Co zostanie wyświetlone po wykonaniu poniższego kodu? function Person(name) {

this.name = name;

}

Person.prototype.sayHello = function() {

return `Hello, ${this.name}!`;

};

const person = new Person('John');

console.log(person.sayHello());

A. Hello, John!

B. Hello, undefined!

C. TypeError: person.sayHello is not a function

D. Hello, [object Object]!

Tworzenie i administrowanie s…

Który z atrybutów obrazu jest niezbędny w znaczniku <img src="nowa_lektura.jpg" ...>

aby ułatwić korzystanie ze strony użytkownikom z niepełnosprawnością narządu wzroku?

A. alt="technik informatyk"

B. usemap="#lekturamap"

C. "height="42" width="42"

D. align="middle"

Projektowanie, programowanie …

Jaki będzie wynik działania poniższego kodu w języku Java? String a = "hello";

String b = "hello";

String c = new String("hello");

System.out.println(a == b);

System.out.println(a == c);

System.out.println(a.equals(c));

A. true, true, true

B. true, false, false

C. false, false, true

D. true, false, true

Tworzenie i administrowanie s…

W języku JavaScript trzeba sformułować warunek, który będzie spełniony, gdy zmienna a będzie dowolną liczbą naturalną dodatnią (więcej niż 0) lub gdy zmienna b będzie dowolną liczbą z przedziału domkniętego od 10 do 100. Wyrażenie logiczne w tym warunku powinno mieć postać

A. (a > 0) || ((b >= 10) || (b <= 100))

B. (a > 0) && ((b >= 10) && (b <= 100))

C. (a > 0) && ((b >= 10) || (b <= 100))

D. (a > 0) || ((b >= 10) && (b <= 100))

Tworzenie i administrowanie s…

Aby wprowadzić rekord do tabeli Pracownicy, jakie polecenie SQL należy zastosować?

A. INSERT (Jan, Kowalski) INTO Pracownicy;

B. INSERT INTO Pracownicy (imie, nazwisko) VALUES (Jan, Kowalski);

C. INSERT VALUES (Jan, Kowalski) INTO Pracownicy;

D. INSERT VALUES Pracownicy INTO (Jan, Kowalski);

Tworzenie i administrowanie s…

Zademonstrowano fragment kodu JavaScript. Po jego uruchomieniu zmienna str2 otrzyma wartość. var str1 = "JavaScript";

var str2 = str1.substring(2, 6);

var str1 = "JavaScript";

var str2 = str1.substring(2, 6);A. vaSc

B. avaScr

C. vaScri

D. avaS

Projektowanie, programowanie …

Metodyka zwinna (ang. agile) opiera się na

A. zaplanowaniu całej aplikacji na początku projektu i jej tworzeniu na przemian z testowaniem

B. dekompozycji przedsięwzięcia na elementy, które są niezależnie projektowane, wytwarzane i testowane w krótkich iteracjach

C. przygotowaniu testów dla całego projektu, a następnie wprowadzaniu kolejnych jego fragmentów

D. podzieleniu projektu na kolejne etapy: planowanie, programowanie, testowanie, z ciągłym oszacowaniem ryzyka projektu

Tworzenie i administrowanie s…

W języku skryptowym JavaScript operatory: || oraz && należą do grupy operatorów

A. bitowych.

B. przypisania.

C. arytmetycznych.

D. logicznych.