Filtrowanie pytań

Administracja i eksploatacja …

A. DHCP (Dynamic Host Configuration Protocol)

B. WDS (Windows Deployment Services)

C. AD (Active Directory)

D. NFS (Network File System)

Administracja i eksploatacja …

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

A. 11000001,10111000,00000011,00001110

B. 11000010,10101100,00000111,00001101

C. 11000000.10101000,00000001,00001100

D. 11000100,10101010,00000101,00001001

Administracja i eksploatacja …

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

A. 00-16-83-8C-6B-8B

B. 00-12-85-8B-6B-8A

C. 00-14-85-8B-6B-8A

D. 00-14-85-8C-6C-8B

Administracja i eksploatacja …

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

A. Ustalanie haseł dostępowych

B. Zmiana nazwy hosta

C. Wyświetlenie tabeli ARP

D. Tworzenie VLAN-ów

Administracja i eksploatacja …

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

A. siatki

B. gwiazdy

C. magistrali

D. pierścienia

Administracja i eksploatacja …

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

A. SNMP

B. DNS

C. SMTP

D. SFTP

Administracja i eksploatacja …

Protokół Transport Layer Security (TLS) jest rozszerzeniem którego z poniższych protokołów?

A. Network Terminal Protocol (telnet)

B. Security Shell (SSH)

C. Session Initiation Protocol (SIP)

D. Security Socket Layer (SSL)

Administracja i eksploatacja …

Jakie urządzenie jest pokazane na ilustracji?

A. Ruter

B. Przełącznik

C. Punkt dostępu

D. Modem

Administracja i eksploatacja …

Które z poniższych urządzeń jest przykładem urządzenia peryferyjnego wejściowego?

A. Klawiatura

B. Drukarka

C. Monitor

D. Projektor

Administracja i eksploatacja …

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

A. POP3

B. RIP

C. PPP

D. SSL

Administracja i eksploatacja …

Tusz w żelu wykorzystywany jest w drukarkach

A. termotransferowych

B. igłowych

C. sublimacyjnych

D. fiskalnych

Administracja i eksploatacja …

Na ilustracji zaprezentowano sieć komputerową w układzie

A. mieszanej

B. pierścienia

C. magistrali

D. gwiazdy

Administracja i eksploatacja …

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

A. CHKDSK

B. NSLOOKUP

C. DHCP

D. CMD

Administracja i eksploatacja …

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

A. 255.255.240.0

B. 255.255.255.240

C. 255.255.255.0

D. 255.255.255.024

Administracja i eksploatacja …

Oblicz koszt realizacji okablowania strukturalnego od 5 punktów abonenckich do panelu krosowego, wliczając wykonanie kabli łączących dla stacji roboczych. Użyto przy tym 50 m skrętki UTP. Każdy punkt abonencki posiada 2 gniazda typu RJ45.

| Materiał | Jednostka | Cena |

|---|---|---|

| Gniazdo podtynkowe 45x45, bez ramki, UTP 2xRJ45 kat.5e | szt. | 17 zł |

| UTP kabel kat.5e PVC 4PR 305m | karton | 305 zł |

| RJ wtyk UTP kat.5e beznarzędziowy | szt. | 6 zł |

A. 255,00 zł

B. 152,00 zł

C. 345,00 zł

D. 350,00 zł

Administracja i eksploatacja …

Która z warstw modelu ISO/OSI ma związek z protokołem IP?

A. Warstwa łączy danych

B. Warstwa transportowa

C. Warstwa sieciowa

D. Warstwa fizyczna

Administracja i eksploatacja …

Zjawisko crosstalk, które występuje w sieciach komputerowych, polega na

A. niedoskonałości toru wywołanej zmianami geometrii par przewodów

B. przenikaniu sygnału między sąsiadującymi parami przewodów w kablu

C. utratach sygnału w drodze transmisyjnej

D. opóźnieniach w propagacji sygnału w ścieżce transmisyjnej

Administracja i eksploatacja …

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

A. 256

B. 253

C. 255

D. 254

Administracja i eksploatacja …

Podstawowy protokół stosowany do ustalania ścieżki oraz przesyłania pakietów danych w sieci komputerowej to

A. POP3

B. RIP

C. PPP

D. SSL

Administracja i eksploatacja …

Komputer powinien działać jako serwer w sieci lokalnej, umożliwiając innym komputerom dostęp do Internetu poprzez podłączenie do gniazda sieci rozległej za pomocą kabla UTP Cat 5e. Na chwilę obecną komputer jest jedynie połączony ze switchem sieci lokalnej również kablem UTP Cat 5e oraz nie dysponuje innymi portami 8P8C. Jakiego komponentu musi on koniecznie nabrać?

A. O większą pamięć RAM

B. O szybszy procesor

C. O dodatkowy dysk twardy

D. O drugą kartę sieciową

Administracja i eksploatacja …

Zjawisko przesłuchu w sieciach komputerowych polega na

A. niejednorodności toru wynikającej z modyfikacji geometrii par przewodów

B. opóźnieniach w propagacji sygnału w torze transmisyjnym

C. przenikaniu sygnału pomiędzy sąsiadującymi w kablu parami przewodów

D. utratach sygnału w torze transmisyjnym

Administracja i eksploatacja …

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

A. gwiazdy

B. magistrali

C. siatki

D. pierścienia

Administracja i eksploatacja …

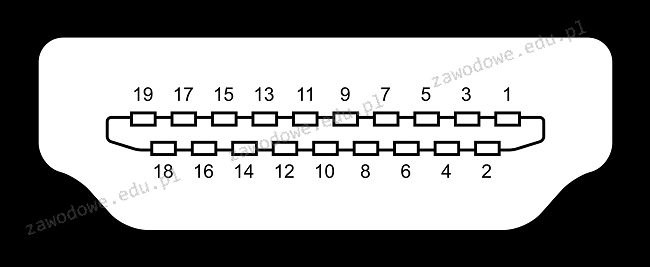

Zilustrowany na obrazku interfejs to

A. S-Video

B. HDMI

C. D-Sub

D. DisplayPort

Administracja i eksploatacja …

Jaki adres IPv6 jest poprawny?

A. 1234:9ABC::123:DEF4

B. 1234:9ABC::123::DEF4

C. 1234-9ABC-123-DEF4

D. 1234.9ABC.123.DEF4

Administracja i eksploatacja …

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

A. ip addr add 152.168.1.200 255.255.0.0 dev eth1

B. netsh interface IP 152.168.1.200/16 /add

C. netsh interface IP 152.168.1.200 255.255.0.0 /add

D. ip addr add 152.168.1.200/16 dev eth1

Administracja i eksploatacja …

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

A. Ruter - łączenie komputerów w tej samej sieci

B. Przełącznik - segmentacja sieci na VLAN-y

C. Modem - łączenie sieci lokalnej z Internetem

D. Access Point - bezprzewodowe łączenie komputerów z siecią lokalną

Administracja i eksploatacja …

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

A. Magistrali

B. Gwiazdy

C. Pierścienia

D. Siatki

Administracja i eksploatacja …

Na ilustracji zaprezentowane jest urządzenie, które to

A. wtórnik.

B. router.

C. bramka VoIP.

D. koncentrator.

Administracja i eksploatacja …

fps (ang. frames per second) odnosi się bezpośrednio do

A. płynności wyświetlania dynamicznych obrazów

B. skuteczności transferu informacji na magistrali systemowej

C. efektywności układów pamięci RAM

D. szybkości przesyłania danych do dysku w standardzie SATA

Administracja i eksploatacja …

Co oznacza oznaczenie kabla skrętkowego U/FTP?

A. skrętka bez ekranu

B. ekran wykonany z folii oraz siatki dla 4 par

C. każda para posiada ekranowanie folią

D. każda para zabezpieczona folią i 4 pary razem w osłonie z siatki

Administracja i eksploatacja …

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

A. :1:1:1/96

B. 0:0/32

C. ::1/128

D. ::fff/64

Administracja i eksploatacja …

Jaką maskę podsieci powinien mieć serwer DHCP, aby mógł przydzielić adresy IP dla 510 urządzeń w sieci o adresie 192.168.0.0?

A. 255.255.252.0

B. 255.255.255.192

C. 255.255.254.0

D. 255.255.255.128

Administracja i eksploatacja …

Aby zainstalować usługę Active Directory w systemie Windows Server, konieczne jest uprzednie zainstalowanie oraz skonfigurowanie serwera

A. WWW

B. DNS

C. FTP

D. DHCP

Administracja i eksploatacja …

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

A. CIDR

B. IMAP

C. MASK

D. VLAN

Administracja i eksploatacja …

Narzędzie pokazane na ilustracji jest używane do weryfikacji

A. płyty głównej

B. zasilacza

C. okablowania LAN

D. karty sieciowej

INF.02 Pytanie 36

Administracja i eksploatacja …

Jakie jest główne zadanie programu Wireshark?

A. monitorowanie aktywności użytkowników sieci

B. zapobieganie nieautoryzowanemu dostępowi do komputera przez sieć

C. ocena wydajności komponentów komputera

D. ochrona komputera przed złośliwym oprogramowaniem

Administracja i eksploatacja …

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

A. biało-zielony i zielony z biało-brązowym i brązowym

B. biało-pomarańczowy i pomarańczowy z biało-zielonym i zielonym

C. biało-zielony i zielony z biało-niebieskim i niebieskim

D. biało-pomarańczowy i pomarańczowy z biało-brązowym i brązowym

Administracja i eksploatacja …

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

A. od 128 do 191

B. od 64 do 127

C. od 192 do 223

D. od 32 do 63

Administracja i eksploatacja …

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

A. Pierścienia

B. Magistrali

C. Gwiazdy

D. Siatki

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

A. blokowania okienek typu popup

B. funkcji zapamiętywania haseł

C. monitów o uruchamianiu skryptów

D. powiadamiania o nieaktualnych certyfikatach