Filtrowanie pytań

Administracja i eksploatacja …

A. Security Shell (SSH)

B. Session Initiation Protocol (SIP)

C. Security Socket Layer (SSL)

D. Network Terminal Protocol (telnet)

Administracja i eksploatacja …

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

A. monitor antywirusowy

B. firewall

C. moduł przeciwspywaczowy

D. skaner skryptów

INF.02 Pytanie 3

Administracja i eksploatacja …

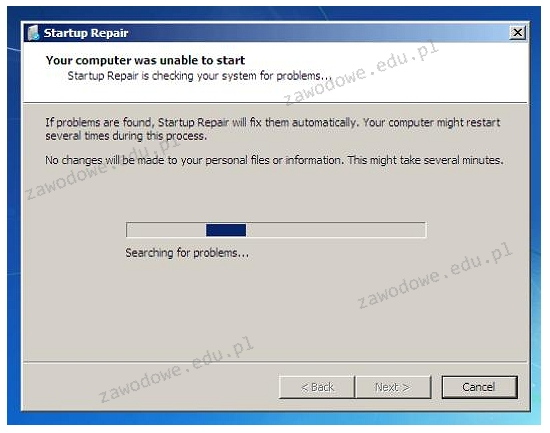

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

A. wykrycie błędnej adresacji IP

B. uszkodzenie plików startowych systemu

C. uszkodzenie sterowników

D. konieczność zrobienia kopii zapasowej systemu

Administracja i eksploatacja …

Oznaczenie CE wskazuje, że

A. producent ocenił towar pod kątem wydajności i ergonomii

B. towar został wytworzony w obrębie Unii Europejskiej

C. wyrób spełnia normy bezpieczeństwa użytkowania, ochrony zdrowia oraz ochrony środowiska

D. produkt jest zgodny z normami ISO

Administracja i eksploatacja …

Jakie jest główne zadanie programu Wireshark?

A. ochrona komputera przed złośliwym oprogramowaniem

B. zapobieganie nieautoryzowanemu dostępowi do komputera przez sieć

C. monitorowanie aktywności użytkowników sieci

D. ocena wydajności komponentów komputera

Administracja i eksploatacja …

Użytkownicy dysków SSD powinni unikać wykonywania następujących działań konserwacyjnych

A. Regularnego tworzenia kopii zapasowych danych

B. Usuwania kurzu z wnętrza jednostki centralnej

C. Regularnego sprawdzania dysku przy użyciu programu antywirusowego

D. Defragmentacji dysku

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

A. monitów o uruchamianiu skryptów

B. blokowania okienek typu popup

C. powiadamiania o nieaktualnych certyfikatach

D. funkcji zapamiętywania haseł

Administracja i eksploatacja …

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

A. spyware

B. viewer

C. keylogger

D. sniffer

Administracja i eksploatacja …

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

A. używanie indywidualnych kont z uprawnieniami administratora

B. przypisywanie plikom atrybutu: ukryty na własną rękę

C. przypisywanie plikom atrybutu: zaszyfrowany osobiście

D. korzystanie z osobistych kont z ograniczonymi uprawnieniami

Administracja i eksploatacja …

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

A. odzyskuje ustawienia systemowe, korzystając z kopii rejestru systemowego backup.reg

B. przywraca system, wykorzystując punkty przywracania

C. odtwarza system na podstawie kopii zapasowej

D. naprawia pliki startowe, używając płyty Recovery

Administracja i eksploatacja …

W systemie Linux można uzyskać kopię danych przy użyciu komendy

A. dd

B. restore

C. split

D. tac

Administracja i eksploatacja …

Który z podanych adresów należy do kategorii publicznych?

A. 172.31.0.1

B. 192.168.255.1

C. 11.0.0.1

D. 10.0.0.1

Administracja i eksploatacja …

AES (ang. Advanced Encryption Standard) to?

A. nie może być używany do szyfrowania plików

B. nie można go zaimplementować sprzętowo

C. jest poprzednikiem DES (ang. Data Encryption Standard)

D. wykorzystuje symetryczny algorytm szyfrujący

Administracja i eksploatacja …

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

A. wykorzystuje symetryczny algorytm szyfrujący

B. nie może być wdrożony w sprzęcie

C. jest następcą DES (ang. Data Encryption Standard)

D. nie może być stosowany do szyfrowania plików

Administracja i eksploatacja …

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

A. Zwykła

B. Przyrostowa

C. Różnicowa

D. Całkowita

INF.02 Pytanie 16

Administracja i eksploatacja …

Podczas pracy dysk twardy wydaje stukanie, a uruchamianie systemu oraz odczyt danych są znacznie spowolnione. W celu naprawienia tej awarii, po wykonaniu kopii zapasowej danych na zewnętrznym nośniku należy

A. zrobić punkt przywracania systemu

B. wymienić dysk na nowy

C. przeprowadzić defragmentację dysku

D. sformatować dysk i zainstalować system

Administracja i eksploatacja …

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

A. usunięcia zanieczyszczeń

B. neutralizacji ładunków elektrostatycznych

C. polepszenia warunków higienicznych serwisanta

D. zwiększenia komfortu naprawy

Administracja i eksploatacja …

Jaką operację należy wykonać, aby chronić dane przesyłane w sieci przed działaniem sniffera?

A. szyfrowanie danych w sieci

B. zmiana hasła konta użytkownika

C. użycie antydialera

D. przeskanowanie systemu programem antywirusowym

Administracja i eksploatacja …

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

A. NTFS

B. WPA

C. WPA2

D. WEP

Administracja i eksploatacja …

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

A. zdolność do modyfikowania swojego kodu

B. atak na rekord startowy dysku

C. zarażanie wszystkich komputerów w sieci lokalnej

D. atak na tablicę FAT

Administracja i eksploatacja …

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

A. 20 i 21

B. 80 i 443

C. 22 i 25

D. 110 i 995

INF.02 Pytanie 22

Administracja i eksploatacja …

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

A. wykonać defragmentację tego dysku

B. przeprowadzić test S.M.A.R.T. na tym dysku

C. zainstalować oprogramowanie diagnostyczne

D. zabezpieczyć dysk przed zapisaniem nowych danych

Administracja i eksploatacja …

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

A. 4 dysków

B. 2 dysków

C. 3 dysków

D. 5 dysków

Administracja i eksploatacja …

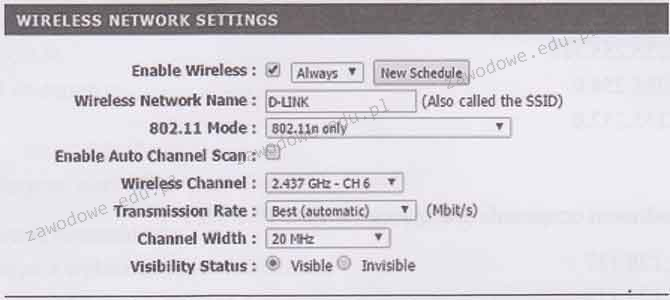

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

A. Dostęp do sieci bezprzewodowej jest ograniczony tylko do siedmiu urządzeń

B. Obecnie w sieci WiFi działa 7 urządzeń

C. Urządzenia w sieci posiadają adresy klasy A

D. Filtrowanie adresów MAC jest wyłączone

Administracja i eksploatacja …

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

A. WPA AES

B. WPA TKIP

C. WPA2

D. WEP

Administracja i eksploatacja …

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

A. nasłuchiwanie

B. spoofing

C. ICMP echo

D. skanowanie sieci

Administracja i eksploatacja …

Aby zapobiec uszkodzeniu sprzętu w trakcie modernizacji laptopa polegającej na wymianie modułów pamięci RAM, należy

A. wywietrzyć pomieszczenie oraz założyć okulary z powłoką antyrefleksyjną.

B. podłączyć laptop do UPS-a, a następnie rozmontować jego obudowę i przystąpić do instalacji.

C. przygotować pastę przewodzącą oraz nałożyć ją równomiernie na gniazda pamięci RAM.

D. rozłożyć i uziemić matę antystatyczną oraz założyć na nadgarstek opaskę antystatyczną.

Administracja i eksploatacja …

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

A. mapowanie

B. tunelowanie

C. trasowanie

D. mostkowanie

Administracja i eksploatacja …

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

A. 90 i 443

B. 80 i 443

C. 90 i 434

D. 80 i 434

Administracja i eksploatacja …

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

A. VLAN (Virtual Local Area Network)

B. WLAN (Wireless Local Area Network)

C. NAP (Network Access Protection)

D. VPN (Virtual Private Network)

INF.02 Pytanie 31

Administracja i eksploatacja …

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

A. Przetwarzanie danych

B. Nadzór nad działaniem oprogramowania diagnostycznego

C. Ochrona przed wirusami

D. Zarządzanie monitorem CRT

Administracja i eksploatacja …

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

A. Flooding

B. DDoS (Distributed Denial of Service)

C. Mail Bombing

D. DNS snooping

Administracja i eksploatacja …

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

A. Wireless Network Name

B. Channel Width

C. Wireless Channel

D. Transmission Rate

Administracja i eksploatacja …

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

A. chmod 777

B. chmod 533

C. chmod 000

D. chmod 666

Administracja i eksploatacja …

W systemie Windows, gdzie można ustalić wymagania dotyczące złożoności hasła?

A. autostarcie

B. panelu sterowania

C. BIOS-ie

D. zasadach zabezpieczeń lokalnych

Administracja i eksploatacja …

Jakie miejsce nie powinno być wykorzystywane do przechowywania kopii zapasowych danych z dysku twardego komputera?

A. Zewnętrzny dysk

B. Inna partycja tego samego dysku

C. Nośnik USB

D. Płyta CD/DVD

Administracja i eksploatacja …

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

A. komponentów przed wilgocią

B. elementów elektronicznych przed promieniowaniem słonecznym

C. elementów elektronicznych przed ładunkami elektrostatycznymi

D. komponentów przed nagłymi zmianami temperatur w trakcie transportu

Administracja i eksploatacja …

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

A. Nagrywarkę DVD

B. Nagrywarkę CD

C. Streamer

D. Macierz RAID1

Administracja i eksploatacja …

Jakie porty powinny być odblokowane w ustawieniach firewalla na komputerze, na którym działa usługa serwera WWW?

A. 80 i 443

B. 80 i 1024

C. 20 i 1024

D. 20 i 21

Administracja i eksploatacja …

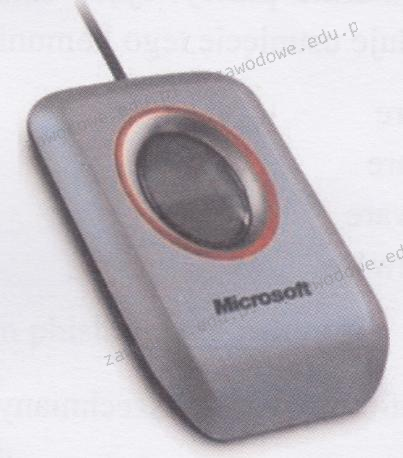

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

A. brzmienie głosu

B. linie papilarne

C. kształt dłoni

D. rysunek twarzy