Filtrowanie pytań

Administracja i eksploatacja …

A. tar

B. gdb

C. set

D. cal

INF.02 Pytanie 82

Administracja i eksploatacja …

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

A. częste defragmentowanie

B. zbyt małe jednostki alokacji plików

C. wirus komputerowy

D. niewłaściwie skonfigurowana pamięć wirtualna

INF.02 Pytanie 83

Administracja i eksploatacja …

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

A. odinstalować programy, które nie są używane

B. przeskanować dysk programem antywirusowym

C. wykonać defragmentację

D. usunąć pliki tymczasowe

Administracja i eksploatacja …

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

A. stosowanie szyfrowania WPA-PSK

B. zmiana adresu MAC routera

C. stosowanie szyfrowania WEP

D. zmiana nazwy SSID

INF.02 Pytanie 85

Administracja i eksploatacja …

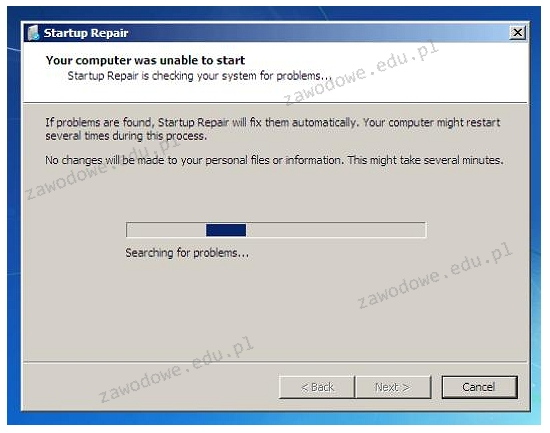

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

A. konieczność zrobienia kopii zapasowej systemu

B. wykrycie błędnej adresacji IP

C. uszkodzenie sterowników

D. uszkodzenie plików startowych systemu

Administracja i eksploatacja …

Zużyty sprzęt elektryczny lub elektroniczny, na którym znajduje się symbol zobrazowany na ilustracji, powinien być

A. wrzucony do pojemników oznaczonych tym symbolem

B. przekazany do miejsca skupu złomu

C. wyrzucony do pojemników na odpady domowe

D. przekazany do punktu odbioru zużytej elektroniki

Administracja i eksploatacja …

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

A. 5 znaków

B. 6 znaków

C. 12 znaków

D. 10 znaków

Administracja i eksploatacja …

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

A. dnia

B. tygodnia

C. roku

D. miesiąca

Administracja i eksploatacja …

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

A. dezaktywować szyfrowanie informacji

B. korzystać tylko z kanałów wykorzystywanych przez inne sieci WiFi

C. włączyć filtrowanie adresów MAC

D. wybrać nazwę identyfikatora sieci SSID o długości co najmniej 16 znaków

Administracja i eksploatacja …

Określ rezultat wykonania zamieszczonego polecenia.

A. Zweryfikowana data ostatniego logowania na konto Test

B. Skonfigurowany czas aktywności konta Test

C. Wyznaczona data wygaśnięcia konta Test

D. Wymuszona zmiana hasła na koncie Test w ustalonym terminie

Administracja i eksploatacja …

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

A. nagware

B. crippleware

C. careware

D. greenware

Administracja i eksploatacja …

Co jest główną funkcją serwera DHCP w sieci komputerowej?

A. Przechowywanie danych użytkowników

B. Automatyczne przydzielanie adresów IP

C. Zarządzanie bezpieczeństwem sieci

D. Filtracja pakietów sieciowych

INF.02 Pytanie 93

Administracja i eksploatacja …

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

A. 710

B. 700

C. 750

D. 720

Administracja i eksploatacja …

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

A. RAID 1

B. RAID 3

C. RAID 50

D. RAID 0

Administracja i eksploatacja …

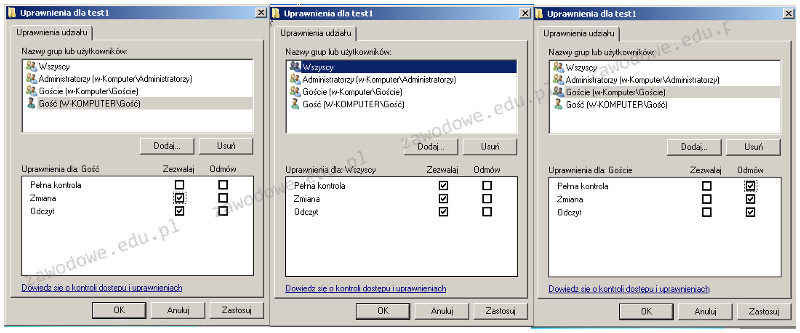

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

A. Użytkownik Gość ma uprawnienia tylko do odczytu folderu test1

B. Użytkownik Gość nie ma uprawnień do folderu test1

C. Użytkownik Gość ma pełne uprawnienia do folderu test1

D. Użytkownik Gość posiada tylko uprawnienia zapisu do folderu test1

Administracja i eksploatacja …

Czym nie jest program antywirusowy?

A. NOD32

B. AVAST

C. PacketFilter

D. AVG

Administracja i eksploatacja …

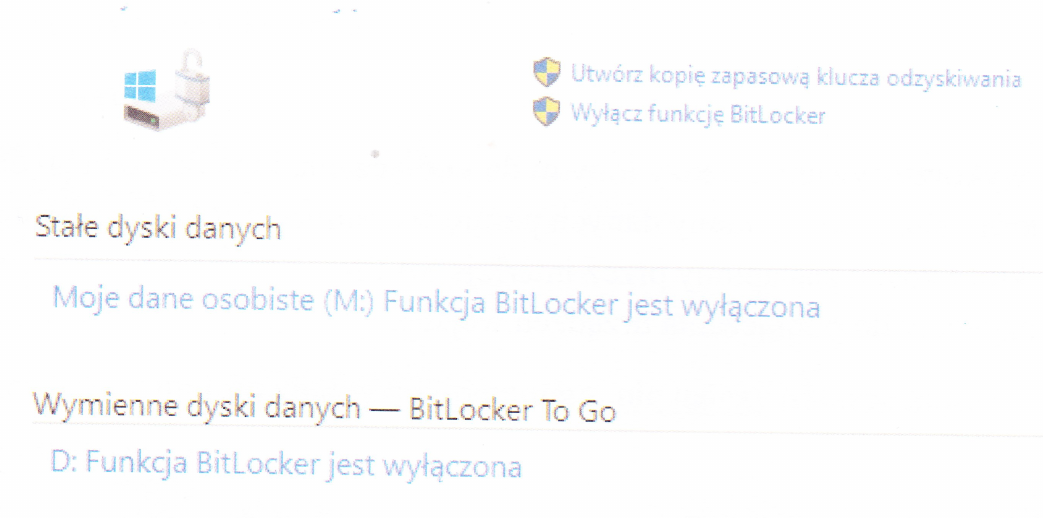

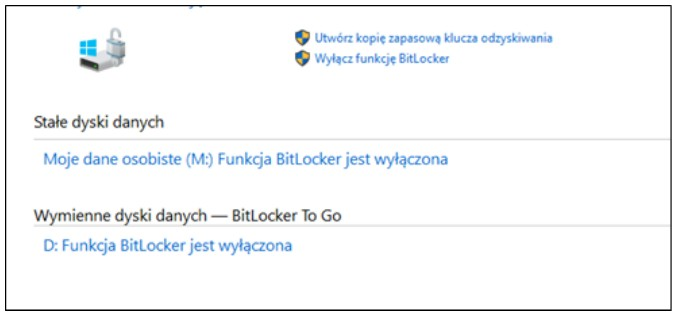

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

A. kryptograficznej ochrony danych na dyskach

B. tworzenia kopii dysku

C. konsolidacji danych na dyskach

D. kompresji dysku

Administracja i eksploatacja …

Kasety z drukarek po zakończeniu użytkowania powinny zostać

A. wrzucone do pojemnika na odpady komunalne

B. wyrzucone do pojemnika przeznaczonego na plastik

C. dostarczone do firmy zajmującej się utylizacją takich odpadów

D. przekazane do urzędu ochrony środowiska

Administracja i eksploatacja …

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

A. Napęd DVD

B. Dysk SSD

C. Streamer

D. Blue Ray

Administracja i eksploatacja …

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

A. maksymalnej liczby dni ważności konta

B. minimalnej liczby minut, przez które użytkownik może być zalogowany

C. minimalnej liczby znaków w hasłach użytkowników

D. maksymalnej liczby dni między zmianami haseł użytkowników

Administracja i eksploatacja …

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

A. antymalware.

B. antyspam.

C. antyspyware.

D. adblok.

Administracja i eksploatacja …

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

A. uprawnienia do odczytu oraz zapisu

B. tylko prawo do zapisu

C. pełne uprawnienia dostępu

D. jedynie prawo do odczytu

Administracja i eksploatacja …

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

A. wyłączenie rozgłaszania SSID

B. dezaktywacja szyfrowania

C. zmiana standardu szyfrowania z WPA na WEP

D. zmiana częstotliwości nadawania sygnału

Administracja i eksploatacja …

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

A. przechwytywania pakietów sieciowych

B. przeciążenia aplikacji serwującej określone dane

C. zmiany pakietów przesyłanych przez sieć

D. zbierania danych o atakowanej sieci

Administracja i eksploatacja …

Na załączonym zdjęciu znajduje się

A. opaska uciskowa

B. bezprzewodowy transmiter klawiatury

C. opaska antystatyczna

D. opaska do mocowania przewodów komputerowych

Administracja i eksploatacja …

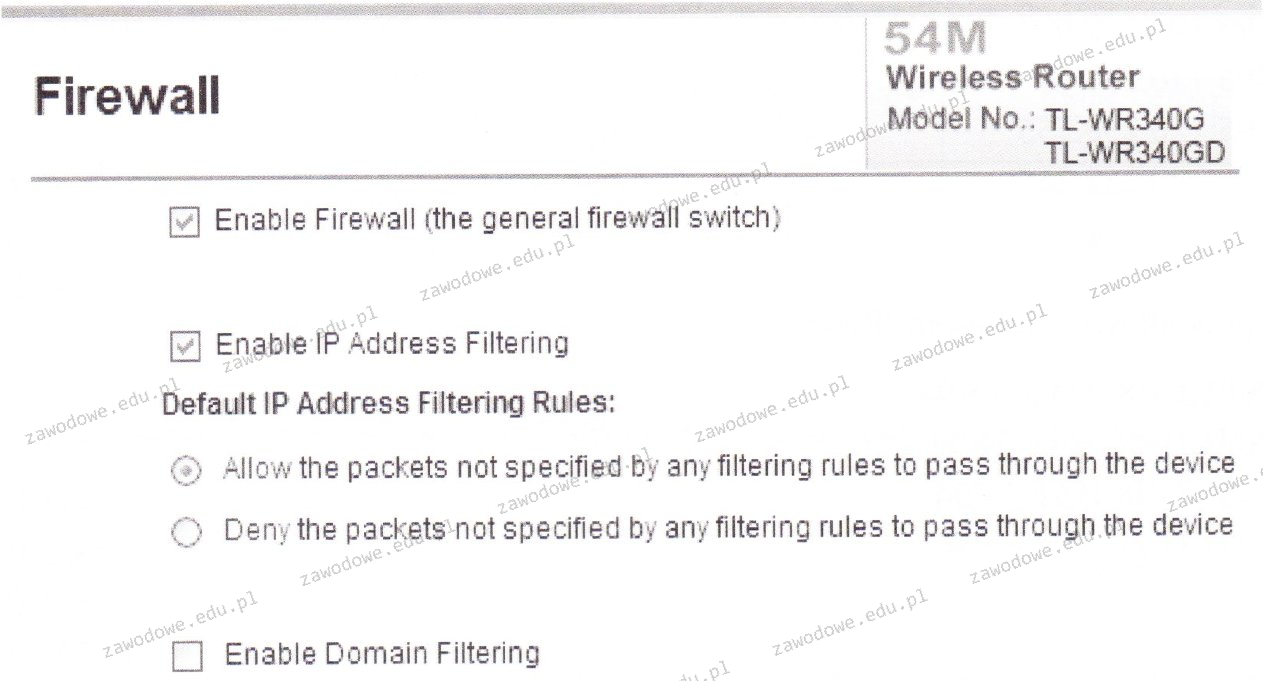

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

A. Zapora jest nieaktywna, filtrowanie adresów IP oraz domen jest wyłączone, reguła filtrowania adresów IP ustawiona na opcję "zezwalaj pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen aktywne

B. Zapora jest aktywna, wyłączone jest filtrowanie adresów IP, reguła filtrowania adresów IP ustawiona na opcję "odmów pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen aktywne

C. Zapora jest aktywna, włączone jest filtrowanie adresów IP, reguła filtrowania adresów IP ustawiona na opcję "odmów pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen wyłączone

D. Zapora jest aktywna, włączone jest filtrowanie adresów IP, reguła filtrowania adresów IP ustawiona na opcję "zezwalaj pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen jest wyłączone

Administracja i eksploatacja …

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

A. konsolidację danych na dyskach

B. kompresję dysku

C. kryptograficzną ochronę danych na dyskach

D. tworzenie kopii dysku

Administracja i eksploatacja …

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

A. systematycznych kopii zapasowych danych

B. defragmentacji dysku

C. czyszczenia wnętrza jednostki centralnej z kurzu

D. systematycznego sprawdzania dysku programem antywirusowym

Administracja i eksploatacja …

Aby zapobiec uszkodzeniu sprzętu w trakcie modernizacji laptopa polegającej na wymianie modułów pamięci RAM, należy

A. wywietrzyć pomieszczenie oraz założyć okulary z powłoką antyrefleksyjną.

B. podłączyć laptop do UPS-a, a następnie rozmontować jego obudowę i przystąpić do instalacji.

C. rozłożyć i uziemić matę antystatyczną oraz założyć na nadgarstek opaskę antystatyczną.

D. przygotować pastę przewodzącą oraz nałożyć ją równomiernie na gniazda pamięci RAM.

Administracja i eksploatacja …

Jednym z programów ochronnych, które zabezpieczają system przed oprogramowaniem, które bez zgody użytkownika zbiera i przesyła jego dane osobowe, numery kart kredytowych, informacje o odwiedzanych stronach WWW, hasła oraz używane adresy e-mail, jest aplikacja

A. FakeFlashTest

B. Reboot Restore Rx

C. Spyboot Search & Destroy

D. HDTune

Administracja i eksploatacja …

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

A. dziadek-ojciec-syn

B. round-robin

C. uproszczony GFS

D. wieża Hanoi

Administracja i eksploatacja …

Osobom pracującym zdalnie, dostęp do serwera znajdującego się w prywatnej sieci za pośrednictwem publicznej infrastruktury, jaką jest Internet, umożliwia

A. Telnet

B. FTP

C. SSH

D. VPN

Administracja i eksploatacja …

Jakie polecenie używa się do tworzenia kopii danych na pamięci USB w systemie Linux?

A. su

B. cp

C. rm

D. mv

Administracja i eksploatacja …

Jakie porty powinny być odblokowane w ustawieniach firewalla na komputerze, na którym działa usługa serwera WWW?

A. 80 i 1024

B. 20 i 21

C. 80 i 443

D. 20 i 1024

Administracja i eksploatacja …

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

A. 20 i 21

B. 53 i 137

C. 80 i 443

D. 25 i 110

Administracja i eksploatacja …

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

A. promieniowania niejonizującego

B. możliwego urazu mechanicznego

C. porażenia prądem elektrycznym

D. możliwości zagrożenia radiacyjnego

Administracja i eksploatacja …

Który z protokołów umożliwia szyfrowane połączenia?

A. TELNET

B. SSH

C. DHCP

D. DNS

Administracja i eksploatacja …

Który z podanych adresów IP jest adresem publicznym?

A. 192.168.168.16

B. 10.99.15.16

C. 172.168.0.16

D. 172.18.0.16

INF.02 Pytanie 119

Administracja i eksploatacja …

Skaner antywirusowy zidentyfikował niechciane oprogramowanie. Z opisu wynika, że jest to dialer, który pozostawiony w systemie

A. zainfekuje załączniki wiadomości email

B. zaatakuje sektor rozruchowy dysku

C. uzyska pełną kontrolę nad komputerem

D. połączy się z płatnymi numerami telefonicznymi przy użyciu modemu

Administracja i eksploatacja …

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

A. konta użytkowników w Ustawieniach

B. zasady blokady kont w politykach grup

C. zasady haseł w lokalnych zasadach zabezpieczeń

D. właściwości konta użytkownika w zarządzaniu systemem