Filtrowanie pytań

Administracja i eksploatacja …

A. Eksportuj

B. Załaduj gałąź rejestru

C. Skopiuj nazwę klucza

D. Importuj

Administracja i eksploatacja …

Postcardware to typ

A. usługi poczty elektronicznej

B. wirusa komputerowego

C. karty sieciowej

D. licencji oprogramowania

Administracja i eksploatacja …

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT

iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPTA. HTTPS, IMAP

B. HTTP, SMPT

C. POP3, TFTP

D. FTP, SSH

Administracja i eksploatacja …

Uzyskanie przechowywania kopii często odwiedzanych witryn oraz zwiększenia bezpieczeństwa przez odfiltrowanie konkretnych treści w sieci Internet można osiągnąć dzięki

A. zainstalowaniu oprogramowania antywirusowego oraz aktualnej bazy wirusów

B. konfiguracji serwera pośredniczącego proxy

C. automatycznemu zablokowaniu plików cookies

D. użytkowaniu systemu z uprawnieniami administratora

Administracja i eksploatacja …

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

A. blokady okienek pop-up

B. zapory ogniowej

C. programu antywirusowego

D. filtru antyspamowego

Administracja i eksploatacja …

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

A. posiadać konto użytkownika bez uprawnień administracyjnych na tym serwerze

B. zalogować się do domeny serwera oraz dysponować odpowiednimi uprawnieniami do plików znajdujących się na serwerze

C. połączyć komputer z tym samym przełącznikiem, do którego podłączony jest serwer

D. należeć do grupy administratorzy na tym serwerze

Administracja i eksploatacja …

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

A. przywrócenie funkcjonowania systemu przy użyciu jego kopii zapasowej

B. naprawę uszkodzonych plików startowych

C. naprawę systemu za pomocą punktów przywracania

D. uruchomienie systemu w specjalnym trybie naprawy

Administracja i eksploatacja …

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

A. Microsoft Free Antywirus

B. Windows Defender

C. Windows Antywirus

D. Microsoft Security Essentials

INF.02 Pytanie 169

Administracja i eksploatacja …

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

A. konfiguracji serwera pośredniczącego proxy

B. automatycznemu wyłączaniu plików cookies

C. zainstalowaniu oprogramowania antywirusowego i aktualizacji bazy wirusów

D. używaniu systemu z uprawnieniami administratora

Administracja i eksploatacja …

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

A. repeater

B. gateway

C. firewall

D. bridge

INF.02 Pytanie 171

Administracja i eksploatacja …

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

A. zainstalować narzędzie diagnostyczne

B. przeprowadzić defragmentację dysku

C. wykonać test S.M.A.R.T. tego dysku

D. uchronić dysk przed zapisaniem nowych danych

Administracja i eksploatacja …

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

A. protokołu SSH

B. serwera DHCP

C. menedżera połączeń

D. zapory sieciowej

Administracja i eksploatacja …

Który z protokołów umożliwia szyfrowanie połączenia?

A. SSH

B. TELNET

C. DNS

D. DHCP

Administracja i eksploatacja …

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

A. zbieranie danych o atakowanej sieci

B. zmianę pakietów wysyłanych przez sieć

C. przeciążenie aplikacji obsługującej konkretne dane

D. przechwytywanie pakietów w sieci

Administracja i eksploatacja …

Który z podanych adresów należy do kategorii publicznych?

A. 10.0.0.1

B. 11.0.0.1

C. 172.31.0.1

D. 192.168.255.1

Administracja i eksploatacja …

Jednym z zaleceń w zakresie ochrony przed wirusami jest przeprowadzanie skanowania całego systemu. W związku z tym należy skanować komputer

A. tylko po zaktualizowaniu baz danych oprogramowania antywirusowego

B. jedynie w sytuacji, gdy w systemie nie działa monitor antywirusowy

C. regularnie, na przykład co siedem dni

D. wyłącznie w przypadkach, gdy istnieje podejrzenie infekcji wirusem

Administracja i eksploatacja …

Jakie zadanie pełni router?

A. ochrona sieci przed atakami zewnętrznymi i wewnętrznymi

B. konwersja nazw na adresy IP

C. przekazywanie pakietów TCP/IP z sieci źródłowej do docelowej

D. eliminacja kolizji

Administracja i eksploatacja …

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

A. zabezpieczeń

B. aplikacji

C. Setup

D. System

Administracja i eksploatacja …

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

A. ustawić atrybut ukryty dla wszystkich ważnych plików

B. wdrożyć szyfrowanie partycji

C. przygotować punkt przywracania systemu

D. chronić konta silnym hasłem

Administracja i eksploatacja …

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

A. copy f:\est c:\est /E

B. xcopy c:\est f:\est /E

C. copy c:\est f:\est /E

D. xcopy f:\est c:\est /E

Administracja i eksploatacja …

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

A. możliwym urazem mechanicznym

B. możliwym zagrożeniem radiacyjnym

C. porażeniem prądem elektrycznym

D. promieniowaniem niejonizującym

Administracja i eksploatacja …

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

A. NTFS

B. WEP

C. WPA2

D. WPA

Administracja i eksploatacja …

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

A. funkcji zapamiętywania haseł

B. bloku wyskakujących okienek

C. bloku uruchamiania skryptów

D. powiadamiania o wygasłych certyfikatach

Administracja i eksploatacja …

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

A. 255.255.255.192

B. 255.255.255.224

C. 255.255.255.248

D. 255.255.255.240

Administracja i eksploatacja …

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

A. wirusy

B. rootkity

C. robaki

D. trojany

INF.02 Pytanie 186

Administracja i eksploatacja …

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

A. ustawić atrybut ukryty dla wszystkich istotnych plików

B. wdrożyć szyfrowanie partycji

C. ochronić konta za pomocą hasła

D. przygotować punkt przywracania systemu

Administracja i eksploatacja …

AES (ang. Advanced Encryption Standard) to?

A. nie można go zaimplementować sprzętowo

B. wykorzystuje symetryczny algorytm szyfrujący

C. nie może być używany do szyfrowania plików

D. jest poprzednikiem DES (ang. Data Encryption Standard)

Administracja i eksploatacja …

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

A. Ustawiona data wygaśnięcia konta Test

B. Ustawiony czas aktywacji konta Test

C. Wymuszenie zmiany hasła na koncie Test w wskazanym terminie

D. Sprawdzona data ostatniego logowania do konta Test

Administracja i eksploatacja …

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

A. przełącznik

B. ruter

C. urządzenie typu NetProtector

D. sprzętową zaporę sieciową

Administracja i eksploatacja …

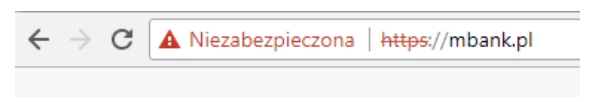

Zidentyfikuj powód pojawienia się komunikatu, który został pokazany na ilustracji

A. Problem z weryfikacją certyfikatu bezpieczeństwa

B. Brak zainstalowanego oprogramowania antywirusowego

C. Niewłaściwy program do przeglądania

D. Wyłączona zapora sieciowa

Administracja i eksploatacja …

Jakie zadanie pełni router?

A. ochrona sieci przed atakami z zewnątrz oraz z wewnątrz

B. eliminacja kolizji

C. przesyłanie pakietów TCP/IP z sieci źródłowej do sieci docelowej

D. przekładanie nazw na adresy IP

INF.02 Pytanie 192

Administracja i eksploatacja …

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

A. CrystalDiskInfo

B. Diskpart

C. Norton Ghost

D. Gparted

Administracja i eksploatacja …

Protokół, który pozwala na bezpieczną, zdalną obsługę serwera, to

A. TELNET

B. SMTP

C. POP3

D. SSH

Administracja i eksploatacja …

Narzędzie, które chroni przed nieautoryzowanym dostępem do sieci lokalnej, to

A. zapora sieciowa

B. analityk sieci

C. analizator pakietów

D. oprogramowanie antywirusowe

Administracja i eksploatacja …

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

A. Mechaniczne zniszczenie dysku

B. Utworzona macierz RAID 5

C. Wyzerowanie partycji dysku

D. Uszkodzenie talerzy dysku

Administracja i eksploatacja …

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

A. Phishing

B. DDoS

C. Flood ping

D. Spoofing

Administracja i eksploatacja …

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

A. Jest częścią oprogramowania większości ruterów

B. Jest zainstalowana na każdym przełączniku

C. Jest składnikiem systemu operacyjnego Windows

D. Jest narzędziem chroniącym sieć przed włamaniami

Administracja i eksploatacja …

W metodzie archiwizacji danych nazwanej Dziadek – Ojciec – Syn na poziomie Dziadek przeprowadza się kopię danych na koniec

A. dnia

B. miesiąca

C. roku

D. tygodnia

Administracja i eksploatacja …

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

A. filtru antyspamowego

B. zapory ogniowej

C. programu antywirusowego

D. bloku okienek pop-up

Administracja i eksploatacja …

Składnikiem systemu Windows 10, który zapewnia ochronę użytkownikom przed zagrożeniami ze strony złośliwego oprogramowania, jest program

A. Microsoft Security Essentials

B. Windows PowerShell

C. Windows Defender

D. Microsoft Hyper-V