Filtrowanie pytań

Administracja i eksploatacja …

A. pokazywanie listy aktualnych procesów

B. archiwizowanie plików

C. administrowanie pakietami

D. ustawianie karty sieciowej

INF.02 Pytanie 122

Administracja i eksploatacja …

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

A. wykonywanie niepożądanych działań poza kontrolą użytkownika

B. optymalizację działania systemu operacyjnego

C. wspomaganie działania użytkownika

D. ochronę systemu operacyjnego przed działaniem wirusów

Administracja i eksploatacja …

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

A. to niemożliwe, dane są trwale utracone wraz z kontem

B. to możliwe za pośrednictwem konta z uprawnieniami administratorskimi

C. to niemożliwe, gdyż zabezpieczenia systemowe uniemożliwiają dostęp do danych

D. to osiągalne tylko przy pomocy oprogramowania typu recovery

Administracja i eksploatacja …

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

A. zmiana hasła aktualnego użytkownika na test

B. automatyczne zablokowanie konta użytkownika test po pięciokrotnym błędnym wprowadzeniu hasła

C. wymuszenie konieczności tworzenia haseł o minimalnej długości pięciu znaków

D. ustawienie możliwości zmiany hasła po upływie jednego dnia

Administracja i eksploatacja …

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

A. blokady portu 80

B. programu antywirusowego

C. serwera Proxy

D. zapory sieciowej

Administracja i eksploatacja …

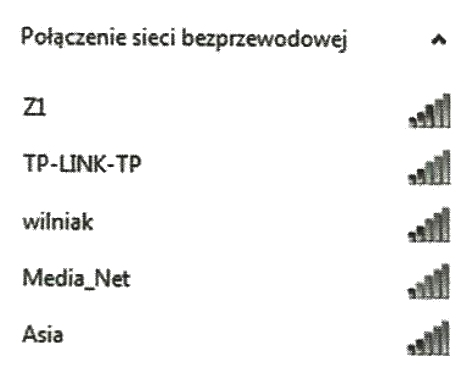

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

A. SSID sieci

B. adres MAC

C. klucz zabezpieczeń

D. rodzaj zabezpieczeń

Administracja i eksploatacja …

Jakie urządzenie zapewnia zabezpieczenie przed różnorodnymi atakami z sieci i może również realizować dodatkowe funkcje, takie jak szyfrowanie danych przesyłanych lub automatyczne informowanie administratora o włamaniu?

A. punkt dostępowy

B. firewall sprzętowy

C. regenerator

D. koncentrator

Administracja i eksploatacja …

W systemie Windows przypadkowo usunięto konto użytkownika, ale katalog domowy pozostał. Czy możliwe jest odzyskanie niezaszyfrowanych danych z katalogu domowego tego użytkownika?

A. tak, ale jedynie przy pomocy programu typu recovery

B. nie, ponieważ systemowe zabezpieczenia uniemożliwiają dostęp do danych

C. nie, dane są definitywnie utracone wraz z kontem

D. tak, za pomocą konta o uprawnieniach administratorskich

Administracja i eksploatacja …

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

A. administrowania drukarkami

B. modyfikacji uprawnień do drukowania

C. uprawnień specjalnych

D. manipulacji dokumentami

Administracja i eksploatacja …

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

A. Nagrywarkę DVD

B. Streamer

C. Macierz RAID1

D. Nagrywarkę CD

Administracja i eksploatacja …

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

A. RARP

B. NAT

C. SNMP

D. ARP

Administracja i eksploatacja …

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

A. protokół SSH

B. zapory sieciowej

C. narzędzie do zarządzania połączeniami

D. serwer DHCP

Administracja i eksploatacja …

Jakie rozwiązanie należy wdrożyć i prawidłowo ustawić, aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu?

A. zapora ogniowa

B. skaner antywirusowy

C. bezpieczna przeglądarka stron WWW

D. oprogramowanie antyspamowe

Administracja i eksploatacja …

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

A. Porównującą

B. Przyrostową

C. Różnicową

D. Pełną

Administracja i eksploatacja …

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

A. p2p

B. sniffer

C. IRC

D. recovery

Administracja i eksploatacja …

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie

A. WEP

B. WPA2

C. ROT13

D. WPA

Administracja i eksploatacja …

Jaką funkcję pełni serwer ISA w systemie Windows?

A. Służy jako system wymiany plików

B. Rozwiązuje nazwy domen

C. Jest serwerem stron WWW

D. Pełni funkcję firewalla

Administracja i eksploatacja …

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

A. zabezpieczeń

B. programów

C. instalacji

D. systemu

Administracja i eksploatacja …

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

A. DNS snooping

B. DDoS (Distributed Denial of Service)

C. Mail Bombing

D. Flooding

Administracja i eksploatacja …

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

A. SPX/IPX

B. PPP

C. UDP

D. SSH

Administracja i eksploatacja …

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?

A. TFTP

B. telnet

C. SSH

D. POP3

Administracja i eksploatacja …

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

A. adres został przetłumaczony przez translację NAT

B. serwer DHCP zmienił nasz adres w czasie przesyłania żądania

C. inny komputer podszył się pod adres naszego urządzenia

D. serwer WWW dostrzega inny komputer w sieci

Administracja i eksploatacja …

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

A. Windows Backup

B. Device Manager

C. Disk Cleanup

D. Task Manager

Administracja i eksploatacja …

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

A. Windows SmartScreen

B. Windows Update

C. zaporze systemu Windows

D. Windows Ink

Administracja i eksploatacja …

Funkcja System Image Recovery dostępna w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

A. naprawę uszkodzonych plików rozruchowych

B. przywrócenie działania systemu z jego kopii zapasowej

C. naprawę działania systemu przy użyciu punktów przywracania

D. uruchomienie systemu w trybie diagnostycznym

Administracja i eksploatacja …

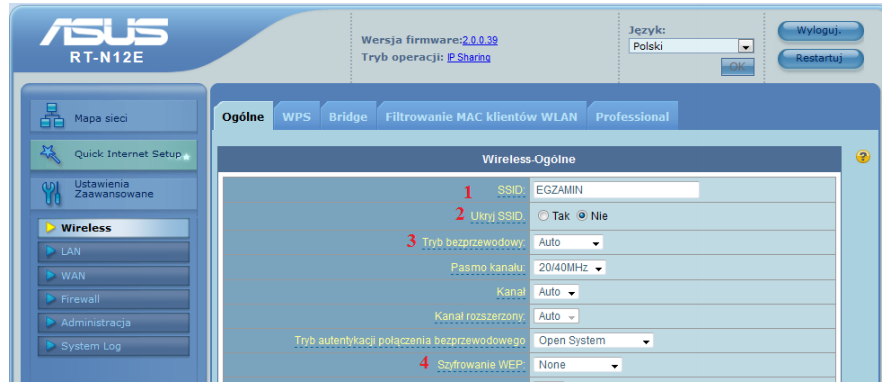

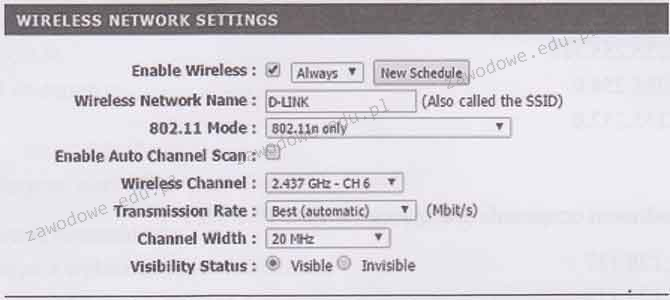

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

A. 1

B. 3

C. 2

D. 4

INF.02 Pytanie 147

Administracja i eksploatacja …

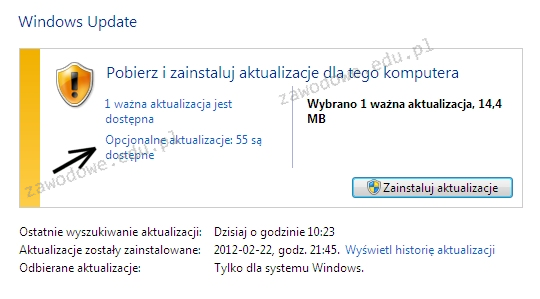

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

A. dotyczące krytycznych luk w zabezpieczeniach

B. eliminujące krytyczną usterkę, niezwiązaną z bezpieczeństwem

C. związane ze sterownikami lub nowym oprogramowaniem od Microsoftu

D. prowadzące do uaktualnienia Windows 8.1 do wersji Windows 10

Administracja i eksploatacja …

Użytkownicy dysków SSD powinni unikać wykonywania następujących działań konserwacyjnych

A. Defragmentacji dysku

B. Regularnego sprawdzania dysku przy użyciu programu antywirusowego

C. Regularnego tworzenia kopii zapasowych danych

D. Usuwania kurzu z wnętrza jednostki centralnej

INF.02 Pytanie 149

Administracja i eksploatacja …

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

A. użyć kombinacji klawiszy Shift+Insert

B. odzyskać je z systemowego kosza

C. odzyskać je z folderu plików tymczasowych

D. skorzystać z oprogramowania do odzyskiwania danych

Administracja i eksploatacja …

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny wyłącznie za archiwizację danych przechowywanych na serwerowym dysku?

A. Użytkownicy domeny

B. Użytkownicy zaawansowani

C. Użytkownicy pulpitu zdalnego

D. Operatorzy kopii zapasowych

INF.02 Pytanie 151

Administracja i eksploatacja …

Do czego służy program CHKDSK?

A. defragmentacji dysku

B. odbudowy logicznej struktury dysku

C. odbudowy fizycznej struktury dysku

D. zmiany systemu plików

INF.02 Pytanie 152

Administracja i eksploatacja …

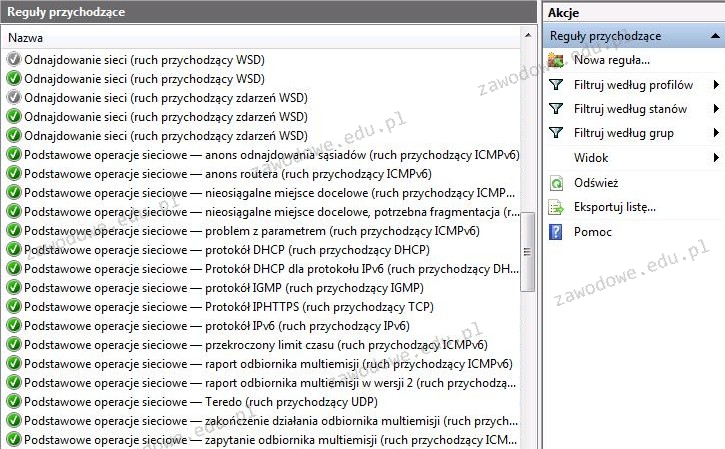

Zrzut ekranu ilustruje aplikację

A. typu firewall

B. typu recovery

C. antyspamowy

D. antywirusowy

Administracja i eksploatacja …

Atak typu hijacking na serwer internetowy charakteryzuje się

A. przeciążeniem aplikacji, która udostępnia konkretne dane

B. łamaniem zabezpieczeń, które chronią przed nieautoryzowanym dostępem do programów

C. przejęciem kontroli nad połączeniem pomiędzy komputerami, które się komunikują

D. zbieraniem danych na temat atakowanej sieci oraz poszukiwaniem jej słabości

Administracja i eksploatacja …

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

A. 90 i 443

B. 80 i 434

C. 90 i 434

D. 80 i 443

Administracja i eksploatacja …

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

A. Transmission Rate

B. Wireless Network Name

C. Wireless Channel

D. Channel Width

Administracja i eksploatacja …

Który protokół odpowiada za bezpieczne przesyłanie danych w sieciach komputerowych?

A. HTTP

B. HTTPS

C. FTP

D. SMTP

Administracja i eksploatacja …

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

A. skanowanie sieci

B. nasłuchiwanie

C. ICMP echo

D. spoofing

Administracja i eksploatacja …

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

A. VLAN

B. VPN

C. PAN

D. WLAN

INF.02 Pytanie 159

Administracja i eksploatacja …

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

A. Windows Azure

B. Windows Defender

C. Windows Home Server

D. Windows Embedded

Administracja i eksploatacja …

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

A. Operatorzy kopii zapasowych

B. Użytkownicy zdalnego dostępu

C. Użytkownicy z restrykcjami

D. Operatorzy ustawień sieciowych