Filtrowanie pytań

INF.02 Pytanie 1

Administracja i eksploatacja …

A. po zainstalowaniu aplikacji pobranych z Internetu

B. w trakcie instalacji systemu operacyjnego

C. przed instalacją systemu operacyjnego

D. zaraz po zainstalowaniu systemu operacyjnego

Administracja i eksploatacja …

Dysk zewnętrzny 3,5" o pojemności 5 TB, używany do archiwizacji lub wykonywania kopii zapasowych, wyposażony jest w obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów powinien być użyty do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

A. USB 3.1 gen 2

B. eSATA 6G

C. FireWire80

D. WiFi 802.11n

Administracja i eksploatacja …

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

A. dekompresja

B. prekompresja

C. archiwizacja

D. pakowanie danych

Administracja i eksploatacja …

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

A. FTPS (File Transfer Protocol Secure)

B. HTTPS (Hypertext Transfer Protocol Secure)

C. HTTP (Hypertext Transfer Protocol)

D. SFTP (SSH File Transfer Protocol)

INF.02 Pytanie 5

Administracja i eksploatacja …

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?

A. Zamknięcie systemu

B. Aktualizacja systemu

C. Wykonanie kopii zapasowej systemu

D. Restart systemu

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

A. powiadamiania o nieaktualnych certyfikatach

B. funkcji zapamiętywania haseł

C. blokowania okienek typu popup

D. monitów o uruchamianiu skryptów

Administracja i eksploatacja …

Czym jest kopia różnicowa?

A. kopiowaniem jedynie tej części plików, która została dodana od momentu stworzenia ostatniej kopii pełnej

B. kopiowaniem jedynie tych plików, które zostały stworzone lub zmodyfikowane od momentu wykonania ostatniej kopii pełnej

C. kopiowaniem tylko plików, które powstały od ostatniej kopii pełnej

D. kopiowaniem wyłącznie plików, które zostały zmienione od utworzenia ostatniej kopii pełnej

Administracja i eksploatacja …

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

A. ustawień.

B. systemu.

C. zabezpieczeń.

D. aplikacji i usług.

Administracja i eksploatacja …

Program wirusowy, którego zasadniczym zamiarem jest samoistne rozprzestrzenianie się w sieci komputerowej, to:

A. backdoor

B. robak

C. keylogger

D. trojan

Administracja i eksploatacja …

Aby zminimalizować główne zagrożenia dotyczące bezpieczeństwa podczas pracy na komputerze podłączonym do sieci Internet, najpierw należy

A. ustawić komputer z dala od źródeł ciepła, nie zgniatać kabli zasilających komputera i urządzeń peryferyjnych

B. zainstalować program antywirusowy, zaktualizować bazy danych wirusów, uruchomić zaporę sieciową i przeprowadzić aktualizację systemu

C. zmierzyć temperaturę komponentów, podłączyć komputer do zasilacza UPS oraz unikać wchodzenia na podejrzane strony internetowe

D. wyczyścić wnętrze obudowy komputera, nie spożywać posiłków ani napojów w pobliżu komputera oraz nie dzielić się swoim hasłem z innymi użytkownikami

Administracja i eksploatacja …

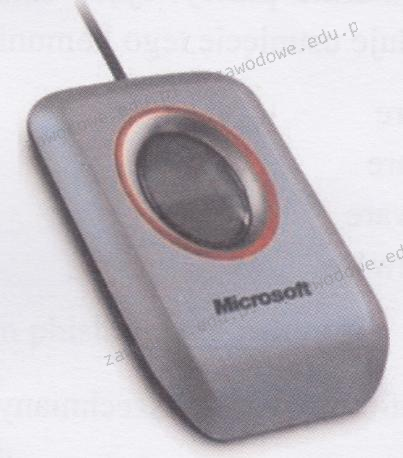

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

A. brzmienie głosu

B. rysunek twarzy

C. kształt dłoni

D. linie papilarne

Administracja i eksploatacja …

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

A. Rozwiązuje nazwy domenowe

B. Stanowi system wymiany plików

C. Jest serwerem stron internetowych

D. Pełni funkcję firewalla

Administracja i eksploatacja …

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

A. odzież poliestrową

B. matę i opaskę antystatyczną

C. rękawice gumowe

D. okulary ochronne

INF.02 Pytanie 14

Administracja i eksploatacja …

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

A. Norton Ghost

B. Clonezilla

C. Acronis True Image

D. FileCleaner

Administracja i eksploatacja …

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

A. wykonać kopię zapasową istotnych dokumentów

B. wykonać kopię zapasową rejestru

C. uruchomić system w trybie awaryjnym

D. sprawdzić, czy komputer jest wolny od wirusów

Administracja i eksploatacja …

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

A. SSID

B. Filter IDENT

C. UPnP AV

D. Wide Channel

Administracja i eksploatacja …

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

A. release

B. reboot

C. renew

D. recover

Administracja i eksploatacja …

Aby zapewnić użytkownikom Active Directory możliwość logowania i korzystania z zasobów tej usługi w sytuacji awarii kontrolera domeny, trzeba

A. podarować wszystkim użytkownikom kontakt do Help Desk

B. zainstalować dodatkowy kontroler domeny

C. skopiować wszystkie zasoby sieciowe na każdy komputer w domenie

D. włączyć wszystkich użytkowników do grupy administratorzy

Administracja i eksploatacja …

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

A. Udostępnić grupie Wszyscy cały dysk C: i ustawić limit równoczesnych połączeń na 3

B. Udostępnić grupie Wszyscy folder C:\instrukcje z ograniczeniem do 3 równoczesnych połączeń

C. Udostępnić grupie Serwisanci folder c:\instrukcje i nie wprowadzać ograniczeń na liczbę połączeń równoczesnych

D. Udostępnić grupie Serwisanci dysk C: bez ograniczeń dotyczących liczby połączeń równoczesnych

Administracja i eksploatacja …

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

A. utworzyć kopię zapasową ważnych plików

B. zweryfikować, czy na komputerze nie ma wirusów

C. sprawdzić obecność błędów na dysku

D. wyeksportować klucze rejestru do pliku

Administracja i eksploatacja …

Użytkownik systemu Windows może korzystając z programu Cipher

A. wykonać przyrostową kopię zapasową plików systemowych

B. ochronić dane poprzez szyfrowanie plików

C. usunąć konto użytkownika wraz z jego profilem i dokumentami

D. zeskanować system w celu wykrycia malware

Administracja i eksploatacja …

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

A. gdy jest zapisywany na dysku

B. gdy inny użytkownik próbuje go odczytać

C. kiedy jest wysyłany pocztą e-mail

D. gdy jest kopiowany przez sieć

Administracja i eksploatacja …

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

A. w pociągu

B. w biurze

C. w mieszkaniu

D. w samolocie

Administracja i eksploatacja …

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

A. Różnicowa

B. Przyrostowa

C. Normalna

D. Całościowa

Administracja i eksploatacja …

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

A. Wyrzucone do kontenerów na odpady komunalne

B. Przekazane do punktu skupującego złom

C. Wyrzucone do pojemników z tym oznaczeniem

D. Przekazane do miejsca odbioru zużytej elektroniki

INF.02 Pytanie 26

Administracja i eksploatacja …

Aby skutecznie zabezpieczyć system operacyjny przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego konieczne jest

A. niedostarczanie swojego hasła dostępowego oraz wykonywanie defragmentacji dysków twardych

B. zainstalowanie dodatkowego programu antywirusowego dla zwiększenia bezpieczeństwa

C. wykupienie licencji na oprogramowanie antywirusowe i korzystanie z programu chkdsk

D. aktualizowanie oprogramowania i baz wirusów oraz regularne skanowanie systemu

Administracja i eksploatacja …

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

A. DOS

B. MS Windows 2000/NT/XP

C. MS Windows 9x

D. Linux

INF.02 Pytanie 28

Administracja i eksploatacja …

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

A. uruchomienie specjalnego programu do wykrywania rootkitów z zewnętrznego nośnika (np. LiveCD)

B. usunięcie podejrzanych procesów z Menedżera zadań

C. zainstalowanie najskuteczniejszego oprogramowania antywirusowego i uruchomienie go w trybie monitorowania - z biegiem czasu wirus zostanie automatycznie wykryty

D. ponowne zainstalowanie systemu operacyjnego

Administracja i eksploatacja …

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

A. Różnicowa

B. Całkowita

C. Zwykła

D. Przyrostowa

Administracja i eksploatacja …

W jaki sposób skonfigurować zaporę Windows, aby spełniała zasady bezpieczeństwa i umożliwiała użycie polecenia ping do weryfikacji komunikacji z innymi urządzeniami w sieci?

A. Ustawić reguły dla protokołu IGMP

B. Ustawić reguły dla protokołu TCP

C. Ustawić reguły dla protokołu IP

D. Ustawić reguły dla protokołu ICMP

INF.02 Pytanie 31

Administracja i eksploatacja …

Wirus komputerowy to aplikacja, która

A. uruchamia się, gdy użytkownik zainfekowanego systemu otworzy jakiś program

B. posiada zdolność do samodzielnego replikowania się

C. wymaga programu nosiciela

D. aktywizuje się, gdy nadejdzie odpowiedni moment

Administracja i eksploatacja …

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

A. konta Microsoft

B. konta Yahoo

C. konta Google

D. dowolnego konta pocztowego z portalu Onet

Administracja i eksploatacja …

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

A. WPA

B. WEP

C. Autoryzacja

D. WPA2

Administracja i eksploatacja …

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

A. poprzez wymianę silnika SM

B. za pomocą polecenia fixmbr

C. dzięki wymianie płytki z elektroniką dysku na inną z tego samego modelu

D. przy użyciu programu do odzyskiwania danych, na przykład TestDisk

Administracja i eksploatacja …

Lokalny komputer posiada adres 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która rozpoznaje adresy w sieci, wyświetla się informacja, że jego adres to 195.182.130.24. Co to oznacza?

A. serwer DHCP zmienił adres podczas przesyłania żądania.

B. adres został przetłumaczony przez translację NAT.

C. serwer WWW dostrzega inny komputer w sieci.

D. inny komputer podszył się pod adres lokalnego komputera.

Administracja i eksploatacja …

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

A. aktualnie zalogowanego użytkownika

B. procedurach uruchamiających system operacyjny

C. sprzętu komputera dla wszystkich użytkowników systemu

D. wszystkich aktywnie ładowanych profili użytkowników systemu

Administracja i eksploatacja …

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

A. WinLocker

B. BitLocker

C. OneLocker

D. AppLocker

Administracja i eksploatacja …

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

A. protokół WPA

B. protokół WPA2

C. protokół SSH

D. protokół WEP

Administracja i eksploatacja …

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

A. DHCP

B. WWW

C. SQL

D. DNS

INF.02 Pytanie 40

Administracja i eksploatacja …

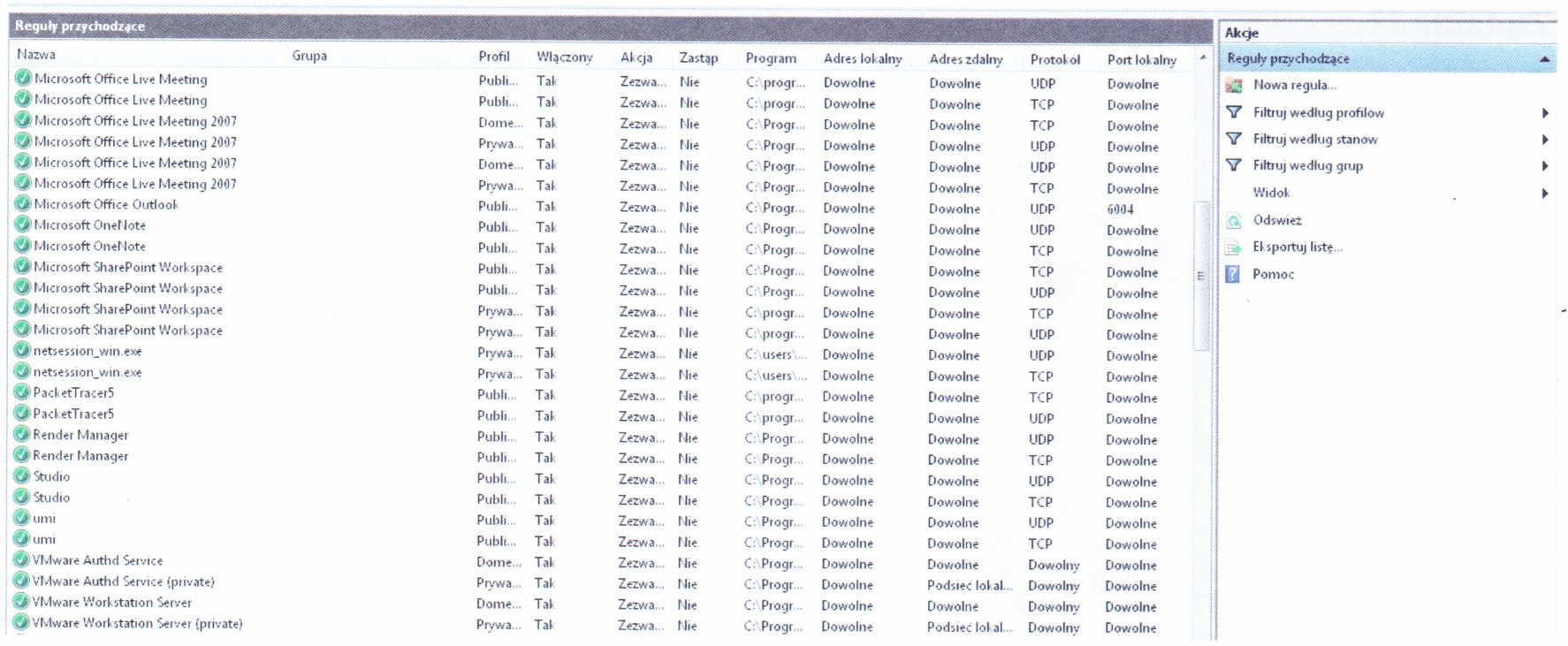

Pokazany zrzut ekranu dotyczy programu

A. recovery

B. firewall

C. antyspamowego

D. antywirusowego