Filtrowanie pytań

Administracja i eksploatacja …

A. Restart systemu

B. Ponowne zainstalowanie systemu operacyjnego

C. Uruchomienie systemu w trybie awaryjnym

D. Przeskanowanie programem antywirusowym z bootowalnego nośnika

INF.02 Pytanie 402

Administracja i eksploatacja …

Jakie jest zadanie programu Wireshark?

A. uniemożliwienie dostępu do komputera przez sieć

B. analiza wydajności komponentów komputera

C. ochrona komputera przed wirusami

D. obserwacja działań użytkowników sieci

INF.02 Pytanie 403

Administracja i eksploatacja …

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

A. Recuva

B. CPU-Z

C. RealVNC

D. NSlookup

Administracja i eksploatacja …

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

A. adres został przetłumaczony przez translację NAT

B. serwer WWW widzi inny komputer w sieci

C. inny komputer podszył się pod adres naszego komputera

D. serwer DHCP zmienił nasz adres w trakcie przesyłania żądania

INF.02 Pytanie 405

Administracja i eksploatacja …

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

A. zabezpieczać dane poprzez szyfrowanie plików

B. usunąć konto użytkownika wraz z jego profilem oraz plikami

C. przeszukać system w celu wykrycia malware

D. utworzyć przyrostową kopię zapasową plików systemowych

INF.02 Pytanie 406

Administracja i eksploatacja …

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

A. może stworzyć jedną kopię, jeśli jest to konieczne do korzystania z programu

B. nie ma możliwości wykonania żadnej kopii programu

C. może wykonać dowolną ilość kopii programu na swój użytek

D. może dystrybuować program

Administracja i eksploatacja …

Gdy chce się, aby jedynie wybrane urządzenia mogły uzyskiwać dostęp do sieci WiFi, należy w punkcie dostępowym

A. zmienić kod dostępu

B. skonfigurować filtrowanie adresów MAC

C. zmienić typ szyfrowania z WEP na WPA

D. zmienić częstotliwość radiową

Administracja i eksploatacja …

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

A. Zarządzanie dostępem do plików w sieci

B. Tłumaczenie nazw domenowych na adresy IP

C. Tworzenie kopii zapasowych danych w sieci

D. Szyfrowanie danych w sieci komputerowej

Administracja i eksploatacja …

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

A. Atak słownikowy

B. DDoS

C. Spoofing

D. Brute force

Administracja i eksploatacja …

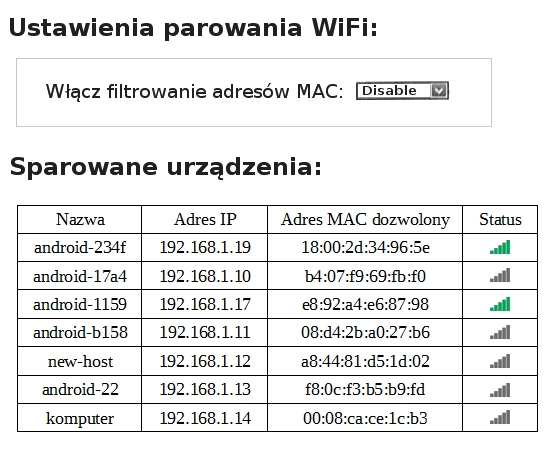

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

A. Filtrowanie adresów MAC jest wyłączone

B. Dostęp do sieci bezprzewodowej jest możliwy tylko dla siedmiu urządzeń

C. Urządzenia w sieci mają adresy klasy A

D. W tej chwili w sieci WiFi pracuje 7 urządzeń

Administracja i eksploatacja …

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

A. eSATA 6G

B. FireWire80

C. USB 3.1 gen 2

D. WiFi 802.11n

Administracja i eksploatacja …

Aby chronić konto użytkownika przed nieautoryzowanymi zmianami w systemie Windows 7, 8 lub 10, które wymagają uprawnień administratora, należy ustawić

A. UAC

B. JOBS

C. POPD

D. SUDO

Administracja i eksploatacja …

Adware to rodzaj oprogramowania

A. darmowego bez żadnych ograniczeń

B. płatnego w formie dobrowolnego wsparcia

C. darmowego z wplecionymi reklamami

D. płatnego po upływie ustalonego okresu próbnego

Administracja i eksploatacja …

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

A. PPTP

B. SSTP

C. L2TP

D. SNMP

INF.02 Pytanie 415

Administracja i eksploatacja …

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

A. Microsoft Word

B. Microsoft Security Essentials

C. AbiWord

D. Windows Defender

Administracja i eksploatacja …

Wykorzystane kasety od drukarek powinny być

A. wyrzucone do pojemnika z odpadami komunalnymi

B. przekazane do wydziału ochrony środowiska

C. wyrzucone do pojemnika na plastik

D. przekazane firmie zajmującej się utylizacją tego typu odpadów

INF.02 Pytanie 417

Administracja i eksploatacja …

Komputer jest połączony z siecią Internetową i nie posiada zainstalowanego oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie wchodząc w ustawienia systemowe?

A. uruchomienie programu chkdsk

B. skorzystanie ze skanera on-line

C. zainstalowanie skanera pamięci

D. aktywowanie zapory sieciowej

Administracja i eksploatacja …

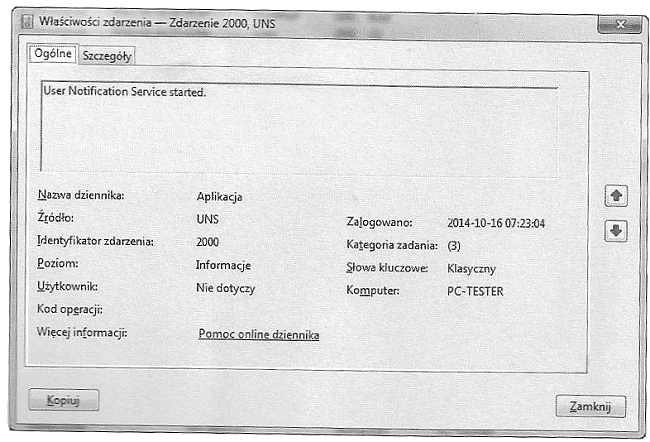

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

A. Ostrzeżenia

B. Błędy

C. Informacje

D. Inspekcja niepowodzeń

Administracja i eksploatacja …

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

A. HTTPS (Hypertext Transfer Protocol Secure)

B. SFTP (SSH File Transfer Protocol)

C. FTPS (File Transfer Protocol Secure)

D. HTTP (Hypertext Transfer Protocol)

Administracja i eksploatacja …

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

A. kształt dłoni

B. brzmienie głosu

C. rysowanie twarzy

D. linie papilarne

Administracja i eksploatacja …

Adware to program komputerowy

A. bezpłatny bez żadnych ograniczeń

B. bezpłatny z wbudowanymi reklamami

C. płatny po upływie określonego okresu próbnego

D. płatny na zasadzie dobrowolnych wpłat

Administracja i eksploatacja …

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

A. OTP

B. OPP

C. SCP

D. UVP

Administracja i eksploatacja …

Grupa, w której uprawnienia przypisane członkom mogą dotyczyć tylko tej samej domeny, co nadrzędna grupa lokalna domeny, to grupa

A. globalna

B. lokalna komputera

C. uniwersalna

D. lokalna domeny

Administracja i eksploatacja …

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

A. tunelowanie

B. mostkowanie

C. mapowanie

D. trasowanie

Administracja i eksploatacja …

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

A. 255.255.255.240

B. 255.255.255.192

C. 255.255.255.248

D. 255.255.255.224

Administracja i eksploatacja …

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

A. zmiana standardu zabezpieczeń z WPA na WEP

B. zatrzymanie rozgłaszania identyfikatora sieci

C. dezaktywacja szyfrowania

D. zmiana częstotliwości przesyłania sygnału

Administracja i eksploatacja …

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

A. spoofing

B. backscatter

C. phishing

D. spam

Administracja i eksploatacja …

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

A. konta Microsoft

B. konta Yahoo

C. konta Google

D. jakiegokolwiek konta pocztowego z portalu Onet

INF.02 Pytanie 429

Administracja i eksploatacja …

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

A. Windows Embedded

B. Windows Home Server

C. Windows Defender

D. Windows Azure

Administracja i eksploatacja …

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

A. logowanie

B. autoryzację

C. uwierzytelnianie

D. szyfrowanie

INF.02 Pytanie 431

Administracja i eksploatacja …

Programy CommView oraz WireShark są wykorzystywane do

A. oceny zasięgu sieci bezprzewodowych

B. badania pakietów przesyłanych w sieci

C. mierzenia poziomu tłumienia w torze transmisyjnym

D. ochrony przesyłania danych w sieciach

Administracja i eksploatacja …

Aby zapobiec uszkodzeniu sprzętu podczas modernizacji laptopa, która obejmuje wymianę modułów pamięci RAM, należy

A. przewietrzyć pomieszczenie oraz założyć okulary z powłoką antyrefleksyjną

B. podłączyć laptop do zasilania awaryjnego, a następnie rozkręcić jego obudowę i przejść do montażu

C. rozłożyć i uziemić matę antystatyczną oraz założyć na nadgarstek opaskę antystatyczną

D. przygotować pastę przewodzącą oraz równomiernie nałożyć ją na obudowę gniazd pamięci RAM

Administracja i eksploatacja …

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

A. Spoofing

B. Skanowanie sieci

C. Nasłuchiwanie

D. ICMP echo

Administracja i eksploatacja …

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

A. chmod 777

B. chmod 533

C. chmod 000

D. chmod 666

Administracja i eksploatacja …

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

A. aktualizować oprogramowania do obsługi poczty elektronicznej

B. stosować przestarzałych przeglądarek internetowych

C. wykorzystywać bankowości internetowej

D. posługiwać się stronami WWW korzystającymi z protokołu HTTPS