Filtrowanie pytań

Administracja i eksploatacja …

A. NC

B. NTSC

C. 2000/7/XP

D. Server

Administracja i eksploatacja …

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

A. 192.168.0.0 - 192.168.255.255

B. 172.16.0.0. - 172.31.255.255

C. 127.0.0.0 - 127.255.255.255

D. 10.0.0.0 - 10.255.255.255

Administracja i eksploatacja …

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

A. sprawdzić, czy nie występują błędy na dysku

B. przeanalizować, czy komputer jest wolny od wirusów

C. przygotować kopię zapasową istotnych dokumentów

D. wyeksportować klucze rejestru do pliku

Administracja i eksploatacja …

Tworzenie obrazu dysku ma na celu

A. zabezpieczenie systemu, aplikacji oraz danych przed poważną awarią komputera

B. przyspieszenie pracy z wybranymi plikami znajdującymi się na tym dysku

C. ochronę danych przed nieuprawnionym dostępem

D. ochronę aplikacji przed nieuprawnionymi użytkownikami

Administracja i eksploatacja …

Złośliwe oprogramowanie, które może umożliwić atak na zainfekowany komputer, np. poprzez otwarcie jednego z portów, to

A. wabbit

B. exploit

C. keylogger

D. trojan

Administracja i eksploatacja …

Jaki protokół umożliwia terminalowe połączenie zdalne z urządzeniami, zapewniając przy tym transfer danych w sposób zaszyfrowany?

A. SSH (Secure Shell)

B. Telnet

C. SSL (Secure Socket Layer)

D. Remote

Administracja i eksploatacja …

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

A. Obecnie w sieci WiFi działa 7 urządzeń

B. Dostęp do sieci bezprzewodowej jest ograniczony tylko do siedmiu urządzeń

C. Urządzenia w sieci posiadają adresy klasy A

D. Filtrowanie adresów MAC jest wyłączone

Administracja i eksploatacja …

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

A. Protokół SSL

B. Program antywirusowy

C. Program sniffer

D. Protokół HTTPS

Administracja i eksploatacja …

Co oznacza skrót RAID w kontekście pamięci masowej?

A. Random Access in Disk

B. Reliable Access of Integrated Devices

C. Rapid Allocation of Independent Data

D. Redundant Array of Independent Disks

Administracja i eksploatacja …

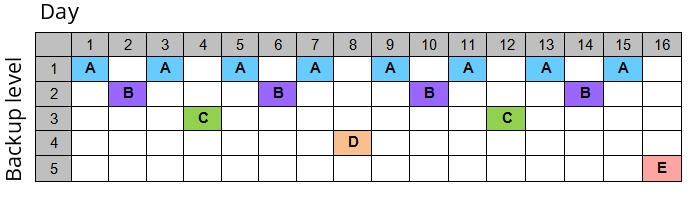

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

A. dziadek-ojciec-syn

B. wieża Hanoi

C. round-robin

D. uproszczony GFS

Administracja i eksploatacja …

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

A. zmiana standardowej nazwy sieci (SSID) na unikalną

B. włączenie szyfrowania z zastosowaniem klucza WEP

C. aktywacja filtrowania adresów MAC

D. zmiana nazwy loginu oraz hasła domyślnego konta administratora

Administracja i eksploatacja …

Co należy zrobić, aby chronić dane przesyłane w sieci przed działaniem sniffera?

A. Szyfrowanie danych w sieci

B. Skanowanie komputerów za pomocą programu antywirusowego

C. Zmiana hasła konta

D. Użycie antydialera

Administracja i eksploatacja …

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

A. DHCP

B. DNS

C. SQL

D. WWW

Administracja i eksploatacja …

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

A. Telnet

B. Internet Protocol

C. Secure Shell

D. Remote Desktop Protocol

Administracja i eksploatacja …

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

A. dysk zewnętrzny

B. drukarka atramentowa

C. serwer sieciowy

D. ploter

Administracja i eksploatacja …

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

A. programu narzędziowego

B. programu diagnostycznego

C. programu antywirusowego

D. programu szpiegowskiego

Administracja i eksploatacja …

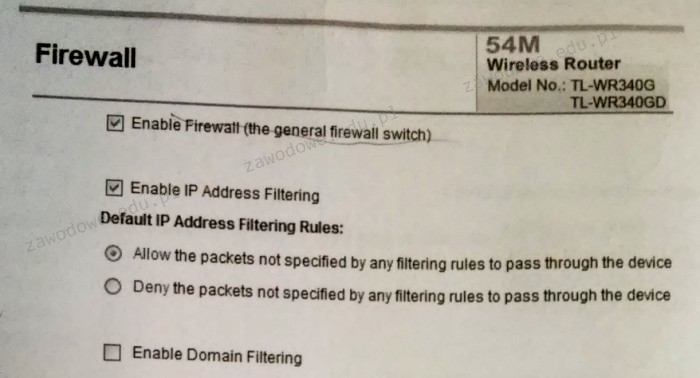

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

A. Zapora jest aktywna, filtrowanie adresów IP jest wyłączone, reguła filtrowania adresów IP jest ustawiona na opcję "odmów pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen włączone

B. Zapora jest aktywna, włączone jest filtrowanie adresów IP, reguła filtrowania adresów IP jest ustawiona na opcję "odmów pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen wyłączone

C. Zapora jest dezaktywowana, włączone jest filtrowanie domen oraz wyłączone filtrowanie adresów IP, reguła filtrowania adresów IP jest ustawiona na opcję "zezwalaj pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie"

D. Zapora jest aktywna, włączone jest filtrowanie adresów IP, reguła filtrowania adresów IP jest ustawiona na opcję "zezwalaj pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen wyłączone

Administracja i eksploatacja …

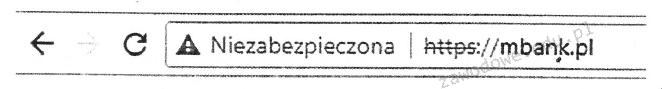

Zidentyfikuj powód pojawienia się komunikatu, który widoczny jest na ilustracji.

A. Nieodpowiednia przeglądarka

B. Brak zainstalowanego oprogramowania antywirusowego

C. Problem z weryfikacją certyfikatu bezpieczeństwa

D. Wyłączony Firewall

Administracja i eksploatacja …

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

A. smurf

B. spoofing

C. DoS

D. zero-day

Administracja i eksploatacja …

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

A. Nieprawidłowo skonfigurowane uprawnienia do zasobu

B. Wyłączona funkcjonalność FTP

C. Brak wymaganego zasobu

D. Dezaktywowane uwierzytelnianie anonimowe na serwerze

Administracja i eksploatacja …

Serwer DNS pełni rolę

A. który umożliwia przekształcenie nazw mnemonicznych (opisowych) na odpowiadające im adresy IP

B. zdalnego i szyfrowanego dostępu

C. dynamicznego przydzielania adresów IP

D. usług terminalowych

Administracja i eksploatacja …

Jakie miejsce nie jest zalecane do przechowywania kopii zapasowej danych z dysku twardego komputera?

A. Dysk zewnętrzny

B. Inna partycja dysku tego komputera

C. Płyta CD/DVD

D. Pamięć USB

Administracja i eksploatacja …

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

A. replace

B. rstrui

C. rootkey

D. reload

INF.02 Pytanie 384

Administracja i eksploatacja …

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

A. zaufany

B. kryptograficzny

C. cyfrowy

D. elektroniczny

Administracja i eksploatacja …

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

A. ma prawo do rozpowszechniania programu

B. może wykonać jedną kopię, jeśli jest to konieczne do korzystania z programu

C. nie ma możliwości wykonania jakiejkolwiek kopii programu

D. może stworzyć dowolną ilość kopii programu na własny użytek

Administracja i eksploatacja …

W ustawieniach haseł w systemie Windows Server aktywowano opcję, że hasło musi spełniać wymagania dotyczące złożoności. Z jakiej minimalnej liczby znaków musi składać się hasło użytkownika?

A. 12 znaków

B. 10 znaków

C. 6 znaków

D. 5 znaków

Administracja i eksploatacja …

Jaki protokół aplikacyjny w modelu TCP/IP pozwala klientowi na nawiązanie bezpiecznego połączenia z firmowym serwerem przez Internet, aby zyskać dostęp do zasobów przedsiębiorstwa?

A. NAT

B. FYP

C. VLAN

D. VPN

Administracja i eksploatacja …

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

A. Nie otwierać wiadomości, od razu ją usunąć

B. Otworzyć załącznik i zapisać go na dysku, a następnie przeskanować plik programem antywirusowym

C. Otworzyć wiadomość i odpowiedzieć, pytając o zawartość załącznika

D. Otworzyć załącznik, a jeśli znajduje się w nim wirus, natychmiast go zamknąć

Administracja i eksploatacja …

Rodzajem złośliwego oprogramowania, którego podstawowym zamiarem jest rozprzestrzenianie się w sieciach komputerowych, jest

A. keylogger

B. trojan

C. backdoor

D. robak

Administracja i eksploatacja …

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

A. autoryzacja dostępu do zasobów serwera

B. tworzenie sum kontrolnych plików

C. tworzenie kopii zapasowych danych

D. używanie macierzy dyskowych

Administracja i eksploatacja …

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

A. Norton Ghost

B. FileCleaner

C. Clonezilla

D. Acronis True Image

Administracja i eksploatacja …

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

A. 39 - 49 cm

B. 75 - 110

C. 20 - 39 cm

D. 40 - 75 cm

Administracja i eksploatacja …

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

A. uruchomienie ochrony systemu

B. tworzenie kopii bezpieczeństwa

C. automatyczne realizowanie kompresji danych

D. generowanie punktu przywracania systemu

Administracja i eksploatacja …

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

A. Sesje SSH nie umożliwiają weryfikacji autentyczności punktów końcowych

B. Sesje SSH prowadzą do przesyłania danych w formie zwykłego tekstu, bez szyfrowania

C. Bezpieczny protokół terminalu sieciowego oferujący usługi szyfrowania połączenia

D. Protokół do pracy zdalnej na odległym komputerze nie zapewnia szyfrowania transmisji

Administracja i eksploatacja …

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

A. scumware

B. computer aided manufacturing

C. keylogger

D. exploit

Administracja i eksploatacja …

Który z podanych adresów IPv4 stanowi adres publiczny?

A. 194.204.152.34

B. 172.16.32.7

C. 192.168.0.4

D. 10.0.3.42

Administracja i eksploatacja …

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

A. WLAN (Wireless Local Area Network)

B. VPN (Virtual Private Network)

C. VLAN (Virtual Local Area Network)

D. NAP (Network Access Protection)

Administracja i eksploatacja …

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

A. PPTP

B. SSTP

C. L2TP

D. SNMP

INF.02 Pytanie 399

Administracja i eksploatacja …

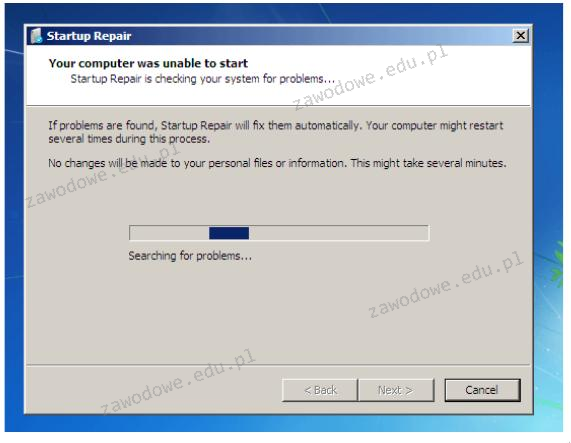

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

A. konieczność zrobienia kopii zapasowej systemu

B. uszkodzenie plików startowych systemu

C. uszkodzenie sterowników

D. wykrycie błędnej adresacji IP

Administracja i eksploatacja …

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

A. tar

B. lzma

C. compress

D. free