Filtrowanie pytań

Administracja i eksploatacja …

A. uruchomienie zapory sieciowej

B. uruchomienie programu chkdsk

C. wykorzystanie skanera on-line

D. zainstalowanie skanera pamięci

INF.02 Pytanie 282

Administracja i eksploatacja …

CommView oraz WireShark to aplikacje wykorzystywane do

A. badania zasięgu sieci bezprzewodowej

B. analizowania pakietów przesyłanych w sieci

C. ochrony przesyłania danych w sieci

D. określania wartości tłumienia w kanale transmisyjnym

Administracja i eksploatacja …

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

A. wykorzystuje symetryczny algorytm szyfrujący

B. nie może być stosowany do szyfrowania plików

C. nie może być wdrożony w sprzęcie

D. jest następcą DES (ang. Data Encryption Standard)

Administracja i eksploatacja …

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

A. ustalić identyfikator sieci SSID o długości co najmniej 16 znaków

B. wyłączyć szyfrowanie informacji

C. korzystać jedynie z częstotliwości używanych przez inne sieci WiFi

D. włączyć filtrację adresów MAC

INF.02 Pytanie 285

Administracja i eksploatacja …

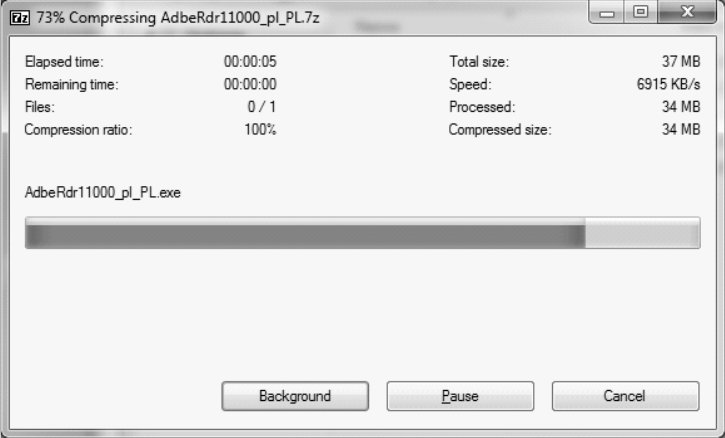

Na dołączonym obrazku ukazano proces

A. kompilacji danych

B. fuzji danych

C. kasowania danych

D. kompresji danych

Administracja i eksploatacja …

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

A. RECUVA

B. Acronis True Image

C. CD Recovery Toolbox Free

D. CDTrack Rescue

INF.02 Pytanie 287

Administracja i eksploatacja …

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

A. Active Directory

B. DHCP

C. FireWall

D. DNS

Administracja i eksploatacja …

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

A. EGP, BGP

B. OSPF, RIP

C. EIGRP, OSPF

D. RIP, IGRP

Administracja i eksploatacja …

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

A. zero-day

B. spoofing

C. DoS

D. smurf

Administracja i eksploatacja …

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

A. zmiana adresu MAC routera

B. wdrażanie szyfrowania WEP

C. stosowanie szyfrowania WPA-PSK

D. zmiana nazwy identyfikatora SSID

Administracja i eksploatacja …

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

A. nagraniem na płytę DVD-5 w formacie ISO

B. zastosowaniem pamięci USB z systemem plików NTFS

C. spakowaniem i umieszczeniem w lokalizacji sieciowej

D. zastosowaniem pamięci USB z systemem plików FAT

Administracja i eksploatacja …

Czym jest dziedziczenie uprawnień?

A. przyznawaniem uprawnień użytkownikowi przez administratora

B. przeniesieniem uprawnień z obiektu nadrzędnego do obiektu podrzędnego

C. przekazywaniem uprawnień od jednego użytkownika do innego

D. przeniesieniem uprawnień z obiektu podrzędnego do obiektu nadrzędnego

Administracja i eksploatacja …

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

A. użycie macierzy dyskowych

B. realizacja kopii danych

C. autoryzacja dostępu do zasobów serwera

D. tworzenie sum kontrolnych plików

Administracja i eksploatacja …

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

A. VoIP (Voice over Internet Protocol)

B. VLAN (Virtual Lan Area Network)

C. VM (Virtual Machine)

D. VPN (Virtual Private Network)

INF.02 Pytanie 295

Administracja i eksploatacja …

Aby uniknąć utraty danych w systemie do ewidencji uczniów, po zakończeniu codziennej pracy należy wykonać

A. bezpieczne zamknięcie systemu operacyjnego

B. aktualizację systemu operacyjnego

C. kopię zapasową danych programu

D. aktualizację programu

Administracja i eksploatacja …

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

A. flooding

B. mail bombing

C. DOS

D. DDOS

Administracja i eksploatacja …

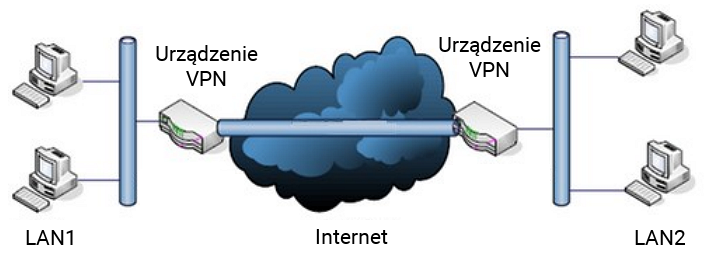

Schemat ilustruje sposób funkcjonowania sieci VPN noszącej nazwę

A. Gateway

B. L2TP

C. Site - to - Site

D. Client - to - Site

Administracja i eksploatacja …

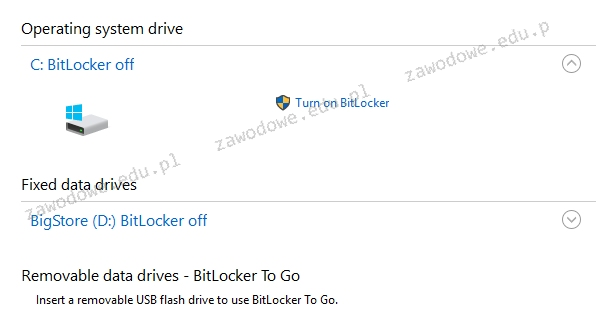

Prezentowane wbudowane narzędzie systemów Windows w wersji Enterprise lub Ultimate jest przeznaczone do

A. kryptograficznej ochrony informacji na dyskach

B. integracji danych na dyskach

C. tworzenia kopii zapasowej dysku

D. kompresji przestrzeni dyskowej

Administracja i eksploatacja …

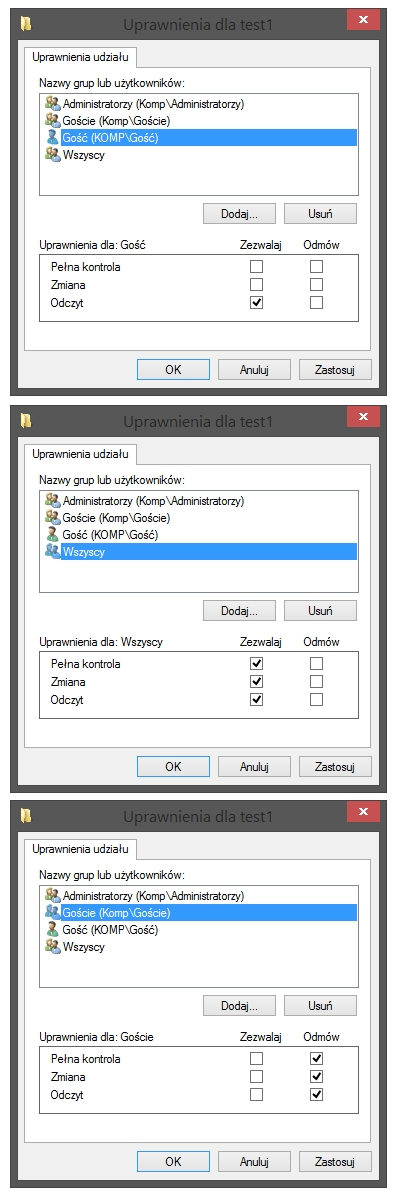

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

A. użytkownik Gość ma uprawnienia tylko do odczytu folderu test1

B. użytkownik Gość nie ma uprawnień do folderu test1

C. użytkownik Gość dysponuje pełnymi uprawnieniami do folderu test1

D. użytkownik Gość ma uprawnienia jedynie do zapisu w folderze test1

Administracja i eksploatacja …

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

A. uruchomienie systemu operacyjnego

B. przeskanowanie programem antywirusowym

C. wykonanie skanowania scandiskiem

D. formatowanie dysku

Administracja i eksploatacja …

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

A. użytkownik nie ma uprawnień do dostępu do żądanego zasobu

B. karta sieciowa ma niepoprawnie przydzielony adres IP

C. nie istnieje plik docelowy na serwerze

D. wielkość przesyłanych danych przez klienta została ograniczona

Administracja i eksploatacja …

Jaki protokół wykorzystuje usługa VPN do hermetyzacji pakietów IP w publicznej sieci?

A. HTTP

B. SMTP

C. PPTP

D. SNMP

Administracja i eksploatacja …

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

A. zamoczenia dysku

B. problemu z elektroniką dysku

C. niezamierzonego skasowania danych

D. awarii silnika dysku

Administracja i eksploatacja …

Aby zapobiec uszkodzeniom układów scalonych przy serwisie sprzętu komputerowego, należy korzystać z

A. skórzanych rękawiczek

B. gumowych rękawiczek

C. okularów ochronnych

D. opaski antystatycznej

Administracja i eksploatacja …

Jak przywrócić stan rejestru systemowego w edytorze Regedit, wykorzystując wcześniej utworzoną kopię zapasową?

A. Kopiuj nazwę klucza

B. Eksportuj

C. Załaduj gałąź rejestru

D. Importuj

INF.02 Pytanie 306

Administracja i eksploatacja …

Podstawowym warunkiem archiwizacji danych jest

A. kopiowanie danych

B. kompresja i kopiowanie danych z równoczesnym ich szyfrowaniem

C. kompresja danych

D. kompresja oraz kopiowanie danych

Administracja i eksploatacja …

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

A. przechowywanie odpadów maksymalnie przez rok

B. neutralizację odpadów w sposób dowolny w możliwie najkrótszym czasie

C. poddanie odpadów przede wszystkim odzyskowi

D. spalanie odpadów w jak najwyższej temperaturze

Administracja i eksploatacja …

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?

A. Załaduj sekcję rejestru

B. Kopiuj nazwę klucza

C. Importuj

D. Eksportuj

INF.02 Pytanie 309

Administracja i eksploatacja …

W dokumentacji przedstawiono typ systemu plików

| „Zaawansowany system plików zapewniający wydajność, bezpieczeństwo, niezawodność i zaawansowane funkcje niespotykane w żadnej wersji systemu FAT. Na przykład dzięki standardowemu rejestrowaniu transakcji i technikom odzyskiwania danych system gwarantuje spójność woluminów. W przypadku awarii system wykorzystuje plik dziennika i informacje kontrolne do przywrócenia spójności systemu plików." |

A. FAT

B. FAT32

C. EXT4

D. NTFS

Administracja i eksploatacja …

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

A. RAID 1

B. RAID 3

C. RAID 2

D. RAID 0

Administracja i eksploatacja …

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

A. przejęciem kontroli nad połączeniem pomiędzy komunikującymi się urządzeniami

B. gromadzeniem danych na temat atakowanej sieci oraz poszukiwaniem słabości w infrastrukturze

C. przeciążeniem aplikacji oferującej konkretne informacje

D. łamaniem mechanizmów zabezpieczających przed nieautoryzowanym dostępem do programów

Administracja i eksploatacja …

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

A. viewer

B. sniffer

C. spyware

D. keylogger

Administracja i eksploatacja …

W systemie Linux można uzyskać kopię danych przy użyciu komendy

A. split

B. restore

C. tac

D. dd

Administracja i eksploatacja …

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

A. RADIUS

B. IMAP

C. NNTP

D. HTTPS

Administracja i eksploatacja …

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

A. VLAN (Virtual Local Area Network)

B. VPN (Virtual Private Network)

C. EVN (Easy Virtual Network)

D. VoIP (Voice over Internet Protocol)

Administracja i eksploatacja …

W systemie Linux narzędzie iptables jest wykorzystywane do

A. zarządzania serwerem pocztowym

B. konfigurowania karty sieciowej

C. konfigurowania zdalnego dostępu do serwera

D. ustawiania zapory sieciowej

INF.02 Pytanie 317

Administracja i eksploatacja …

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

A. pulpit zdalny

B. program Wireshark

C. program UltraVNC

D. program TeamViewer

Administracja i eksploatacja …

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który wymusza jego automatyczne aktualizacje, są

A. niewłaściwe hasła użytkowników posiadających prawa administratora

B. luki w oprogramowaniu systemowym

C. niepoprawnie zainstalowane sterowniki urządzeń

D. źle skonfigurowane uprawnienia do plików

Administracja i eksploatacja …

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

A. RAID 3

B. RAID 5

C. RAID 1

D. RAID 0

INF.02 Pytanie 320

Administracja i eksploatacja …

Aby utworzyć obraz dysku twardego, można skorzystać z programu

A. SpeedFan

B. Digital Image Recovery

C. HW Monitor

D. Acronis True Image