Filtrowanie pytań

INF.02 Pytanie 321

Administracja i eksploatacja …

A. automatycznego odłączenia od sieci w razie wykrycia infekcji

B. monitorowania w czasie rzeczywistym (skanowania w tle)

C. skanowania ostatnio uruchamianych aplikacji

D. automatycznego usuwania zainfekowanych plików

Administracja i eksploatacja …

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

A. WLAN

B. VLAN

C. VPN

D. PAN

Administracja i eksploatacja …

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

A. WEP

B. WPA2

C. WPA AES

D. WPA TKIP

Administracja i eksploatacja …

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

A. niezamierzone skasowanie plików

B. zalanie dysku

C. uszkodzenie łożyska dysku

D. zerowanie dysku

Administracja i eksploatacja …

Zanim przystąpimy do prac serwisowych dotyczących modyfikacji rejestru systemu Windows, konieczne jest wykonanie

A. oczyszczania dysku

B. kopii rejestru

C. czyszczenia rejestru

D. defragmentacji dysku

Administracja i eksploatacja …

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

A. usunięcia zanieczyszczeń

B. polepszenia warunków higienicznych serwisanta

C. neutralizacji ładunków elektrostatycznych

D. zwiększenia komfortu naprawy

Administracja i eksploatacja …

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

A. WPS (Wi-Fi Protected Setup)

B. WPA2 (Wi-Fi Protected Access II)

C. WEP (Wired Equivalent Privacy)

D. WPA (Wi-Fi Protected Access)

INF.02 Pytanie 328

Administracja i eksploatacja …

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

A. weryfikację dysku

B. kopię zapasową dysku

C. defragmentację dysku

D. oczyszczanie dysku

Administracja i eksploatacja …

Oznaczenie CE świadczy o tym, że

A. producent ocenił produkt pod kątem wydajności i ergonomii

B. wyrób spełnia wymagania dotyczące bezpieczeństwa użytkowania, ochrony zdrowia oraz ochrony środowiska

C. wyrób jest zgodny z normami ISO

D. wyrób został wyprodukowany na terenie Unii Europejskiej

Administracja i eksploatacja …

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

A. zaniżenie ochrony danych użytkownika.

B. dodawanie nowych aplikacji dla użytkowników.

C. usunięcie luk w systemie, które obniżają poziom bezpieczeństwa.

D. redukcję fragmentacji danych.

Administracja i eksploatacja …

Który z poniższych protokołów jest używany do bezpiecznego przesyłania danych w sieci?

A. HTTP

B. TELNET

C. FTP

D. HTTPS

Administracja i eksploatacja …

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

A. Przeskanowanie przy użyciu programu antywirusowego

B. Wykonanie skanowania za pomocą scandiska

C. Formatowanie dysku

D. Uruchomienie systemu operacyjnego

Administracja i eksploatacja …

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

A. wybranie urządzeń sieciowych

B. przeprowadzenie analizy biznesowej

C. opracowanie kosztorysu

D. przygotowanie dokumentacji powykonawczej

Administracja i eksploatacja …

Jaki protokół umożliwia nawiązywanie szyfrowanych połączeń terminalowych z zdalnym komputerem?

A. SSL

B. SSH

C. Telnet

D. SIP

Administracja i eksploatacja …

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

A. TFTP

B. SSH

C. SFTP

D. Telnet

Administracja i eksploatacja …

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

A. na płytę DVD-ROM

B. na dysk zewnętrzny

C. na kartę SD

D. na pamięć Flash

INF.02 Pytanie 337

Administracja i eksploatacja …

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

A. zainstalowanie na tej samej partycji co pliki programu do odzyskiwania skasowanych danych, np. Recuva

B. odinstalowanie i ponowne zainstalowanie sterowników dysku twardego, zalecanych przez producenta

C. podłączenie dysku do komputera, w którym zainstalowany jest program typu recovery

D. przeskanowanie systemu narzędziem antywirusowym, a następnie skorzystanie z narzędzia chkdsk

INF.02 Pytanie 338

Administracja i eksploatacja …

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

A. aktualizację systemu

B. kopię zapasową danych programu

C. bezpieczne zamknięcie systemu operacyjnego

D. aktualizację systemu operacyjnego

Administracja i eksploatacja …

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

A. logowanie

B. uwierzytelnianie

C. autoryzację

D. szyfrowanie

Administracja i eksploatacja …

Jakie są skutki działania poniższego polecenia netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53

?

netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53A. Zaimportowanie ustawienia zapory sieciowej z katalogu in action

B. Blokowanie działania usługi DNS opartej na protokole TCP

C. Wyłączenie reguły o nazwie Open w zaporze sieciowej

D. Otworzenie portu 53 dla protokołu TCP

Administracja i eksploatacja …

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

A. korzystanie z osobistych kont z ograniczonymi uprawnieniami

B. przypisywanie plikom atrybutu: zaszyfrowany osobiście

C. używanie indywidualnych kont z uprawnieniami administratora

D. przypisywanie plikom atrybutu: ukryty na własną rękę

Administracja i eksploatacja …

Aby poprawić niezawodność oraz efektywność przesyłania danych na serwerze, należy

A. trzymać dane na innym dysku niż systemowy

B. ustawić automatyczne wykonywanie kopii zapasowej

C. stworzyć punkt przywracania systemu

D. zainstalować macierz dyskową RAID1

INF.02 Pytanie 343

Administracja i eksploatacja …

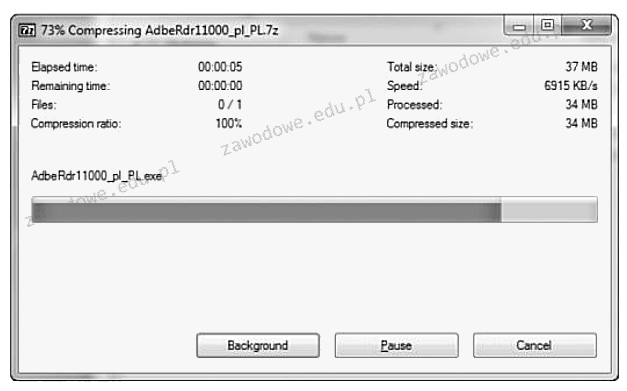

Na dołączonym obrazku pokazano działanie

A. kodu źródłowego

B. połączenia danych

C. usuwania danych

D. kompresji danych

Administracja i eksploatacja …

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?

A. backup dysku

B. oczyszczanie dysku

C. defragmentację dysku

D. sprawdzanie dysku

Administracja i eksploatacja …

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

A. Microsoft Security Essentials

B. Windows Antywirus

C. Windows Defender

D. Microsoft Free Antywirus

Administracja i eksploatacja …

Jakie zagrożenia eliminują programy antyspyware?

A. ataki typu DoS oraz DDoS (Denial of Service)

B. programy szpiegujące

C. programy działające jako robaki

D. oprogramowanie antywirusowe

Administracja i eksploatacja …

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

A. zapory sieciowej

B. serwera Proxy

C. blokady portu 80

D. programu antywirusowego

Administracja i eksploatacja …

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

A. VPN

B. żadna z powyższych

C. Cloud

D. PSTN

INF.02 Pytanie 349

Administracja i eksploatacja …

Po przeprowadzeniu eksportu klucza HKCR zostanie utworzona kopia rejestru, zawierająca dane dotyczące konfiguracji

A. sprzętu komputera

B. kont użytkowników

C. pulpitu aktualnie zalogowanego użytkownika

D. powiązań między typami plików a aplikacjami

Administracja i eksploatacja …

W systemie Windows, gdzie można ustalić wymagania dotyczące złożoności hasła?

A. panelu sterowania

B. BIOS-ie

C. zasadach zabezpieczeń lokalnych

D. autostarcie

INF.02 Pytanie 351

Administracja i eksploatacja …

Jest to najnowsza edycja klienta wieloplatformowego, docenianego przez użytkowników na całym świecie, serwera wirtualnej sieci prywatnej, umożliwiającego nawiązanie połączenia między hostem a komputerem lokalnym, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika oraz hasła, a także, w wersji dla Windows, dodatkowych zakładek. Który z programów został wcześniej opisany?

A. Ethereal

B. OpenVPN

C. TinghtVNC

D. Putty

Administracja i eksploatacja …

Atak informatyczny, który polega na wyłudzaniu wrażliwych danych osobowych poprzez udawanie zaufanej osoby lub instytucji, nazywamy

A. phishing

B. spam

C. backscatter

D. spoofing

Administracja i eksploatacja …

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

A. przechowywanie odpadów nie dłużej niż przez rok.

B. neutralizacja odpadów w dowolny sposób w jak najkrótszym czasie

C. poddanie odpadów w pierwszej kolejności procesowi odzysku.

D. spalanie odpadów w maksymalnie wysokiej temperaturze.

Administracja i eksploatacja …

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

A. Shareware

B. Slackware

C. Freeware

D. Malware

Administracja i eksploatacja …

Zastosowanie programu firewall ma na celu ochronę

A. sieci LAN oraz systemów przed atakami intruzów

B. procesora przed przeciążeniem przez system

C. dysku przed przepełnieniem

D. systemu przed szkodliwymi aplikacjami

Administracja i eksploatacja …

Jakie polecenie jest wykorzystywane do odzyskiwania struktury kluczy rejestru z kopii zapasowej w systemie Windows?

A. reg import

B. reg load

C. reg add

D. reg restore

Administracja i eksploatacja …

Aby zapewnić użytkownikom Active Directory możliwość logowania oraz dostęp do zasobów tej usługi w sytuacji awarii kontrolera domeny, co należy zrobić?

A. przenieść wszystkich użytkowników do grupy administratorzy

B. skopiować wszystkie zasoby sieci na każdy komputer w domenie

C. zainstalować drugi kontroler domeny

D. udostępnić wszystkim użytkownikom kontakt do Help Desk

Administracja i eksploatacja …

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

A. Program sniffer

B. Protokół SSL

C. Protokół HTTPS

D. Program antywirusowy

Administracja i eksploatacja …

Jan, użytkownik, nie ma możliwości zmiany właściciela drukarki w systemie Windows. Aby zyskał taką opcję, konieczne jest nadanie mu w ustawieniach zabezpieczeń prawa do

A. administrowania dokumentami

B. specjalnych uprawnień

C. modyfikacji uprawnień drukowania

D. administrowania drukarkami

Administracja i eksploatacja …

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

A. aktywacja filtrowania adresów MAC

B. zmiana loginu i hasła dla wbudowanego konta administratora

C. włączenie szyfrowania przy użyciu klucza WEP

D. zmiana domyślnej nazwy sieci (SSID) na unikalną