Filtrowanie pytań

Administracja i eksploatacja …

A. raz w miesiącu

B. raz dziennie

C. raz w tygodniu

D. raz do roku

Administracja i eksploatacja …

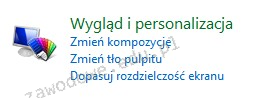

Na ilustracji ukazano narzędzie systemu Windows 7 służące do

A. tworzenia kopii systemu

B. rozwiązywania problemów z systemem

C. konfiguracji ustawień użytkownika

D. przeprowadzania migracji systemu

Administracja i eksploatacja …

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

A. przełączania monitora w stan uśpienia

B. szyfrowania i odszyfrowywania plików i katalogów

C. zarządzania uruchamianiem systemu

D. wyświetlania plików tekstowych

Administracja i eksploatacja …

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

A. Pliki sterowników

B. Pliki aktualizacji

C. Pliki osobiste

D. Pliki aplikacji

Administracja i eksploatacja …

Jakie składniki systemu komputerowego wymagają utylizacji w wyspecjalizowanych zakładach przetwarzania z powodu obecności niebezpiecznych substancji lub pierwiastków chemicznych?

A. Przewody

B. Tonery

C. Radiatory

D. Obudowy komputerów

Administracja i eksploatacja …

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

A. zasady haseł w lokalnych zasadach zabezpieczeń

B. zasady blokady konta w zasadach grupowych

C. konta użytkowników w Ustawieniach

D. parametry konta użytkownika w narzędziu zarządzania komputerem

Administracja i eksploatacja …

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

A. net computer

B. net user

C. net accounts

D. net config

Administracja i eksploatacja …

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

A. mostkowanie

B. tunelowanie

C. trasowanie

D. mapowanie

Administracja i eksploatacja …

Jak nazywa się translacja adresów źródłowych w systemie NAT routera, która zapewnia komputerom w sieci lokalnej dostęp do internetu?

A. LNAT

B. SNAT

C. DNAT

D. WNAT

Administracja i eksploatacja …

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

A. 22 i 23

B. 80 i 443

C. 20 i 21

D. 25 i 143

Administracja i eksploatacja …

Jaką operację należy wykonać, aby chronić dane przesyłane w sieci przed działaniem sniffera?

A. szyfrowanie danych w sieci

B. zmiana hasła konta użytkownika

C. użycie antydialera

D. przeskanowanie systemu programem antywirusowym

Administracja i eksploatacja …

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

A. dialer

B. exploit

C. keylogger

D. backdoor

Administracja i eksploatacja …

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

A. niespodziewane usunięcie plików

B. zatarcie łożyska dysku

C. zalanie dysku

D. zerowanie dysku

Administracja i eksploatacja …

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

A. sniffer

B. keylogger

C. spywer

D. viewer

INF.02 Pytanie 255

Administracja i eksploatacja …

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

A. Nadzór nad działaniem oprogramowania diagnostycznego

B. Zarządzanie monitorem CRT

C. Ochrona przed wirusami

D. Przetwarzanie danych

Administracja i eksploatacja …

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia

A. szyfrowanie partycji systemowej, z wyjątkiem partycji rozruchowej

B. administrację partycjami dysków twardych przy pomocy interpretera poleceń PowerShell

C. przyznawanie uprawnień do plików i katalogów zawierających dane użytkowników

D. tworzenie reguł zarządzających uruchamianiem aplikacji dla użytkowników lub grup

INF.02 Pytanie 257

Administracja i eksploatacja …

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

A. nieprawidłowo skonfigurowane uprawnienia do plików

B. niepoprawne hasła użytkowników mających prawa administratora

C. nieprawidłowo zainstalowane sterowniki sprzętowe

D. dziury w oprogramowaniu systemowym

Administracja i eksploatacja …

Jakie miejsce nie powinno być wykorzystywane do przechowywania kopii zapasowych danych z dysku twardego komputera?

A. Nośnik USB

B. Zewnętrzny dysk

C. Inna partycja tego samego dysku

D. Płyta CD/DVD

Administracja i eksploatacja …

Do kategorii oprogramowania określanego mianem malware (ang. malicious software) nie zalicza się oprogramowania typu

A. exploit

B. keylogger

C. scumware

D. computer aided manufacturing

Administracja i eksploatacja …

Jakie zdanie charakteryzuje SSH Secure Shell?

A. Sesje SSH nie umożliwiają stwierdzenia, czy punkty końcowe są autentyczne

B. Protokół do pracy zdalnej na odległym komputerze, który nie zapewnia kodowania transmisji

C. Sesje SSH powodują wysłanie zwykłego tekstu, niezaszyfrowanych danych

D. Bezpieczny protokół terminalowy oferujący usługi szyfrowania połączenia

INF.02 Pytanie 261

Administracja i eksploatacja …

Czym jest kopia różnicowa?

A. polega na kopiowaniu jedynie plików, które zostały zmodyfikowane od chwili utworzenia ostatniej kopii pełnej

B. polega na kopiowaniu jedynie plików, które zostały stworzone od momentu ostatniej kopii pełnej

C. polega na kopiowaniu jedynie tej części plików, która została dodana od czasu utworzenia ostatniej kopii pełnej

D. polega na kopiowaniu jedynie plików, które zostały stworzone lub zmienione od momentu utworzenia ostatniej kopii pełnej

Administracja i eksploatacja …

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

A. RAID-5

B. RAID-1

C. RAID-0

D. RAID-3

Administracja i eksploatacja …

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

A. odzyskuje ustawienia systemowe, korzystając z kopii rejestru systemowego backup.reg

B. przywraca system używając punktów przywracania

C. przywraca system na podstawie kopii zapasowej

D. naprawia pliki rozruchowe, wykorzystując płytę Recovery

Administracja i eksploatacja …

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

A. Autoryzacja

B. Filtrowanie adresów MAC

C. Radius (Remote Authentication Dial In User Service)

D. Przydzielenie SSID

Administracja i eksploatacja …

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

A. DDoS

B. SYN flooding

C. phishing

D. brute force

Administracja i eksploatacja …

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

A. 80 i 443

B. 22 i 25

C. 20 i 21

D. 110 i 995

INF.02 Pytanie 267

Administracja i eksploatacja …

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

A. hasła do BIOS-u

B. skanera antywirusowego

C. licencjonowanego systemu operacyjnego

D. zapory FireWall

Administracja i eksploatacja …

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

A. kontroli pasma zajętości

B. reguł

C. plików CLI

D. serwisów

Administracja i eksploatacja …

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

A. Jest zainstalowana na każdym przełączniku

B. Jest częścią oprogramowania wielu routerów

C. Stanowi składnik systemu operacyjnego Windows

D. Jest narzędziem ochronnym sieci przed atakami

Administracja i eksploatacja …

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

A. Zmierzyć każdemu z użytkowników typ konta na konto z ograniczeniami

B. Ustawić dla dokumentów atrybut Ukryty w ustawieniach folderów

C. Nie udostępniać dokumentów w sekcji Udostępnianie w ustawieniach folderu

D. Przydzielić uprawnienia NTFS do edytowania folderu jedynie odpowiedniemu użytkownikowi

Administracja i eksploatacja …

Jednym z rezultatów wykonania poniższego polecenia jest sudo passwd -n 1 -x 5 test

sudo passwd -n 1 -x 5 testA. zmiana aktualnego hasła użytkownika na test

B. automatyczne zablokowanie konta użytkownika test po pięciokrotnym wprowadzeniu błędnego hasła

C. wymuszenie konieczności stosowania haseł o długości minimum pięciu znaków

D. ustawienie możliwości zmiany hasła po jednym dniu

Administracja i eksploatacja …

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

A. 3 dysków

B. 4 dysków

C. 5 dysków

D. 2 dysków

Administracja i eksploatacja …

Do czego służy program firewall?

A. ochrony sieci LAN oraz systemów przed intruzami

B. zapobiegania przeciążeniu procesora przez system

C. ochrony dysku przed przepełnieniem

D. zabezpieczenia systemu przed błędnymi aplikacjami

Administracja i eksploatacja …

Najskuteczniejszym sposobem na wykonanie codziennego archiwizowania pojedynczego pliku o wielkości 4,8 GB, na jednym komputerze bez dostępu do Internetu jest

A. korzystanie z pamięci USB z systemem plików NTFS

B. zapisanie na płycie DVD-5 w formacie ISO

C. skompresowanie i zapisanie w lokalizacji sieciowej

D. korzystanie z pamięci USB z systemem plików FAT32

Administracja i eksploatacja …

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

A. backupu w chmurze firmowej

B. kompresji strategicznych danych

C. kopii analogowych

D. kopii przyrostowych

Administracja i eksploatacja …

Nie jest możliwe wykonywanie okresowych kopii zapasowych dysków serwera na nośnikach wymiennych typu

A. karty MMC

B. karty SD

C. płyty DVD-ROM

D. płyty CD-RW

Administracja i eksploatacja …

Jakie zagrożenie nie jest eliminowane przez program firewall?

A. Dostęp do systemu przez hakerów

B. Szpiegowanie oraz kradzież poufnych informacji użytkownika

C. Wirusy rozprzestrzeniające się za pomocą poczty e-mail

D. Ataki powodujące zwiększony ruch w sieci

Administracja i eksploatacja …

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

A. komponentów przed nagłymi zmianami temperatur w trakcie transportu

B. elementów elektronicznych przed promieniowaniem słonecznym

C. komponentów przed wilgocią

D. elementów elektronicznych przed ładunkami elektrostatycznymi

INF.02 Pytanie 279

Administracja i eksploatacja …

Jakie oprogramowanie opisuje najnowsza wersja wieloplatformowego klienta, który cieszy się popularnością wśród użytkowników na całym świecie, oferującego wirtualną sieć prywatną do nawiązywania połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika i hasła, a także dodatkowych kart w wersji dla Windows?

A. Ethereal

B. TightVNC

C. Putty

D. OpenVPN

Administracja i eksploatacja …

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

A. RAID 50

B. RAID 10

C. RAID 5

D. RAID 6