Filtrowanie pytań

Administracja i eksploatacja …

A. DDoS (Distributed Denial of Service)

B. Mail Bombing

C. Flooding

D. DNS snooping

Administracja i eksploatacja …

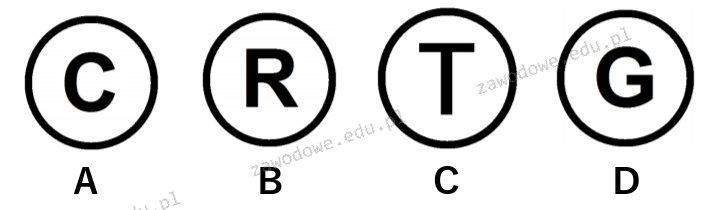

Który z symboli wskazuje na zastrzeżenie praw autorskich?

A. A

B. B

C. D

D. C

Administracja i eksploatacja …

Gdy w przeglądarce internetowej wpiszemy adres HTTP, pojawia się błąd "403 Forbidden", co oznacza, że

A. użytkownik nie dysponuje uprawnieniami do żądanego zasobu.

B. wielkość wysyłanych danych przez klienta została ograniczona.

C. adres IP karty sieciowej jest niewłaściwie przypisany.

D. brak pliku docelowego na serwerze.

Administracja i eksploatacja …

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

A. 4 dysków

B. 3 dysków

C. 5 dysków

D. 2 dysków

Administracja i eksploatacja …

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

A. używania stron WWW, które korzystają z protokołu HTTPS

B. posługiwania się przestarzałymi przeglądarkami internetowymi

C. aktualizowania oprogramowania do obsługi e-maili

D. wykorzystywania bankowości internetowej

Administracja i eksploatacja …

Oznaczenie CE wskazuje, że

A. producent ocenił towar pod kątem wydajności i ergonomii

B. wyrób spełnia normy bezpieczeństwa użytkowania, ochrony zdrowia oraz ochrony środowiska

C. produkt jest zgodny z normami ISO

D. towar został wytworzony w obrębie Unii Europejskiej

Administracja i eksploatacja …

Nie jest możliwe tworzenie okresowych kopii zapasowych z dysku serwera na przenośnych nośnikach typu

A. płyta CD-RW

B. płyta DVD-ROM

C. karta MMC

D. karta SD

INF.02 Pytanie 208

Administracja i eksploatacja …

Jakie funkcje posiada program tar?

A. archiwizowanie plików

B. pokazywanie listy aktywnych procesów

C. obsługa pakietów

D. ustawianie parametrów karty sieciowej

Administracja i eksploatacja …

Aby utworzyć programową macierz RAID-1, potrzebne jest minimum

A. 4 dysków

B. 1 dysku podzielonego na dwie partycje

C. 3 dysków

D. 2 dysków

Administracja i eksploatacja …

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

A. plików CLI.

B. reguł.

C. serwisów.

D. kontroli pasma zajętości.

Administracja i eksploatacja …

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

A. w BIOS-ie

B. w zasadach zabezpieczeń lokalnych

C. w autostarcie

D. w panelu sterowania

Administracja i eksploatacja …

Jakie składniki systemu komputerowego muszą być usuwane w wyspecjalizowanych zakładach przetwarzania ze względu na obecność niebezpiecznych substancji lub chemicznych pierwiastków?

A. Kable

B. Obudowy komputerów

C. Chłodnice

D. Tonery

Administracja i eksploatacja …

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

A. czyszczenie rejestru

B. kopia rejestru

C. defragmentacja dysku

D. oczyszczanie dysku

INF.02 Pytanie 214

Administracja i eksploatacja …

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

A. przeprowadzić test S.M.A.R.T. na tym dysku

B. zainstalować oprogramowanie diagnostyczne

C. zabezpieczyć dysk przed zapisaniem nowych danych

D. wykonać defragmentację tego dysku

Administracja i eksploatacja …

Wykonanie polecenia tar –xf dane.tar w systemie Linux spowoduje

A. wyodrębnienie danych z archiwum o nazwie dane.tar

B. utworzenie archiwum dane.tar zawierającego kopię folderu /home

C. skopiowanie pliku dane.tar do folderu /home

D. pokazanie informacji o zawartości pliku dane.tar

Administracja i eksploatacja …

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

A. oprogramowanie antyspamowe

B. bezpieczną przeglądarkę stron WWW

C. skaner antywirusowy

D. zaporę ogniową

Administracja i eksploatacja …

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

A. Użytkownicy pulpitu zdalnego

B. Operatorzy kopii zapasowych

C. Użytkownicy zaawansowani

D. Użytkownicy domeny

INF.02 Pytanie 218

Administracja i eksploatacja …

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

A. wykonać defragmentację dysku

B. zainstalować narzędzie diagnostyczne

C. przeprowadzić test S. M. A. R. T. na tym dysku

D. ochronić dysk przed zapisywaniem nowych danych

Administracja i eksploatacja …

Urządzeniem, które chroni przed różnorodnymi atakami sieciowymi oraz może wykonywać dodatkowe zadania, takie jak szyfrowanie przesyłanych informacji lub automatyczne informowanie administratora o próbie włamania, jest

A. firewall sprzętowy

B. punkt dostępowy

C. koncentrator

D. regenerator

Administracja i eksploatacja …

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

A. procedur startujących system operacyjny

B. aktualnie zalogowanego użytkownika

C. wszystkich aktywnie załadowanych profili użytkowników systemu

D. sprzętu komputera dla wszystkich użytkowników systemu

Administracja i eksploatacja …

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

A. Pliki sterowników

B. Pliki aplikacji

C. Pliki osobiste

D. Pliki aktualizacji

Administracja i eksploatacja …

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

A. zdolność do modyfikowania swojego kodu

B. atak na rekord startowy dysku

C. atak na tablicę FAT

D. zarażanie wszystkich komputerów w sieci lokalnej

Administracja i eksploatacja …

Który z wymienionych adresów IP nie zalicza się do prywatnych?

A. 192.168.199.223

B. 10.0.105.12

C. 172.16.45.123

D. 127.231.5.67

Administracja i eksploatacja …

Po wykonaniu podanego polecenia w systemie Windows: net accounts /MINPWLEN:11

liczba 11 zostanie przydzielona dla

net accounts /MINPWLEN:11A. minimalnej liczby znaków w hasłach użytkowników.

B. maksymalnej liczby dni pomiędzy zmianami haseł użytkowników.

C. maksymalnej ilości dni ważności konta.

D. minimalnej liczby minut, przez które użytkownik może być zalogowany.

Administracja i eksploatacja …

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

A. ssh

B. rlogin

C. telnet

D. tftp

Administracja i eksploatacja …

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

A. TCP

B. NetBEUI

C. SPX

D. HTTPS

Administracja i eksploatacja …

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

A. odzyskać je z folderu plików tymczasowych

B. odzyskać je z systemowego kosza

C. skorzystać z oprogramowania do odzyskiwania danych

D. zastosować kombinację klawiszy Shift+Insert

Administracja i eksploatacja …

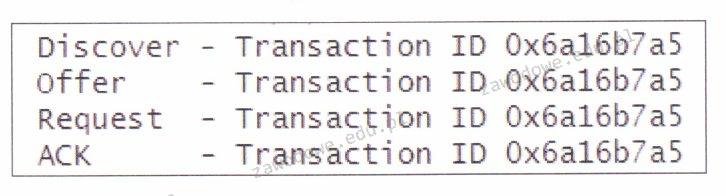

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

A. WWW

B. DHCP

C. DNS

D. FTP

Administracja i eksploatacja …

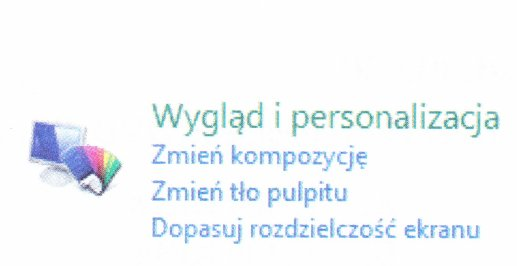

Na ilustracji ukazano narzędzie systemowe w Windows 7, które jest używane do

A. naprawiania problemów z systemem

B. konfiguracji preferencji użytkownika

C. przeprowadzania migracji systemu

D. tworzenia kopii zapasowych systemu

Administracja i eksploatacja …

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

A. moduł przeciwspywaczowy

B. skaner skryptów

C. firewall

D. monitor antywirusowy

Administracja i eksploatacja …

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

A. szyfrowania i odszyfrowywania plików oraz katalogów

B. sterowania rozruchem systemu

C. przełączania monitora w tryb uśpienia

D. wyświetlania plików tekstowych

Administracja i eksploatacja …

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

A. antyspam

B. adblock

C. antyspyware

D. antymalware

Administracja i eksploatacja …

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

A. przenośny odkurzacz komputerowy

B. rękawice ochronne

C. ściereczkę do usuwania zabrudzeń

D. element mocujący

Administracja i eksploatacja …

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

A. analizator sieciowy

B. oprogramowanie antywirusowe

C. analizator pakietów

D. zapora sieciowa

Administracja i eksploatacja …

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

A. komputerowy odkurzacz ręczny

B. rękawiczki ochronne

C. element kotwiczący

D. ściereczkę do usuwania zanieczyszczeń

Administracja i eksploatacja …

Który z protokołów umożliwia terminalowe połączenie ze zdalnymi urządzeniami, zapewniając jednocześnie transfer danych w zaszyfrowanej formie?

A. Telnet

B. SSH (Secure Shell)

C. Remote

D. SSL (Secure Socket Layer)

Administracja i eksploatacja …

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

A. 110

B. 80

C. 20

D. 443

INF.02 Pytanie 238

Administracja i eksploatacja …

System operacyjny został poddany atakowi przez oprogramowanie szpiegujące. Po usunięciu problemów, aby zapobiec przyszłym atakom, należy

A. stworzyć dwie partycje na dysku twardym

B. ustawić czyszczenie pamięci podręcznej

C. przeprowadzić defragmentację dysku

D. zainstalować oprogramowanie antyspyware

Administracja i eksploatacja …

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

A. zmienić hasło

B. skonfigurować filtrowanie adresów MAC

C. zmienić kanał radiowy

D. zmienić rodzaj szyfrowania z WEP na WPA

INF.02 Pytanie 240

Administracja i eksploatacja …

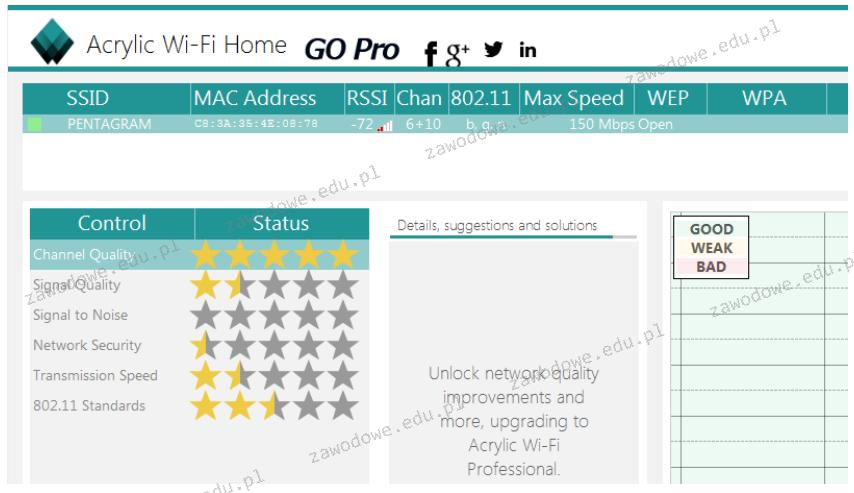

Wykonano test przy użyciu programu Acrylic Wi-Fi Home, a wyniki przedstawiono na zrzucie ekranu. Na ich podstawie można wnioskować, że dostępna sieć bezprzewodowa

A. cechuje się bardzo dobrą jakością sygnału

B. osiąga maksymalną prędkość transferu 72 Mbps

C. używa kanałów 10 ÷ 12

D. jest niezaszyfrowana