Filtrowanie pytań

Administracja i eksploatacja …

A. warstwy łącza danych bezpołączeniowej w modelu ISO/OSI

B. warstwy transportowej z połączeniem w modelu TCP/IP

C. transportowych protokołów bezpołączeniowych w modelu TCP/IP

D. połączeniowych protokołów warstwy łącza danych w ISO/OSI

Administracja i eksploatacja …

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

A. 30 zł

B. 40 zł

C. 50 zł

D. 60 zł

Administracja i eksploatacja …

Jakie adresy mieszczą się w zakresie klasy C?

A. 192.0.0.0 ÷ 223.255.255.255

B. 128.0.0.1 ÷ 191.255.255.254

C. 1.0.0.1 ÷ 126.255.255.254

D. 224.0.0.1 ÷ 239.255.255.0

Tworzenie i administrowanie s…

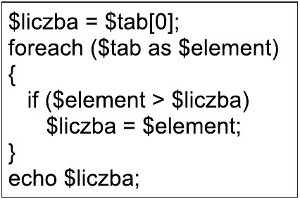

Fragment kodu w PHP przedstawia się następująco (patrz ramka): Przy założeniu, że zmienna tablicowa $tab zawiera liczby naturalne, wynik działania programu polega na wypisaniu

A. tych elementów, które przewyższają wartość zmiennej $liczba

B. największego elementu w tablicy

C. najmniejszego elementu w tablicy

D. elementu tablicy równemu wartości $tab[0]

INF.03 Pytanie 2045

Tworzenie i administrowanie s…

Jak nazywa się domyślny plik konfiguracyjny dla serwera Apache?

A. configuration.php

B. .htaccess

C. .configuration

D. htaccess.cnf

Tworzenie i administrowanie s…

Podane w ramce polecenie SQL ma za zadanie

UPDATE Uczen SET id_klasy = id_klasy + 1;

A. ustawić wartość pola id_klasy na 1 dla wszystkich rekordów tabeli Uczen

B. zwiększyć o jeden wartość w kolumnie id_klasy dla wszystkich rekordów tabeli Uczen

C. ustawić wartość w kolumnie id_klasy na 1 dla wszystkich rekordów tabeli Uczen

D. zwiększyć o jeden wartość pola id_klasy w jednym rekordzie tabeli Uczen

Kwalifikacja EE8

Przed zainstalowaniem sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

A. zaufany

B. elektroniczny

C. cyfrowy

D. kryptograficzny

Administracja i eksploatacja …

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

A. uszkodzone łącze między procesorem a matrycą

B. uszkodzone gniazdo HDMI

C. uszkodzony inwerter

D. rozbita matryca

Kwalifikacja EE8

TCP (ang. Transmission Control Protocol) to rodzaj protokołu

A. komunikacyjnego, który jest używany do wymiany danych pomiędzy procesami działającymi na różnych komputerach

B. przesyłania plików, który pozwala na ich wymianę między serwerem a klientem w obydwie strony

C. międzysieciowego, który obsługuje dostarczanie pakietów dla UDP oraz ICMP

D. transferu, który establishing połączenia z siecią za pośrednictwem sieci telefonicznej

Administracja i eksploatacja …

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

A. graficzną

B. telewizyjną (TV)

C. dźwiękową

D. sieciową

Administracja i eksploatacja …

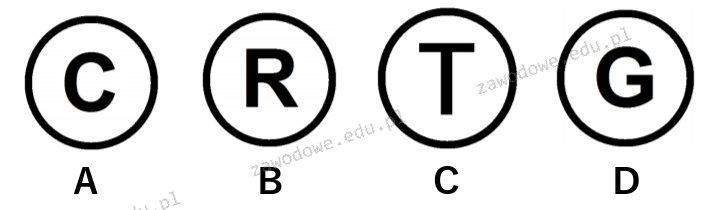

Który z symboli wskazuje na zastrzeżenie praw autorskich?

A. B

B. A

C. C

D. D

Kwalifikacja EE8

Wskaż wartość parametru, która zapewnia optymalne warunki eksploatacji w pomieszczeniach przeznaczonych do pracy z komputerem biurowym?

A. Wilgotność poniżej 30%

B. Wilgotność powyżej 70%

C. Temperatura od 0°C do 20°C

D. Wilgotność w granicach 40%-60%

Administracja i eksploatacja …

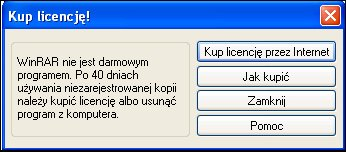

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

A. Program typu Public Domain

B. Program typu Adware

C. Program typu Shareware

D. Program typu Freeware

Administracja i eksploatacja …

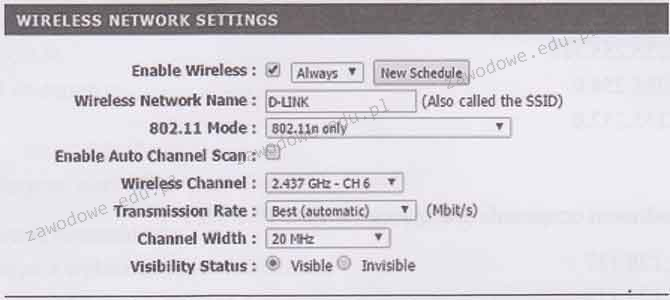

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

A. Wireless Channel

B. Wireless Network Name

C. Channel Width

D. Transmission Rate

Kwalifikacja EE8

Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne uruchamianie ostatnio otwartej gry

B. automatyczne usuwanie sterowników, które od dłuższego czasu nie były używane

C. wykrycie sprzętu, który został niedawno podłączony oraz automatyczne przydzielenie mu zasobów

D. automatyczne wykonywanie kopii zapasowych danych na nowo podłączonym nośniku

Tworzenie i administrowanie s…

Jaki jest efekt wielokrotnego wykonywania kodu PHP?

| if (!isset($_COOKIE["ciastko"])) $zm = 1; else $zm = intval($_COOKIE["ciastko"]) + 1; setcookie("ciastko", $zm); |

A. zapisanie do ciasteczka wartości 1 przy każdym odświeżeniu witryny

B. dodanie danych do ciasteczka tylko przy pierwszym wejściu na stronę

C. pokazanie ciasteczka z zapisanym parametrem

D. zliczanie liczby wizyt na stronie

Administracja i eksploatacja …

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

A. AMD A8-7600 S.FM2 BOX

B. AMD FX 8300 3300MHz AM3+ OEM

C. AMD APU A8 7650K 3300MHz FM2+ BOX

D. AMD APU A4 6320 3800MHz FM2

Tworzenie i administrowanie s…

W JavaScript, aby wyodrębnić fragment tekstu pomiędzy wskazanymi indeksami, powinno się zastosować metodę

A. replace()

B. concat()

C. trim()

D. slice()

Kwalifikacja EE8

Jeżeli

\( a \) określa szerokość ekranu monitora w pikselach,

\( b \) określa wysokość ekranu monitora w pikselach,

\( x \) określa przekątną ekranu monitora w calach,

to parametr PPI (ang. pixels per inch) monitora można obliczyć ze wzoru

A. A. \( \frac{a^2 + b^2}{x} \)

B. B. \( \frac{\sqrt{a^2 + b^2}}{x} \)

C. D. \( \frac{a^2 + b^2}{x^2} \)

D. C. \( \frac{\sqrt{a^2 + b^2}}{x^2} \)

Administracja i eksploatacja …

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

A. 3,3 V

B. 8,5 V

C. 12 V

D. 5 V

Administracja i eksploatacja …

Zgodnie z normą Fast Ethernet 100Base-TX, maksymalna długość kabla miedzianego UTP kategorii 5e, który łączy bezpośrednio dwa urządzenia sieciowe, wynosi

A. 100 m

B. 150 m

C. 300 m

D. 1000 m

Kwalifikacja EE8

Oprogramowanie, które nie jest zakwalifikowane jako malware (z ang. malicious software) to

A. computer aided manufacturing

B. keylogger

C. exploit

D. scumware

Kwalifikacja EE8

Trackpoint zainstalowany w laptopie jest urządzeniem wejściowym, które reaguje na

A. zmiany w pojemności elektrycznej

B. odbicia światła w czujniku optycznym

C. wzrost rezystancji pomiędzy elektrodami

D. siłę oraz kierunek nacisku

Administracja i eksploatacja …

Standard IEEE 802.11b dotyczy sieci

A. bezprzewodowych

B. telefonicznych

C. światłowodowych

D. przewodowych

Kwalifikacja EE8

W notebooku wystąpiła awaria modułu pamięci 4GB DDR3-1066 1.5V. Jakim modułem można go zastąpić?

A. 4GB 1333MHz DDR3 SODIMM 1.5V

B. 4GB DDR3-1333 ECC DIMM REGISTERED 1.5V

C. 4GB 1333MHz DDR3L CL9 ECC Unbuffered SODIMM 1.5V

D. 4GB 1333MHz DDR3 CL9 DIMM HyperX Fury 1.5V

Tworzenie i administrowanie s…

W jakim standardzie języka hipertekstowego wprowadzono do składni znaczniki sekcji <footer>, <header>, <nav>?

A. XHTML 2.0

B. HTML4

C. HTML5

D. XHTML1.0

Tworzenie i administrowanie s…

W dokumencie HTML zdefiniowano listę oraz dodano do niej formatowanie CSS. Który z efektów odpowiada tej definicji?

|

|

Efekt 1

|

Efekt 2

|

Efekt 3

|

Efekt 4

|

A. Efekt 3.

B. Efekt 2.

C. Efekt 1.

D. Efekt 4.

Administracja i eksploatacja …

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

A. 255.255.255.128

B. 255.255.255.224

C. 255.255.255.240

D. 255.255.255.192

Tworzenie i administrowanie s…

Które z poniższych twierdzeń na temat klucza głównego jest prawdziwe?

A. Jest unikalny w ramach tabeli

B. Zawiera jedynie jedno pole

C. W przypadku tabeli z danymi osobowymi może to być pole nazwisko

D. Może mieć tylko wartości liczbowe

Administracja i eksploatacja …

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

A. bęben światłoczuły

B. elektroda ładująca

C. wałek grzewczy

D. listwa czyszcząca

Tworzenie i administrowanie s…

Jakie wyrażenie logiczne w języku PHP weryfikuje, czy zmienna1 znajduje się w przedziale jednostronnie domkniętym <-5, 10)?

A. $zmienna1 >= -5 && $zmienna1 < 10

B. $zmienna1 >= -5 || $zmienna1 < 10

C. $zmienna1 <= -5 || $zmienna1 < 10

D. $zmienna1 <= -5 && $zmienna1 < 10

Tworzenie i administrowanie s…

Baza danych zawiera tabelę uczniowie z kolumnami: imie, nazwisko, klasa. Jakie polecenie SQL powinno być użyte, aby wyświetlić imiona i nazwiska uczniów, których nazwiska zaczynają się na literę M?

A. SELECT nazwisko, imie FROM uczniowie WHERE nazwisko LIKE "M%"

B. SELECT nazwisko, imie FROM uczniowie ORDER BY nazwisko = "M%"

C. SELECT nazwisko, imie FROM uczniowie ORDER BY nazwisko IN "M%"

D. SELECT nazwisko, imie FROM uczniowie WHERE nazwisko IN "M%"

Kwalifikacja EE8

Po uruchomieniu poniższego skryptu

echo off

echo ola.txt >> ala.txt

pauseco się wydarzy?

A. do pliku ala.txt zostanie dodany tekst ola.txt

B. do pliku ola.txt zostanie dodany tekst ala.txt

C. zawartość pliku ala.txt zostanie przeniesiona do pliku ola.txt

D. zawartość pliku ola.txt trafi do pliku ala.txt

Administracja i eksploatacja …

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

A. Koncentrator

B. Serwer wydruku

C. Regenerator

D. Punkt dostępu

Tworzenie i administrowanie s…

Jakie prawa będzie miał użytkownik jan po wykonaniu poniższych poleceń na bazie danych?

| GRANT ALL PRIVILEGES ON klienci TO jan; REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan; |

A. Będzie mógł usuwać rekordy z tabeli klienci

B. Będzie mógł dodawać rekordy do tabeli klienci

C. Będzie mógł przeszukiwać dane w tabeli klienci

D. Będzie mógł zmieniać strukturę tabeli klienci

Administracja i eksploatacja …

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

A. wykonane przez firmę Energy Star Co

B. energooszczędne

C. będące laureatem konkursu Energy Star

D. o zwiększonym poborze energii

Administracja i eksploatacja …

Cienki klient (thin client) korzysta z protokołu

A. HTTP

B. RDP

C. NTP

D. FTP

Administracja i eksploatacja …

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

A. 510

B. 254

C. 126

D. 62

Administracja i eksploatacja …

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

A. dB

B. J

C. kHz

D. W

Tworzenie i administrowanie s…

Aby zweryfikować ustawienia w pliku php.ini, można wykonać skrypt PHP, który zawiera polecenie

A. <?php phpinfo(); ?>

B. <?php phpcredits(); ?>

C. <?php ini_set(); ?>

D. <?php echo phpversion(); ?>