Filtrowanie pytań

Administracja i eksploatacja …

A. Rutera

B. Mostu

C. Regeneratora

D. Koncentratora

Tworzenie i administrowanie s…

Które z poniższych twierdzeń o definicji funkcji pokazanej w ramce jest prawdziwe?

| function czytajImie(){ var imie=null; do { imie=prompt("podaj imie: "); if (imie.length<3) alert("wprowadzony tekst jest niepoprawny"); } while(imie.length<3); } |

A. Funkcja zawiera pętlę, która powtarza się 3 razy

B. Pętla zostanie uruchomiona tylko raz

C. Tekst będzie wczytywany do czasu podania liczby większej niż 3

D. Wczytanie tekstu zakończy się, gdy tekst będzie miał co najmniej 3 znaki

Administracja i eksploatacja …

Jaki jest adres rozgłoszeniowy w sieci mającej adres IPv4 192.168.0.0/20?

A. 192.168.255.255

B. 192.168.255.254

C. 192.168.15.254

D. 192.168.15.255

Administracja i eksploatacja …

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

A. uziemień instalacji urządzeń przetwarzania danych

B. realizacji instalacji wewnątrz obiektów

C. zapewnienia jakości instalacji kablowych

D. realizacji instalacji na zewnątrz obiektów

Administracja i eksploatacja …

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

A. klej cyjanoakrylowy

B. lutownica z cyną i kalafonią

C. żywica epoksydowa

D. wkrętak krzyżowy oraz opaska zaciskowa

Administracja i eksploatacja …

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

A. dysku twardego

B. klawiatury

C. pamięci operacyjnej

D. karty graficznej

Tworzenie i administrowanie s…

Wskaż polecenie, które działa identycznie jak instrukcja while w PHP.

| $x = 0; while($x < 5) { echo "$x,"; $x++; } Instrukcja 1 for ($x=0; $x<5; $x++) { echo "$x,"; $x++; } Instrukcja 2 for ($x=0; $x<5; $x+=2) { echo "$x,"; $x++; } Instrukcja 3 for ($x=0; $x<5; $x++) { echo "$x,"; } Instrukcja 4 for ($x=1; $x<=5; $x++) { echo "$x,"; } |

A. Instrukcja 3

B. Instrukcja 2

C. Instrukcja 1

D. Instrukcja 4

Administracja i eksploatacja …

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

A. 10.0.128.127

B. 10.0.127.128

C. 10.0.254.128

D. 10.0.128.254

Administracja i eksploatacja …

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

A. HPE 32GB (1x16GB) Dual Rank x4 PC3L-10600R (DDR3-1333) Registered CAS-9 , Non-ECC

B. HPE 32GB (1x32GB) Quad Rank x4 PC3-14900L (DDR3-1866) Load Reduced CAS-13 Memory Kit

C. HPE 32GB (1x32GB) Quad Rank x4 DDR4-2133 CAS-15-15-15 Load Reduced Memory Kit, ECC

D. HPE 16GB (1x16GB) Dual Rank x4 PC3-14900R (DDR3-1866) Registered CAS-13 Memory Kit

Administracja i eksploatacja …

Wykonanie polecenia fsck w systemie Linux spowoduje

A. zmianę uprawnień dostępu do plików

B. zweryfikowanie integralności systemu plików

C. znalezienie pliku

D. prezentację parametrów plików

Administracja i eksploatacja …

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

A. 1 Gb/s

B. 10 Mb/s

C. 100 Mb/s

D. 10 Gb/s

Administracja i eksploatacja …

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

Aktywne połączenia

Protokół Adres lokalny Obcy adres Stan

TCP 192.168.1.20:49490 fra16s14-in-f3:https USTANOWIONO

TCP 192.168.1.20:49519 fra16s08-in-f14:https USTANOWIONO

TCP 192.168.1.20:49588 fra16s08-in-f14:https USTANOWIONO

TCP 192.168.1.20:49599 fra15s12-in-f42:https CZAS_OCZEKIWANIA

TCP 192.168.1.20:49689 fra07s28-in-f3:https CZAS_OCZEKIWANIA

TCP 192.168.1.20:49732 fra15s12-in-f46:https USTANOWIONO

TCP 192.168.1.20:49733 fra15s16-in-f14:https USTANOWIONO

TCP 192.168.1.20:49743 fra16s07-in-f14:https USTANOWIONO

TCP 192.168.1.20:49752 fra16s07-in-f14:https USTANOWIONO

TCP 192.168.1.20:49753 fra16s08-in-f14:http USTANOWIONO

TCP 192.168.1.20:49755 public102925:http USTANOWIONO

TCP 192.168.1.20:49756 fra16s13-in-f1:https USTANOWIONO

TCP 192.168.1.20:49759 194.54.27.117:https USTANOWIONO

TCP 192.168.1.20:49760 194.54.27.117:https USTANOWIONO

TCP 192.168.1.20:49761 194.54.27.117:https USTANOWIONO

TCP 192.168.1.20:49762 194.54.27.117:https USTANOWIONO

TCP 192.168.1.20:49763 fra16s06-in-f138:https USTANOWIONO

TCP 192.168.1.20:49764 fra15s16-in-f3:https USTANOWIONO

PS C:\Users\Administrator.SERVER.001> _

Aktywne połączenia Protokół Adres lokalny Obcy adres Stan TCP 192.168.1.20:49490 fra16s14-in-f3:https USTANOWIONO TCP 192.168.1.20:49519 fra16s08-in-f14:https USTANOWIONO TCP 192.168.1.20:49588 fra16s08-in-f14:https USTANOWIONO TCP 192.168.1.20:49599 fra15s12-in-f42:https CZAS_OCZEKIWANIA TCP 192.168.1.20:49689 fra07s28-in-f3:https CZAS_OCZEKIWANIA TCP 192.168.1.20:49732 fra15s12-in-f46:https USTANOWIONO TCP 192.168.1.20:49733 fra15s16-in-f14:https USTANOWIONO TCP 192.168.1.20:49743 fra16s07-in-f14:https USTANOWIONO TCP 192.168.1.20:49752 fra16s07-in-f14:https USTANOWIONO TCP 192.168.1.20:49753 fra16s08-in-f14:http USTANOWIONO TCP 192.168.1.20:49755 public102925:http USTANOWIONO TCP 192.168.1.20:49756 fra16s13-in-f1:https USTANOWIONO TCP 192.168.1.20:49759 194.54.27.117:https USTANOWIONO TCP 192.168.1.20:49760 194.54.27.117:https USTANOWIONO TCP 192.168.1.20:49761 194.54.27.117:https USTANOWIONO TCP 192.168.1.20:49762 194.54.27.117:https USTANOWIONO TCP 192.168.1.20:49763 fra16s06-in-f138:https USTANOWIONO TCP 192.168.1.20:49764 fra15s16-in-f3:https USTANOWIONO PS C:\Users\Administrator.SERVER.001> _

A. tracert

B. msconfig

C. netstat

D. ipconfig

Administracja i eksploatacja …

Literowym symbolem P oznacza się

A. indukcyjność

B. rezystancję

C. moc

D. częstotliwość

Administracja i eksploatacja …

Medium transmisyjne oznaczone symbolem S/FTP to skrętka

A. wyłącznie z folią ekranową na czterech parach przewodów

B. z ekranem na każdej parze oraz z folią ekranową na czterech parach przewodów

C. z folią ekranową na każdej parze przewodów oraz z siatką na czterech parach

D. nieekranowaną

Administracja i eksploatacja …

W jakim systemie operacyjnym występuje mikrojądro?

A. Windows

B. Linux

C. MorphOS

D. QNX

Administracja i eksploatacja …

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

A. zarezerwowanie adresu IP urządzenia.

B. pulę adresów IP.

C. dzierżawę adresu IP.

D. wykluczenie adresu IP urządzenia.

Administracja i eksploatacja …

W dokumentacji technicznej procesora Intel Xeon Processor E3-1220, producent przedstawia następujące dane: # rdzeni: 4 # wątków: 4 Częstotliwość zegara: 3.1 GHz Maksymalna częstotliwość Turbo: 3.4 GHz Intel Smart Cache: 8 MB DMI: 5 GT/s Zestaw instrukcji: 64 bit Rozszerzenia zestawu instrukcji: SSE4.1/4.2, AVX Opcje wbudowane: Nie Litografia: 32 nm Maksymalne TDP: 80 W. Co to oznacza dla Menedżera zadań systemu Windows, jeśli chodzi o historię użycia?

| # of Cores: | 4 |

| # of Threads: | 4 |

| Clock Speed: | 3.1 GHz |

| Max Turbo Frequency: | 3.4 GHz |

| Intel® Smart Cache: | 8 MB |

| DMI: | 5 GT/s |

| Instruction Set: | 64-bit |

| Instruction Set Extensions: | SSE4.1/4.2, AVX |

| Embedded Options Available: | No |

| Lithography: | 32 nm |

| Max TDP: | 80 W |

A. 16 rdzeni

B. 8 rdzeni

C. 4 rdzenie

D. 2 rdzenie

Administracja i eksploatacja …

Rekord typu A w systemie DNS

A. przypisuje nazwę domeny DNS do adresu serwera pocztowego

B. zawiera dane o serwerze DNS nadrzędnym

C. mapuje nazwę hosta na odpowiadający jej 32-bitowy adres IPv4

D. przechowuje alias dla danej nazwy domeny

Tworzenie i administrowanie s…

W algebrze relacji działanie selekcji polega na

A. usunięciu pustych wierszy

B. wybór krotek, które spełniają określone warunki

C. usunięciu krotek z powtórzonymi polami

D. wybór krotek, które nie zawierają wartości NULL

Tworzenie i administrowanie s…

W jakim formacie powinien być zapisany obraz, aby mógł być wyświetlany na stronie internetowej z zachowaniem przezroczystości?

A. CDR

B. PNG

C. BMP

D. JPG

Administracja i eksploatacja …

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

A. 512 KB

B. 128 B

C. 1024 KB

D. 512 B

Administracja i eksploatacja …

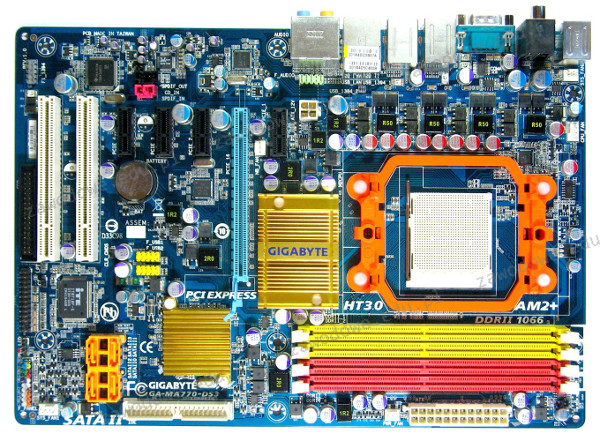

Jakie złącze umożliwia przesył danych między przedstawioną na ilustracji płytą główną a urządzeniem zewnętrznym, nie dostarczając jednocześnie zasilania do tego urządzenia przez interfejs?

A. PCI

B. SATA

C. USB

D. PCIe

Administracja i eksploatacja …

Komputer A, który potrzebuje przesłać dane do komputera B działającego w sieci z innym adresem IP, najpierw wysyła pakiety do adresu IP

A. serwera DNS

B. bramy domyślnej

C. alternatywnego serwera DNS

D. komputera docelowego

Administracja i eksploatacja …

Wskaż podzespół niekompatybilny z płytą główną o przedstawionych w tabeli parametrach.

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8x USB 2.0, S-AM3+ |

A. Pamięć RAM: Corsair Vengeance LPX, DDR4, 2x16GB, 3000MHz, CL15 Black

B. Monitor: Dell, 34”, 1x DisplayPort, 1x miniDP, 2x USB 3.0 Upstream, 4x USB 3.0 Downstream

C. Procesor: INTEL CORE i3-4350, 3.60 GHz, x2/4, 4 MB, 54W, HD 4600, BOX, s-1150

D. Karta graficzna: Gigabyte GeForce GTX 1050 OC, 2GB, GDDR5, 128 bit, PCI-Express 3.0 x16

Tworzenie i administrowanie s…

W HTML informacje o autorze, streszczeniu oraz słowach kluczowych strony powinny być umieszczone

A. pomiędzy znacznikami <head> i </head>, w znaczniku <style>

B. pomiędzy znacznikami <body> i </body>, w znaczniku <meta>

C. pomiędzy znacznikami <body> i </body>, w znaczniku <html>

D. pomiędzy znacznikami <head> i </head>, w znaczniku <meta>

INF.03 Pytanie 226

Tworzenie i administrowanie s…

Z ilustracji można odczytać, że użytkownik bazy danych posiada uprawnienia do:

A. dodawania, aktualizacji i usuwania danych.

B. wyświetlania, aktualizacji i usuwania danych.

C. wyświetlania, dodawania i usuwania danych.

D. wyświetlania, dodawania i aktualizacji danych.

Tworzenie i administrowanie s…

Jak można umieścić komentarz w kodzie PHP, używając odpowiednich symboli?

A. /* ... */

B. /? ... ?/

C. <!-- ... -->

D. <? ... ?>

Tworzenie i administrowanie s…

W HTML, wartość atrybutu target, która umożliwia otwieranie strony w nowym oknie lub karcie, to

A. _top

B. _blank

C. _parent

D. _self

Tworzenie i administrowanie s…

W języku CSS określono styl dla stopki. Aby zastosować to formatowanie do bloku oznaczonego znacznikiem div, należy wpisać #stopka { ... }

A. <div id="stopka">

B. <div class="stopka">

C. <div "stopka">

D. <div title="stopka">

Tworzenie i administrowanie s…

Kiedy należy użyć kwerendy SELECT DISTINCT, aby wybrać rekordy?

A. obecne w bazie tylko raz.

B. pogrupowane.

C. uporządkowane w kolejności malejącej lub rosnącej.

D. tak, aby w wskazanej kolumnie nie powtarzały się wartości.

Administracja i eksploatacja …

Jaką szerokość ma magistrala pamięci DDR SDRAM?

A. 32 bity

B. 72 bity

C. 36 bitów

D. 64 bity

Tworzenie i administrowanie s…

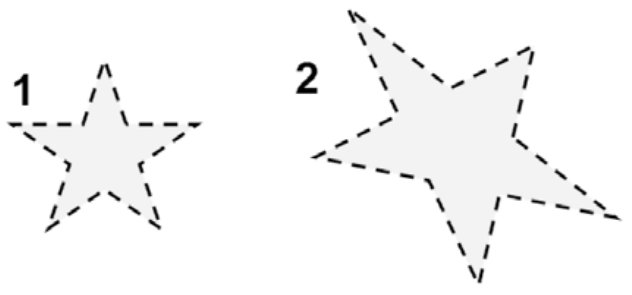

Najprostszy sposób przekształcenia obiektu oznaczonego cyfrą 1 w obiekt oznaczony cyfrą 2 to

A. zmiana warstwy obiektu

B. animowanie obiektu

C. geometryczne transformowanie obiektu

D. narysowanie docelowego obiektu

Tworzenie i administrowanie s…

Tablica tab[] jest wypełniona dowolnymi liczbami całkowitymi. Jaka wartość znajdzie się w zmiennej zm2 po wykonaniu prezentowanego fragmentu kodu?int tab[10];

int zm1 = 0;

double zm2 = 0;

…

for (int i=0; i < 10; i++)

{

zm1 = zm1 + tab[i];

}

zm2 = zm1 / 10;

int zm1 = 0;

double zm2 = 0;

…

for (int i=0; i < 10; i++)

{

zm1 = zm1 + tab[i];

}

zm2 = zm1 / 10;

A. Średnia arytmetyczna elementów tablicy.

B. Suma elementów tablicy.

C. Suma liczb od 1 do 10.

D. Średnia geometryczna liczb od 0 do 9.

Administracja i eksploatacja …

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

A. fioletowym

B. szarym

C. czarnym

D. żółtym

Administracja i eksploatacja …

Wartość 101011101102 zapisana w systemie szesnastkowym to

A. A76

B. AE6

C. 576

D. 536

Administracja i eksploatacja …

Jaki protokół jest używany przez komendę ping?

A. FTP

B. SMTP

C. IPX

D. ICMP

Administracja i eksploatacja …

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

A. Usługę związaną z interpretacją nazw domen

B. Bloki pamięci w górnej części komputera IBM/PC

C. Główny rekord rozruchowy SO

D. Fizyczny identyfikator karty sieciowej

Administracja i eksploatacja …

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

A. wyświetlaczy monitorów LCD

B. wałków olejowych w drukarkach laserowych

C. rolek prowadzących papier w drukarkach atramentowych

D. wyświetlaczy monitorów CRT

Administracja i eksploatacja …

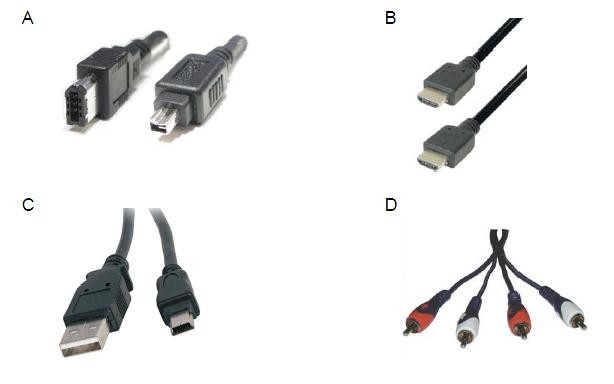

Aby połączyć cyfrową kamerę z interfejsem IEEE 1394 (FireWire) z komputerem, wykorzystuje się kabel z wtykiem zaprezentowanym na fotografii

A. A

B. D

C. B

D. C

Tworzenie i administrowanie s…

Jakie zapytanie pozwoli Administratorowi cofnąć uprawnienia do przeglądania oraz modyfikacji danych w bazie gazeta dla użytkownika redaktor?

A. REVOKE SELECT, ALTER ON gazeta.* FROM 'redaktor'@'localhost';

B. GRANT SELECT, UPDATE ON gazeta.* TO 'redaktor'@'localhost';

C. GRANT SELECT, ALTER ON gazeta.* TO 'redaktor'@'localhost';

D. REVOKE SELECT, UPDATE ON gazeta.* FROM 'redaktor'@'localhost';