Filtrowanie pytań

Administracja i eksploatacja …

A. procesor stworzony przez firmę AMD, którego wydajność jest zbliżona do wydajności procesora Pentium 4 o częstotliwości 2,8 GHz

B. procesor wyprodukowany przez firmę AMD o częstotliwości 2,8 GB

C. procesor marki Intel pracujący z częstotliwością 2,8 GB

D. procesor marki Intel, którego wydajność przypomina procesor Pentium 4 o częstotliwości 2,8 GHz

Administracja i eksploatacja …

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

A. fsutil

B. dcpromo

C. perfmon

D. query

Administracja i eksploatacja …

Aby móc korzystać z telefonu PSTN do nawiązywania połączeń za pośrednictwem sieci komputerowej, należy go podłączyć do

A. modemu analogowego

B. mostka sieciowego

C. repetera sygnału

D. bramki VoIP

INF.02 Pytanie 4

Administracja i eksploatacja …

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

A. przed instalacją systemu operacyjnego

B. w trakcie instalacji systemu operacyjnego

C. po zainstalowaniu aplikacji pobranych z Internetu

D. zaraz po zainstalowaniu systemu operacyjnego

Administracja i eksploatacja …

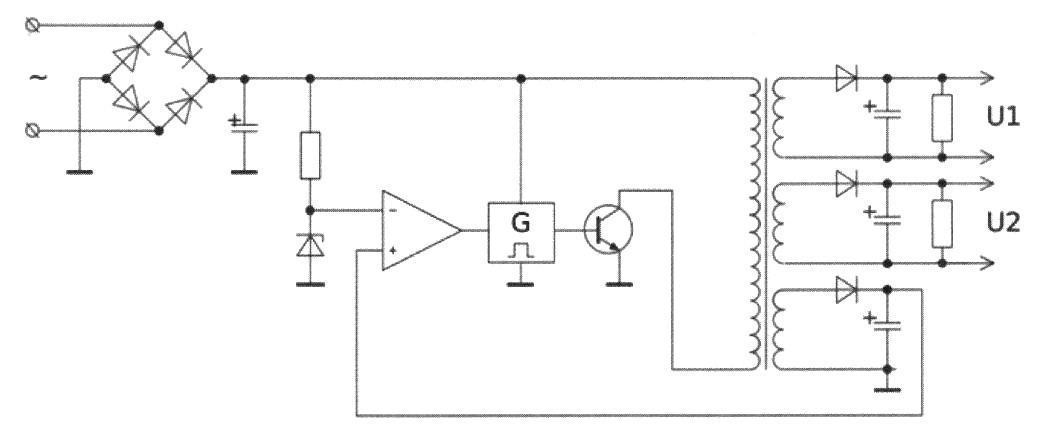

Na rysunku zobrazowano schemat

A. przełącznika kopułkowego

B. przetwornika DAC

C. zasilacza impulsowego

D. karty graficznej

Administracja i eksploatacja …

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

A. konieczność ustawienia wartości opóźnienia powtarzania znaków

B. zwolnienie klawisza

C. usterkę kontrolera klawiatury

D. aktywację funkcji czyszczącej bufor

Administracja i eksploatacja …

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

A. Modem bezprzewodowy

B. Przełącznik zarządzalny

C. Bezprzewodową kartę sieciową

D. Wzmacniacz sygnału

Administracja i eksploatacja …

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

A. serwer sieci Web

B. usługi plików

C. usługi pulpitu zdalnego

D. serwer aplikacji

Administracja i eksploatacja …

Dysk zewnętrzny 3,5" o pojemności 5 TB, używany do archiwizacji lub wykonywania kopii zapasowych, wyposażony jest w obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów powinien być użyty do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

A. FireWire80

B. eSATA 6G

C. USB 3.1 gen 2

D. WiFi 802.11n

Administracja i eksploatacja …

Układy sekwencyjne stworzone z grupy przerzutników, zazwyczaj synchronicznych typu D, wykorzystywane do magazynowania danych, to

A. bramki

B. kodery

C. rejestry

D. dekodery

Administracja i eksploatacja …

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

A. modyfikacja.

B. odczyt i wykonanie.

C. zapis.

D. odczyt.

Administracja i eksploatacja …

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

A. zasilania

B. urządzeń aktywnych

C. okablowania

D. chłodzenia i wentylacji

Administracja i eksploatacja …

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

A. dekompresja

B. pakowanie danych

C. archiwizacja

D. prekompresja

Administracja i eksploatacja …

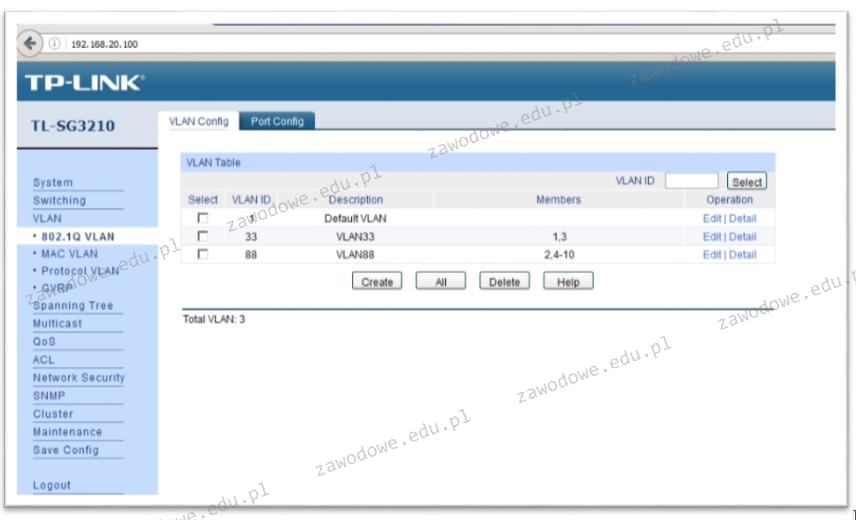

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

A. Do portów 3 i 4

B. Do portów 1 i 2

C. Do portów 1 i 3

D. Do portów 2 i 3

Administracja i eksploatacja …

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

A. interakcję komputerów między sobą

B. standardy komunikacji w sieciach komputerowych

C. przesył informacji pomiędzy protokołami w modelu OSI

D. metodę łączenia komputerów

Administracja i eksploatacja …

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

A. siatki

B. magistrali

C. gwiazdy

D. pierścienia

Administracja i eksploatacja …

W systemie DNS, aby powiązać nazwę hosta z adresem IPv4, konieczne jest stworzenie rekordu

A. MX

B. ISDN

C. A

D. PTR

Administracja i eksploatacja …

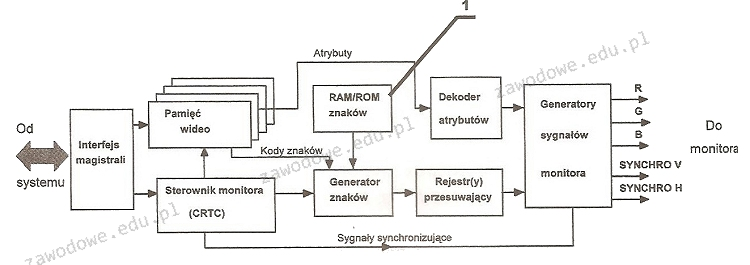

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

A. generuje sygnał RGB na wyjściu karty graficznej

B. konwertuje sygnał cyfrowy na analogowy

C. przechowuje dane wyświetlane w trybie graficznym

D. zawiera matrycę znaków w trybie tekstowym

Administracja i eksploatacja …

Jakie zakresy częstotliwości określa klasa EA?

A. 300 MHz

B. 500 MHz

C. 250 MHz

D. 600 MHz

Administracja i eksploatacja …

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

A. FTPS (File Transfer Protocol Secure)

B. HTTPS (Hypertext Transfer Protocol Secure)

C. SFTP (SSH File Transfer Protocol)

D. HTTP (Hypertext Transfer Protocol)

Administracja i eksploatacja …

Jakie pole znajduje się w nagłówku protokołu UDP?

A. Numer potwierdzenia

B. Numer sekwencyjny

C. Suma kontrolna

D. Wskaźnik pilności

Administracja i eksploatacja …

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

A. Siatki

B. Pierścienia

C. Magistrali

D. Gwiazdy

Administracja i eksploatacja …

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

A. błędów instalacyjnych polegających na zamianie par

B. spadku mocy sygnału w konkretnej parze przewodów

C. czasoprzestrzeni opóźnienia propagacji

D. różnic pomiędzy zdalnymi przesłuchami

Administracja i eksploatacja …

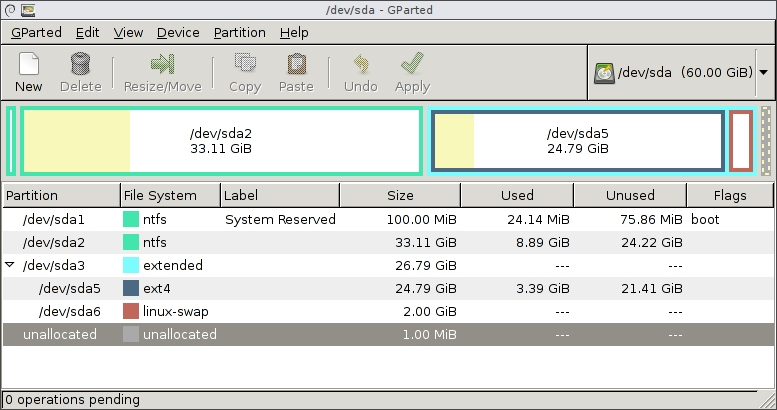

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

A. jeden dysk twardy podzielono na 6 partycji podstawowych

B. partycja wymiany ma rozmiar 2 GiB

C. partycja rozszerzona ma pojemność 24,79 GiB

D. zainstalowano trzy dyski twarde oznaczone jako sda1, sda2 oraz sda3

Administracja i eksploatacja …

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

A. Wyświetlenie tablicy ARP

B. Tworzenie sieci VLAN

C. Określanie haseł dostępu

D. Zmiana nazwy systemowej

Administracja i eksploatacja …

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

A. nadmiarowością

B. efektywnością

C. skalowalnością

D. redundancją

INF.02 Pytanie 27

Administracja i eksploatacja …

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?

A. Wykonanie kopii zapasowej systemu

B. Restart systemu

C. Aktualizacja systemu

D. Zamknięcie systemu

Administracja i eksploatacja …

Główna rola serwera FTP polega na

A. zarządzaniu kontami e-mail

B. synchronizacji czasu

C. nadzorowaniu sieci

D. udostępnianiu plików

Administracja i eksploatacja …

Na zdjęciu widać

A. wtyk audio

B. wtyk kabla koncentrycznego

C. wtyk światłowodu

D. przedłużacz kabla UTP

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

A. powiadamiania o nieaktualnych certyfikatach

B. funkcji zapamiętywania haseł

C. blokowania okienek typu popup

D. monitów o uruchamianiu skryptów

Administracja i eksploatacja …

W sieciach komputerowych miarą prędkości przesyłu danych jest

A. bps

B. dpi

C. ips

D. byte

Administracja i eksploatacja …

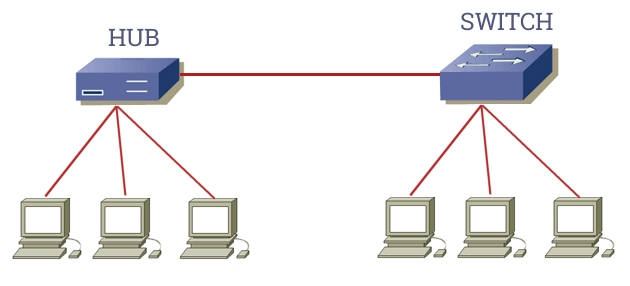

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

A. 5

B. 1

C. 6

D. 4

Administracja i eksploatacja …

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

A. gniazda interfejsu karty graficznej oraz wydajności zamontowanego zasilacza

B. producenta modułów pamięci RAM oraz zewnętrznych interfejsów zainstalowanej płyty głównej

C. pojemności i typu interfejsu dysku twardego oraz rodzaju gniazda zainstalowanej pamięci RAM

D. modelu pamięci RAM, maksymalnej pojemności oraz liczby modułów wspieranej przez płytę główną

Administracja i eksploatacja …

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

A. $2$

B. %2%

C. %2

D. $2

Administracja i eksploatacja …

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

A. SMB (Server Message Block)

B. HTTP (Hypertext Transfer Protocol)

C. POP (Post Office Protocol)

D. SMTP (Simple Mail Transfer Protocol)

Administracja i eksploatacja …

Złącze SC powinno być zainstalowane na przewodzie

A. koncentrycznym

B. telefonicznym

C. światłowodowym

D. typu skrętka

Administracja i eksploatacja …

Jaki rodzaj licencji pozwala na swobodne modyfikacje, kopiowanie oraz rozpowszechnianie po dokonaniu dowolnej płatności na rzecz twórcy?

A. adware

B. donationware

C. postcardware

D. shareware

Administracja i eksploatacja …

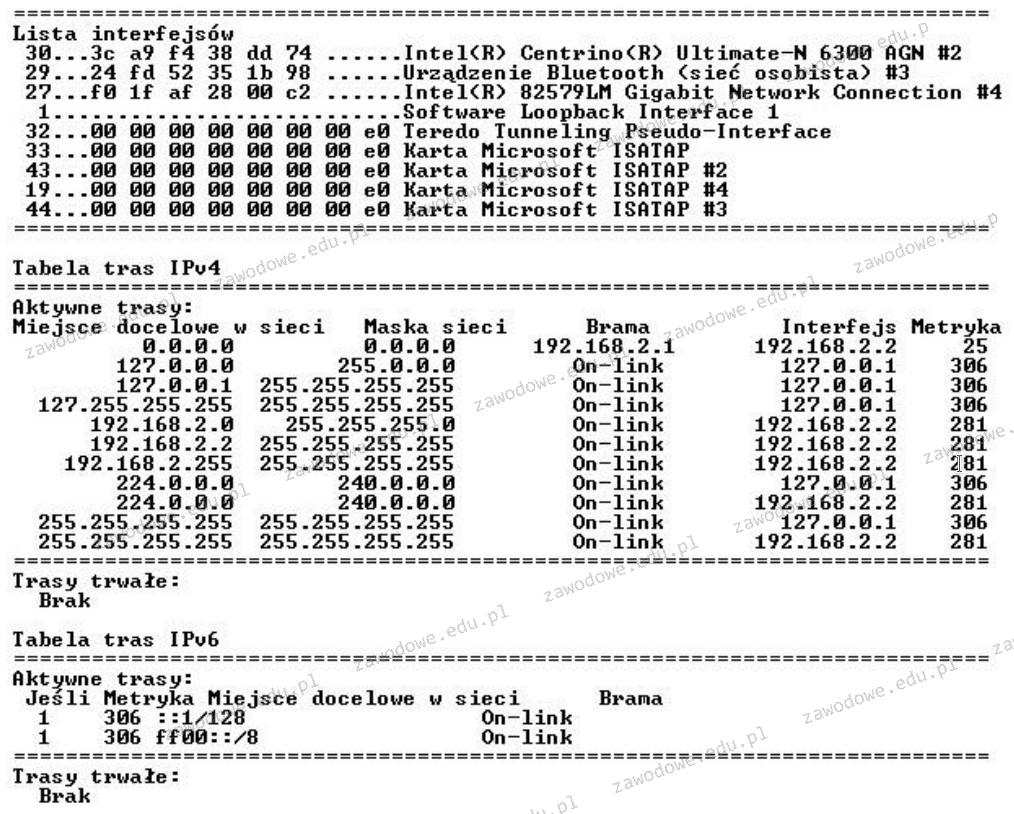

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

A. route print

B. arp -a

C. net view

D. net session

Administracja i eksploatacja …

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

A. tnącego

B. grawerującego

C. laserowego

D. solwentowego

Administracja i eksploatacja …

Osoba planuje unowocześnić swój komputer poprzez zwiększenie pamięci RAM. Zainstalowana płyta główna ma specyfikacje przedstawione w tabeli. Wybierając dodatkowe moduły pamięci, powinien pamiętać, aby

| Parametry płyty głównej | |

|---|---|

| Model | H97 Pro4 |

| Typ gniazda procesora | Socket LGA 1150 |

| Obsługiwane procesory | Intel Core i7, Intel Core i5, Intel Core i3, Intel Pentium, Intel Celeron |

| Chipset | Intel H97 |

| Pamięć | 4 x DDR3- 1600 / 1333/ 1066 MHz, max 32 GB, ECC, niebuforowana |

| Porty kart rozszerzeń | 1 x PCI Express 3.0 x16, 3 x PCI Express x1, 2 x PCI |

A. w obrębie jednego banku były ze sobą zgodne tak, aby osiągnąć najwyższą wydajność

B. dokupione moduły miały łączną pojemność przekraczającą 32 GB

C. były to cztery moduły DDR4, o wyższej częstotliwości niż obecnie zainstalowana pamięć RAM

D. były to trzy moduły DDR2, bez systemu kodowania korekcyjnego (ang. Error Correction Code)