Filtrowanie pytań

Administracja i eksploatacja …

A. bramki VoIP

B. mostka sieciowego

C. modemu analogowego

D. repetera sygnału

Administracja i eksploatacja …

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

A. Przełącznik zarządzalny

B. Wzmacniacz sygnału

C. Bezprzewodową kartę sieciową

D. Modem bezprzewodowy

Administracja i eksploatacja …

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

A. serwer sieci Web

B. serwer aplikacji

C. usługi plików

D. usługi pulpitu zdalnego

Administracja i eksploatacja …

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

A. urządzeń aktywnych

B. okablowania

C. zasilania

D. chłodzenia i wentylacji

Administracja i eksploatacja …

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

A. prekompresja

B. dekompresja

C. pakowanie danych

D. archiwizacja

Administracja i eksploatacja …

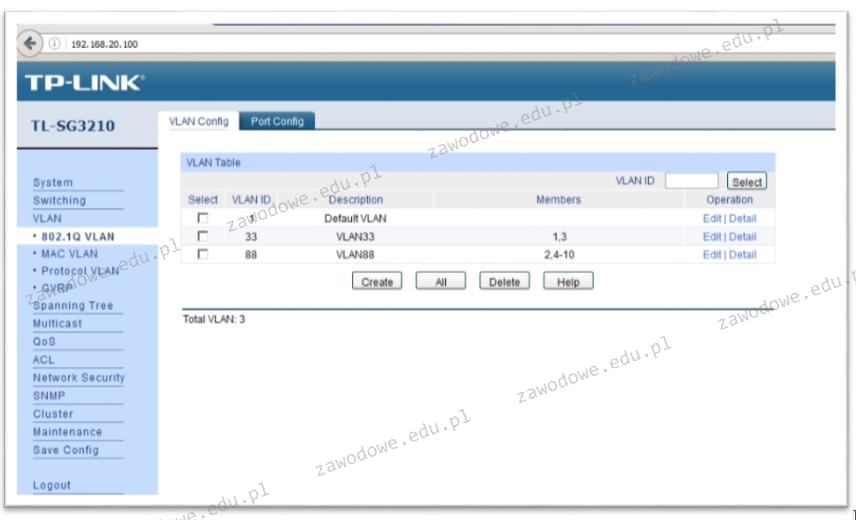

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

A. Do portów 2 i 3

B. Do portów 1 i 2

C. Do portów 1 i 3

D. Do portów 3 i 4

Administracja i eksploatacja …

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

A. przesył informacji pomiędzy protokołami w modelu OSI

B. interakcję komputerów między sobą

C. standardy komunikacji w sieciach komputerowych

D. metodę łączenia komputerów

Administracja i eksploatacja …

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

A. pierścienia

B. magistrali

C. siatki

D. gwiazdy

Administracja i eksploatacja …

W systemie DNS, aby powiązać nazwę hosta z adresem IPv4, konieczne jest stworzenie rekordu

A. MX

B. ISDN

C. PTR

D. A

Administracja i eksploatacja …

Jakie zakresy częstotliwości określa klasa EA?

A. 300 MHz

B. 250 MHz

C. 500 MHz

D. 600 MHz

Administracja i eksploatacja …

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

A. HTTPS (Hypertext Transfer Protocol Secure)

B. HTTP (Hypertext Transfer Protocol)

C. SFTP (SSH File Transfer Protocol)

D. FTPS (File Transfer Protocol Secure)

Administracja i eksploatacja …

Jakie pole znajduje się w nagłówku protokołu UDP?

A. Suma kontrolna

B. Numer sekwencyjny

C. Wskaźnik pilności

D. Numer potwierdzenia

Administracja i eksploatacja …

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

A. Gwiazdy

B. Magistrali

C. Pierścienia

D. Siatki

Administracja i eksploatacja …

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

A. różnic pomiędzy zdalnymi przesłuchami

B. czasoprzestrzeni opóźnienia propagacji

C. spadku mocy sygnału w konkretnej parze przewodów

D. błędów instalacyjnych polegających na zamianie par

Administracja i eksploatacja …

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

A. Określanie haseł dostępu

B. Wyświetlenie tablicy ARP

C. Zmiana nazwy systemowej

D. Tworzenie sieci VLAN

Administracja i eksploatacja …

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

A. efektywnością

B. nadmiarowością

C. skalowalnością

D. redundancją

Administracja i eksploatacja …

Główna rola serwera FTP polega na

A. synchronizacji czasu

B. nadzorowaniu sieci

C. udostępnianiu plików

D. zarządzaniu kontami e-mail

Administracja i eksploatacja …

Na zdjęciu widać

A. wtyk kabla koncentrycznego

B. przedłużacz kabla UTP

C. wtyk światłowodu

D. wtyk audio

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

A. monitów o uruchamianiu skryptów

B. powiadamiania o nieaktualnych certyfikatach

C. funkcji zapamiętywania haseł

D. blokowania okienek typu popup

Administracja i eksploatacja …

W sieciach komputerowych miarą prędkości przesyłu danych jest

A. bps

B. byte

C. dpi

D. ips

Administracja i eksploatacja …

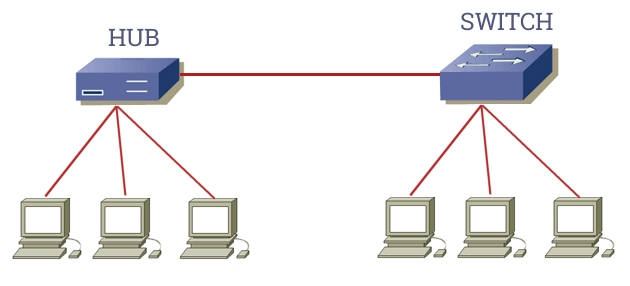

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

A. 4

B. 5

C. 6

D. 1

Administracja i eksploatacja …

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

A. POP (Post Office Protocol)

B. SMB (Server Message Block)

C. SMTP (Simple Mail Transfer Protocol)

D. HTTP (Hypertext Transfer Protocol)

Administracja i eksploatacja …

Złącze SC powinno być zainstalowane na przewodzie

A. typu skrętka

B. koncentrycznym

C. światłowodowym

D. telefonicznym

Administracja i eksploatacja …

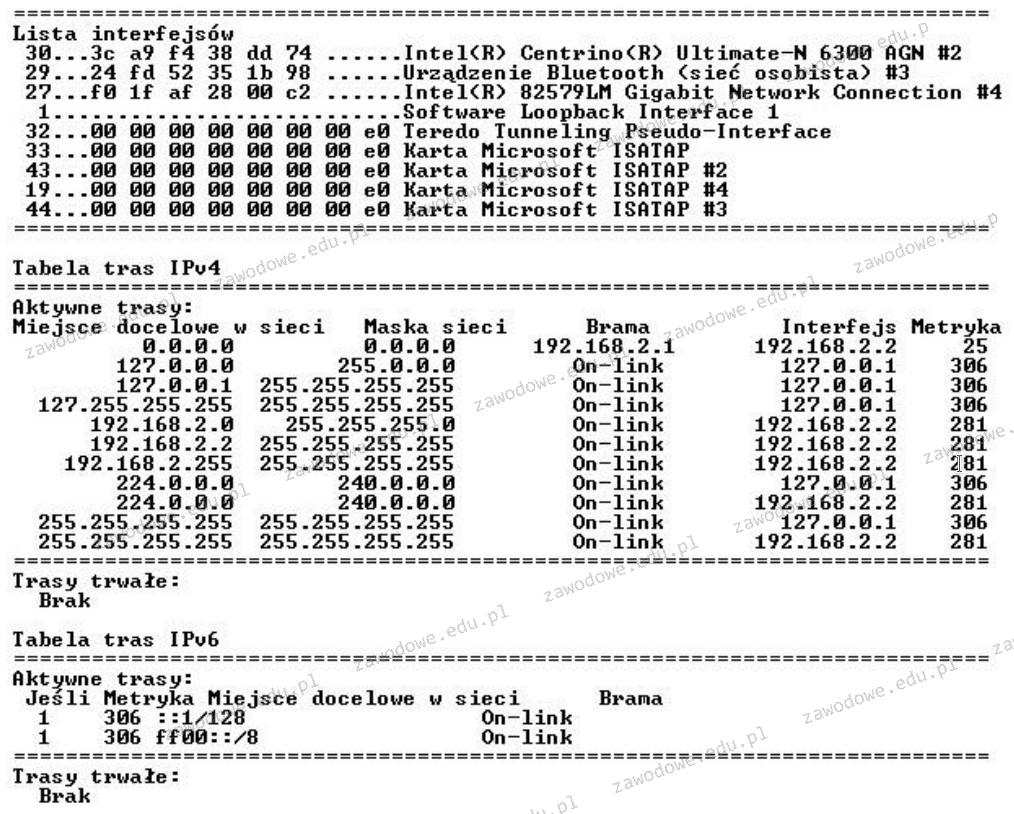

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

A. net view

B. net session

C. route print

D. arp -a

Administracja i eksploatacja …

Do czego służy oprogramowanie Microsoft Hyper-V?

A. wirtualizacji komputerów fizycznych

B. zdalnego łączenia z innymi hostami

C. lokalizacji zasobów w sieci

D. identyfikacji komputerów w sieci

Administracja i eksploatacja …

Która z tras jest oznaczona literą R w tabeli routingu?

A. Trasa uzyskana za pomocą protokołu OSPF

B. Trasa uzyskana dzięki protokołowi RIP

C. Trasa statyczna

D. Sieć bezpośrednio podłączona do rutera

Administracja i eksploatacja …

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

A. 40 zł

B. 30 zł

C. 50 zł

D. 60 zł

Administracja i eksploatacja …

W topologii gwiazdy każde urządzenie działające w sieci jest

A. skonfigurowane z dwoma sąsiadującymi komputerami

B. podłączone do węzła sieci.

C. połączone z jedną magistralą.

D. spojone ze sobą przewodami, tworząc zamknięty pierścień.

Administracja i eksploatacja …

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

A. 32 hosty

B. 30 hostów

C. 28 hostów

D. 29 hostów

Administracja i eksploatacja …

Złącze IrDA służy do bezprzewodowej komunikacji i jest

A. rozszerzeniem technologii BlueTooth

B. złączem umożliwiającym przesył danych na odległość 100m

C. złączem radiowym

D. złączem szeregowym

Administracja i eksploatacja …

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

A. punkt dostępowy

B. koncentrator

C. przełącznik

D. ruter

Administracja i eksploatacja …

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

A. adresów IP na 48-bitowe adresy sprzętowe

B. adresów sprzętowych na 32-bitowe adresy IP

C. nazw domenowych na 48-bitowe adresy sprzętowe

D. nazw domenowych na 32-bitowe adresy IP

Administracja i eksploatacja …

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

A. 5

B. 3

C. 5a

D. 6

Administracja i eksploatacja …

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

A. 108 Mbps

B. 54 Mbps

C. 1000 Mbps

D. 100 Mbps

Administracja i eksploatacja …

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

A. analogowe złącze sygnału wyjścia wideo

B. analogowe złącze sygnału wejścia wideo

C. cyfrowe złącze sygnału audio

D. cyfrowe złącze sygnału wideo

Administracja i eksploatacja …

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

A. sudo service isc-dhcp-server install

B. sudo apt-get install isc-dhcp-server

C. sudo apt-get isc-dhcp-server start

D. sudo service isc-dhcp-server start

Administracja i eksploatacja …

Program wirusowy, którego zasadniczym zamiarem jest samoistne rozprzestrzenianie się w sieci komputerowej, to:

A. backdoor

B. trojan

C. keylogger

D. robak

Administracja i eksploatacja …

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

A. bandwidth manager

B. quality manager

C. package manager

D. task manager

Administracja i eksploatacja …

Aby zminimalizować główne zagrożenia dotyczące bezpieczeństwa podczas pracy na komputerze podłączonym do sieci Internet, najpierw należy

A. ustawić komputer z dala od źródeł ciepła, nie zgniatać kabli zasilających komputera i urządzeń peryferyjnych

B. zmierzyć temperaturę komponentów, podłączyć komputer do zasilacza UPS oraz unikać wchodzenia na podejrzane strony internetowe

C. zainstalować program antywirusowy, zaktualizować bazy danych wirusów, uruchomić zaporę sieciową i przeprowadzić aktualizację systemu

D. wyczyścić wnętrze obudowy komputera, nie spożywać posiłków ani napojów w pobliżu komputera oraz nie dzielić się swoim hasłem z innymi użytkownikami

Administracja i eksploatacja …

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

A. koncentrator (ang. hub)

B. przełącznik (ang. switch)

C. most (ang. bridge)

D. router