Filtrowanie pytań

Administracja i eksploatacja …

A. W komputerze znajduje się karta graficzna zintegrowana z płytą główną, która używa części pamięci RAM

B. Rozmiar pliku stronicowania został niewłaściwie przypisany w ustawieniach pamięci wirtualnej

C. System operacyjny jest niepoprawnie zainstalowany i nie potrafi obsłużyć całego dostępnego obszaru pamięci

D. Jedna z modułów pamięci może być uszkodzona lub jedno z gniazd pamięci RAM na płycie głównej może być niesprawne

Administracja i eksploatacja …

Czym są programy GRUB, LILO, NTLDR?

A. firmware dla dysku twardego

B. aplikacje do modernizacji BIOS-u

C. programy rozruchowe

D. wersje głównego interfejsu sieciowego

Administracja i eksploatacja …

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

A. Konfiguracja opcji wyświetlania pasków menu oraz pasków narzędziowych

B. Zmiana rozmiaru pliku wymiany

C. Dobór koloru lub kilku nakładających się kolorów jako tła pulpitu

D. Wybranie domyślnej przeglądarki internetowej

Administracja i eksploatacja …

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

A. karty graficznej

B. mikroprocesora

C. karty sieciowej

D. zegara systemowego

Administracja i eksploatacja …

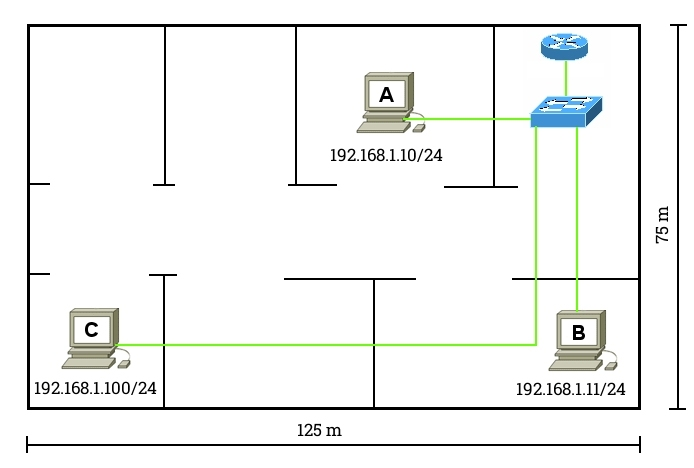

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

A. Niewłaściwy typ switcha

B. Zła długość kabla

C. Błędny adres IP

D. Nieodpowiedni przewód

Administracja i eksploatacja …

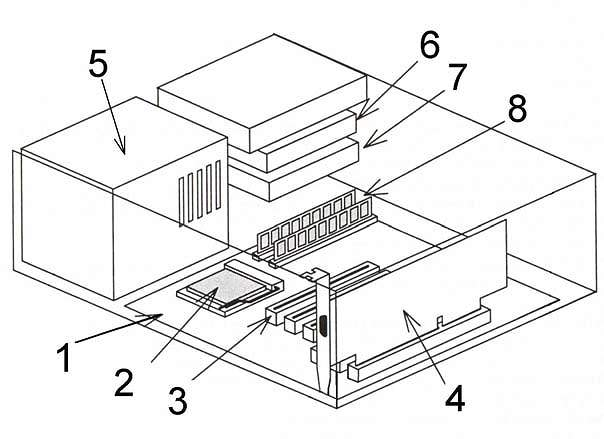

Na ilustracji procesor jest oznaczony liczbą

A. 8

B. 5

C. 2

D. 3

Administracja i eksploatacja …

Na ilustracji pokazano komponent, który stanowi część

A. drukarki igłowej

B. HDD

C. napędu CD-ROM

D. plotera

Administracja i eksploatacja …

System S.M.A.R.T. jest używany do nadzorowania funkcjonowania i identyfikowania problemów

A. dysków twardych

B. napędów płyt CD/DVD

C. płyty głównej

D. kart rozszerzeń

INF.02 Pytanie 489

Administracja i eksploatacja …

Jakie jest główne zadanie programu Wireshark?

A. ochrona komputera przed złośliwym oprogramowaniem

B. ocena wydajności komponentów komputera

C. zapobieganie nieautoryzowanemu dostępowi do komputera przez sieć

D. monitorowanie aktywności użytkowników sieci

Administracja i eksploatacja …

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

A. rozszerzonej gwiazdy

B. podwójnego pierścienia

C. gwiazdy

D. pierścienia

Administracja i eksploatacja …

Rodzaj przesyłania danych do jednego lub wielu komputerów jednocześnie, w którym odbiorcy są postrzegani przez nadawcę jako jedyny zbiorczy odbiorca, to

A. multicast

B. anycast

C. unicast

D. broadcast

Administracja i eksploatacja …

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

A. HDMI

B. DVI-A

C. Display Port

D. Fire Wire

Administracja i eksploatacja …

Wskaż program do składu publikacji

A. MS Publisher

B. MS Excel

C. MS Word

D. MS Visio

Administracja i eksploatacja …

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

A. A

B. V

C. ?

D. dB

Administracja i eksploatacja …

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

A. priorytetami zgłoszeń

B. wykrywaniem kolizji

C. zapobieganiem kolizjom

D. przekazywaniem tokena

Administracja i eksploatacja …

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

A. IIS

B. RRAS

C. DHCP

D. SSH

Administracja i eksploatacja …

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

A. HD Tune

B. Memtest86+

C. HWiNFO

D. GPU-Z

Administracja i eksploatacja …

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

A. BD-ROM

B. BD

C. BD-R

D. BD-RE

Administracja i eksploatacja …

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

A. IPSEC

B. PPTP

C. L2TP

D. SSTP

Administracja i eksploatacja …

Protokół Transport Layer Security (TLS) jest rozszerzeniem którego z poniższych protokołów?

A. Session Initiation Protocol (SIP)

B. Security Shell (SSH)

C. Network Terminal Protocol (telnet)

D. Security Socket Layer (SSL)

Administracja i eksploatacja …

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

A. 1100 1111 1111 1111 1111 – 1110 1111 1111 1111 1111

B. 1001 1111 1111 1111 1111 – 1010 0000 0000 0000 0000

C. 1011 0000 0000 0000 0000 – 1100 1111 1111 1111 1111

D. 1010 0000 0000 0000 0000 – 1011 1111 1111 1111 1111

Administracja i eksploatacja …

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

A. DMA

B. IDE

C. PIO

D. SATA

Administracja i eksploatacja …

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

A. 5m^2

B. 20m^2

C. 30m^2

D. 10m^2

Administracja i eksploatacja …

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

A. Cache L2 lub Cache L3, współdzielona przez wszystkie rdzenie

B. Cache L2 lub Cache L3, równo podzielona pomiędzy rdzenie

C. Cache L1 równo dzielona pomiędzy rdzenie

D. Cache L1 współdzielona pomiędzy wszystkie rdzenie

Administracja i eksploatacja …

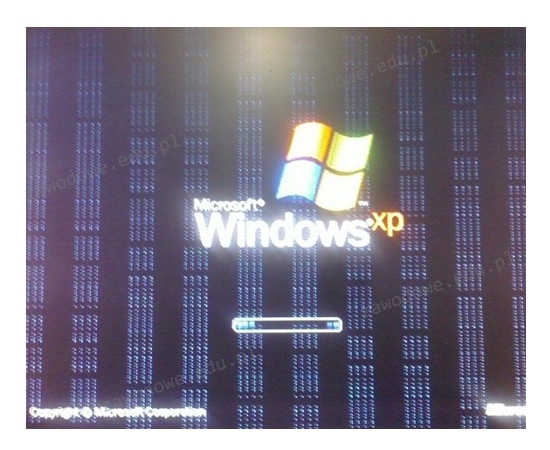

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

A. przegrzanie karty graficznej

B. uszkodzenie modułów pamięci operacyjnej

C. spalenie rdzenia lub pamięci karty graficznej w wyniku overclockingu

D. nieprawidłowe napięcia zasilane przez zasilacz

Administracja i eksploatacja …

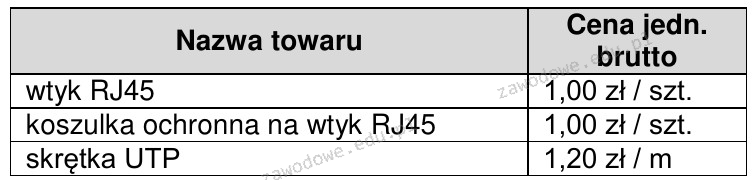

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

A. 104,00 zł

B. 92,00 zł

C. 52,00 zł

D. 72,00 zł

Administracja i eksploatacja …

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

A. oktalnym

B. binarnym

C. heksadecymalnym

D. dziesiętnym

Administracja i eksploatacja …

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

A. Adres IP hosta C jest adresem broadcast

B. Adresy IP pochodzą z różnych podsieci

C. Switch, do którego są podłączone hosty, nie działa

D. Host C ma nieprawidłowo skonfigurowaną bramę domyślną

Administracja i eksploatacja …

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

A. 195.120.252.255

B. 195.120.252.63

C. 195.120.252.0

D. 195.120.255.255

Administracja i eksploatacja …

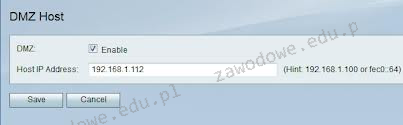

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

A. będzie zabezpieczony firewallem

B. zostanie zamaskowany w lokalnej sieci

C. straci dostęp do Internetu

D. będzie publicznie widoczny w Internecie

Administracja i eksploatacja …

Ustawienie rutingu statycznego na ruterze polega na

A. określeniu adresu IP serwera DNS dostarczanego przez serwer DHCP

B. przesyłaniu kopii informacji z wybranych portów rutera na określony port docelowy

C. wskazaniu adresu sieci docelowej z odpowiednią maską oraz podaniu adresu lub interfejsu do przesłania danych do wyznaczonej sieci

D. zarządzaniu jakością usług przez definiowanie priorytetu przesyłu dla poszczególnych portów urządzenia

Administracja i eksploatacja …

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

A. Gwiazda

B. Siatka

C. Pierścień

D. Magistrala

Administracja i eksploatacja …

Aby osiągnąć wysoką jakość połączeń głosowych VoIP kosztem innych przesyłanych informacji, konieczne jest włączenie i skonfigurowanie na routerze usługi

A. SSL

B. DMZ

C. NAT

D. QoS

Administracja i eksploatacja …

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?

A. Pentium D

B. Itanium

C. Phenom II

D. Core i7

Administracja i eksploatacja …

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

A. 50

B. 51

C. 53

D. 52

Administracja i eksploatacja …

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

A. LILO

B. GRUB

C. AFFS

D. BCDEDIT

Administracja i eksploatacja …

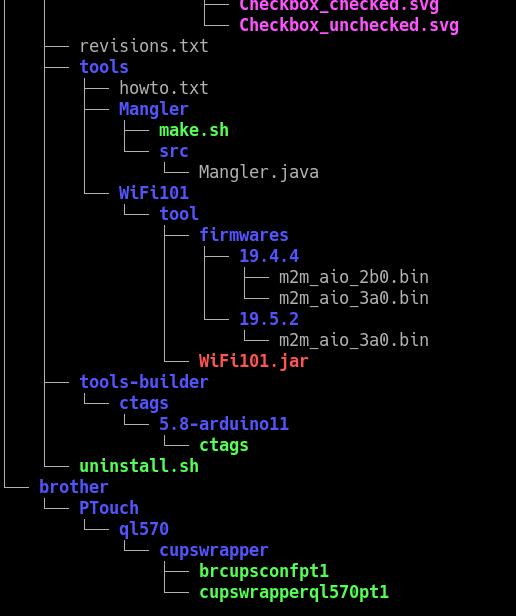

Obrazek ilustruje rezultat działania programu

A. tree

B. sort

C. dir

D. vol

Administracja i eksploatacja …

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

A. 255.255.255.128

B. 255.255.255.192

C. 255.255.255.240

D. 255.255.255.224

Administracja i eksploatacja …

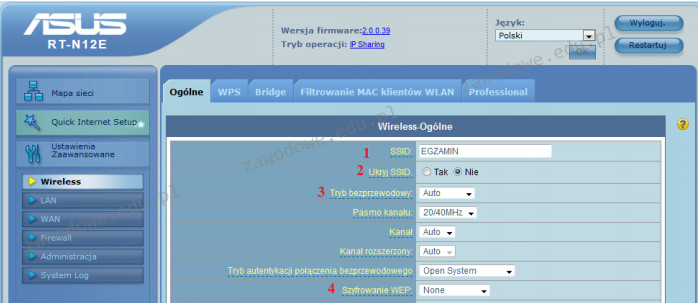

Aby zatuszować identyfikator sieci bezprzewodowej, należy zmodyfikować jego ustawienia w ruterze w polu oznaczonym numerem

A. 4

B. 2

C. 3

D. 1

Administracja i eksploatacja …

Zgodnie z normą Fast Ethernet 100Base-TX, maksymalna długość kabla miedzianego UTP kategorii 5e, który łączy bezpośrednio dwa urządzenia sieciowe, wynosi

A. 100 m

B. 150 m

C. 300 m

D. 1000 m