Filtrowanie pytań

Administracja i eksploatacja …

A. 14

B. 62

C. 30

D. 16

Administracja i eksploatacja …

Jak wygląda liczba 51210) w systemie binarnym?

A. 1000000000

B. 100000

C. 10000000

D. 1000000

Administracja i eksploatacja …

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

A. Program OCR

B. Program CAD

C. Program COM+

D. Program ERP

Administracja i eksploatacja …

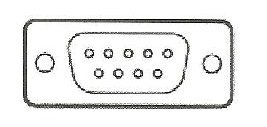

Na ilustracji przedstawiono złącze

A. D-SUB

B. HDMI

C. DVI

D. FIRE WIRE

Administracja i eksploatacja …

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

A. trzech drzew domeny

B. dwóch drzew domeny

C. czterech drzew domeny

D. jednego drzewa domeny

Administracja i eksploatacja …

Który protokół jest używany do zdalnego zarządzania komputerem przez terminal w systemach Linux?

A. POP3

B. FTP

C. SSH

D. SMTP

Administracja i eksploatacja …

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

A. OEM

B. OLP

C. GNU GPL

D. MOLP

Administracja i eksploatacja …

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

A. wyodrębnienie danych z archiwum o nazwie dane.tar

B. stworzenie archiwum dane.tar, które zawiera kopię katalogu /home

C. pokazanie informacji o zawartości pliku dane.tar

D. przeniesienie pliku dane.tar do katalogu /home

Administracja i eksploatacja …

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

A. zasady haseł w lokalnych zasadach zabezpieczeń

B. zasady blokady kont w politykach grup

C. konta użytkowników w Ustawieniach

D. właściwości konta użytkownika w zarządzaniu systemem

Administracja i eksploatacja …

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

A. adres IP

B. adres rozgłoszeniowy

C. adres MAC

D. bramę domyślną

Administracja i eksploatacja …

W systemie Linux komendą, która jednocześnie podnosi uprawnienia dla procesu uruchamianego z terminala, jest

A. sudo

B. uname

C. users

D. passwd

Administracja i eksploatacja …

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

A. Omomierz

B. Woltomierz

C. Reflektometr TDR

D. Miernik mocy

Administracja i eksploatacja …

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

A. wałka grzewczego

B. bębna

C. lampy czyszczącej

D. głowicy

Administracja i eksploatacja …

Komenda uname -s w systemie Linux służy do identyfikacji

A. stanu aktualnych interfejsów sieciowych

B. nazwa jądra systemu operacyjnego

C. ilości dostępnej pamięci

D. wolnego miejsca na dyskach twardych

Administracja i eksploatacja …

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

A. groupmod /users/egzamin /bin/sh

B. vi /etc/passwd -sh egzamin

C. usermod -s /bin/sh egzamin

D. chmod egzamin /etc/shadow sh

Administracja i eksploatacja …

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

A. 123

B. 765

C. 654

D. 751

Administracja i eksploatacja …

W systemie Linux, gdzie przechowywane są hasła użytkowników?

A. groups

B. password

C. users

D. passwd

Administracja i eksploatacja …

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?

A. Karta graficzna Radeon RX 570 PCI-Ex16 4GB 256-bit 1310MHz HDMI, DVI, DP

B. Pamięć RAM Crucial 8GB DDR4 2400MHz Ballistix Sport LT CL16

C. Dysk twardy 500GB M.2 SSD S700 3D NAND

D. Procesor AMD Ryzen 5 1600, 3.2GHz, s-AM4, 16MB

Administracja i eksploatacja …

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

A. można je przekazać innej osobie

B. obowiązuje przez 25 lat od daty pierwszej publikacji

C. nie jest prawem, które można zbyć

D. nie jest ograniczone czasowo

Administracja i eksploatacja …

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

A. Światłowód

B. Fale radiowe

C. Kabel koncentryczny

D. Kabel typu "skrętka"

Administracja i eksploatacja …

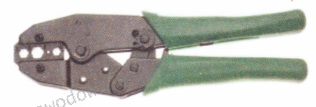

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

A. RJ45

B. BNC

C. SC/PC

D. E2000

Administracja i eksploatacja …

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się

A. parametr TTL

B. adres IP

C. numer portu

D. adres MAC

Administracja i eksploatacja …

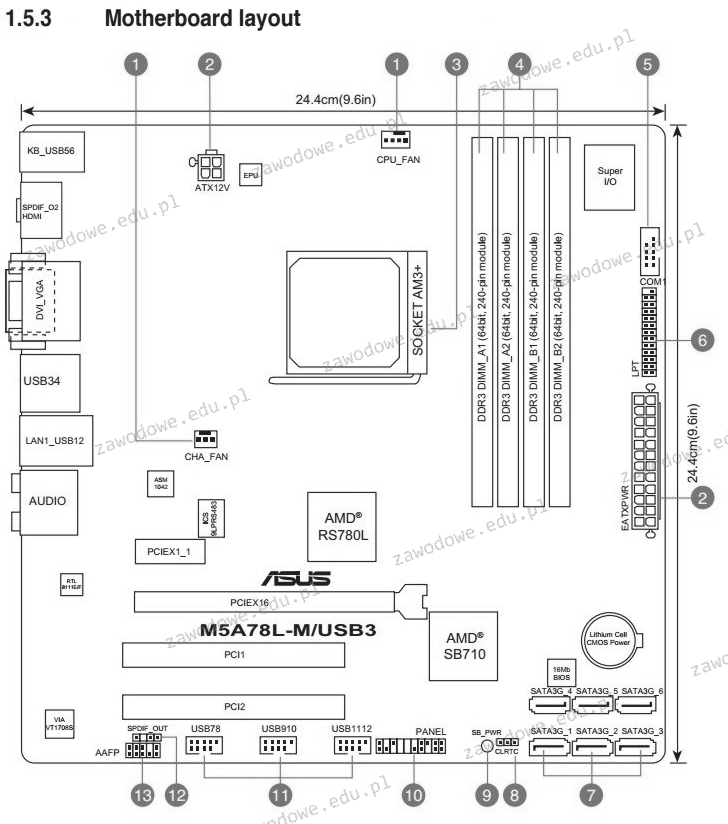

Ile portów USB może być dostępnych w komputerze wyposażonym w tę płytę główną, jeśli nie używa się huba USB ani dodatkowych kart?

A. 12 portów

B. 5 portów

C. 4 porty

D. 3 porty

Administracja i eksploatacja …

Na ilustracji ukazana jest karta

A. kontrolera SCSI

B. sieciowa Token Ring

C. kontrolera RAID

D. sieciowa Fibre Channel

Administracja i eksploatacja …

Jaką funkcjonalność oferuje program tar?

A. administrowanie pakietami

B. pokazywanie listy aktualnych procesów

C. archiwizowanie plików

D. ustawianie karty sieciowej

INF.02 Pytanie 1026

Administracja i eksploatacja …

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

A. wspomaganie działania użytkownika

B. optymalizację działania systemu operacyjnego

C. ochronę systemu operacyjnego przed działaniem wirusów

D. wykonywanie niepożądanych działań poza kontrolą użytkownika

Administracja i eksploatacja …

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

A. AMD A8-7600 S.FM2 BOX

B. AMD APU A4 6320 3800MHz FM2

C. AMD APU A8 7650K 3300MHz FM2+ BOX

D. AMD FX 8300 3300MHz AM3+ OEM

Administracja i eksploatacja …

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

A. to niemożliwe, gdyż zabezpieczenia systemowe uniemożliwiają dostęp do danych

B. to możliwe za pośrednictwem konta z uprawnieniami administratorskimi

C. to niemożliwe, dane są trwale utracone wraz z kontem

D. to osiągalne tylko przy pomocy oprogramowania typu recovery

Administracja i eksploatacja …

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

A. 8 GB

B. 4 GB

C. 2 GB

D. 12 GB

Administracja i eksploatacja …

Na ilustracji widoczne jest urządzenie służące do

A. instalacji okablowania w gniazdku sieciowym

B. zaciskania złącz BNC

C. zaciskania złącz RJ-45

D. usuwania izolacji z przewodów

Administracja i eksploatacja …

Jednym z typowych symptomów mogących świadczyć o nadchodzącej awarii dysku twardego jest wystąpienie

A. trzech krótkich sygnałów dźwiękowych

B. komunikatu Diskette drive A error

C. komunikatu CMOS checksum error

D. błędów zapisu i odczytu dysku

Administracja i eksploatacja …

Jaką maskę domyślną posiada adres IP klasy B?

A. 255.0.0.0

B. 255.255.0.0

C. 255.255.255.0

D. 255.255.255.255

Administracja i eksploatacja …

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

A. UDP

B. DHCP

C. TCP/IP

D. IGMP

Administracja i eksploatacja …

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

C:\Users\Właściciel>ping -n 1 wp.pl

Pinging wp.pl [212.77.98.9] with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=17ms TTL=54

Ping statistics for 212.77.98.9:

Packets: Sent = 1, Received = 1, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

Pinging wp.pl [212.77.98.9] with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=17ms TTL=54

Ping statistics for 212.77.98.9:

Packets: Sent = 1, Received = 1, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

A. liczbą pakietów wysłanych w celu weryfikacji połączenia w sieci

B. czasem odpowiedzi z docelowego urządzenia

C. liczbą routerów biorących udział w przesyłaniu pakietu od nadawcy do odbiorcy

D. czasem trwania weryfikacji komunikacji w sieci

Administracja i eksploatacja …

Która z licencji pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik zadba o ekologię?

A. OEM

B. Donationware

C. Greenware

D. Adware

Administracja i eksploatacja …

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

A. wymuszenie konieczności tworzenia haseł o minimalnej długości pięciu znaków

B. ustawienie możliwości zmiany hasła po upływie jednego dnia

C. zmiana hasła aktualnego użytkownika na test

D. automatyczne zablokowanie konta użytkownika test po pięciokrotnym błędnym wprowadzeniu hasła

Administracja i eksploatacja …

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

A. nieprawidłowe napięcie zasilacza

B. uszkodzenie modułów pamięci operacyjnej

C. spalenie rdzenia lub pamięci karty graficznej po overclockingu

D. przegrzanie karty graficznej

Administracja i eksploatacja …

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

A. wysokiej jakości karta sieciowa

B. liczba rdzeni procesora

C. mocna karta graficzna

D. system chłodzenia wodnego

Administracja i eksploatacja …

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

A. 172.16.64.0, 172.16.64.64, 172.16.64.128, 172.16.64.192

B. 172.16.0.0, 172.16.64.0, 172.16.128.0, 172.16.192.0

C. 172.16.64.0, 172.16.0.128, 172.16.192.0, 172.16.0.255

D. 172.16.0.0, 172.16.0.64, 172.16.0.128, 172.16.0.192

Administracja i eksploatacja …

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

A. otwierania okna wyszukiwania

B. kopiowania

C. rozpoczynania drukowania zrzutu ekranowego

D. odświeżania zawartości aktualnego okna