Filtrowanie pytań

Administracja i eksploatacja …

A. serwera DHCP

B. serwera DNS

C. rutingu

D. Active Directory

Administracja i eksploatacja …

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

A. devmgmt.msc

B. fsmgmt.msc

C. certmgr.msc

D. wmimgmt.msc

Administracja i eksploatacja …

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

A. Tusz

B. Atrament

C. Pisak

D. Filament

Administracja i eksploatacja …

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

A. -s 75

B. -i 3

C. -a 81

D. -c 9

Administracja i eksploatacja …

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

A. zapory sieciowej

B. blokady portu 80

C. serwera Proxy

D. programu antywirusowego

Administracja i eksploatacja …

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

A. menedżer urządzeń

B. edytor rejestru

C. przystawka Sprawdź dysk

D. chkdsk

Administracja i eksploatacja …

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

A. Suma przeników zdalnych

B. Przenik zbliżny

C. Przenik zdalny

D. Suma przeników zbliżnych i zdalnych

Administracja i eksploatacja …

W systemie Windows informacje o aktualnym użytkowniku komputera są przechowywane w gałęzi rejestru o skróconej nazwie:

A. HKCU

B. HKCR

C. HKCC

D. HKLM

Administracja i eksploatacja …

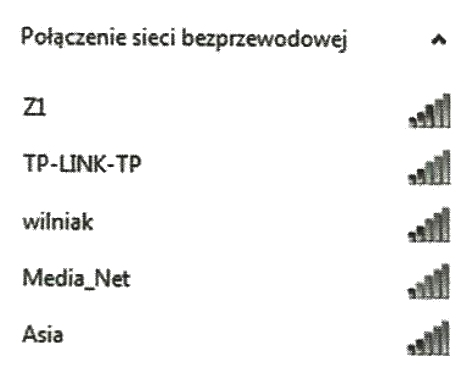

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

A. adres MAC

B. rodzaj zabezpieczeń

C. klucz zabezpieczeń

D. SSID sieci

Administracja i eksploatacja …

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

A. wymazanie danych z pamięci CMOS

B. przejście do ustawień systemu Windows

C. usunięcie pliku konfiguracyjnego

D. wejście do ustawień BIOS-u komputera

Administracja i eksploatacja …

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

A. tracert

B. ping

C. arp

D. netstat

Administracja i eksploatacja …

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

A. podłączenie zasobów komputera 192.168.20.2 do dysku Z:

B. rozłączenie zasobów komputera 192.168.20.2 od dysku Z:

C. rozłączenie katalogu data z dyskiem Z:

D. podłączenie katalogu data do dysku Z:

Administracja i eksploatacja …

Jakie urządzenie wykorzystuje się do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

A. hub

B. modem

C. switch

D. punkt dostępu

Administracja i eksploatacja …

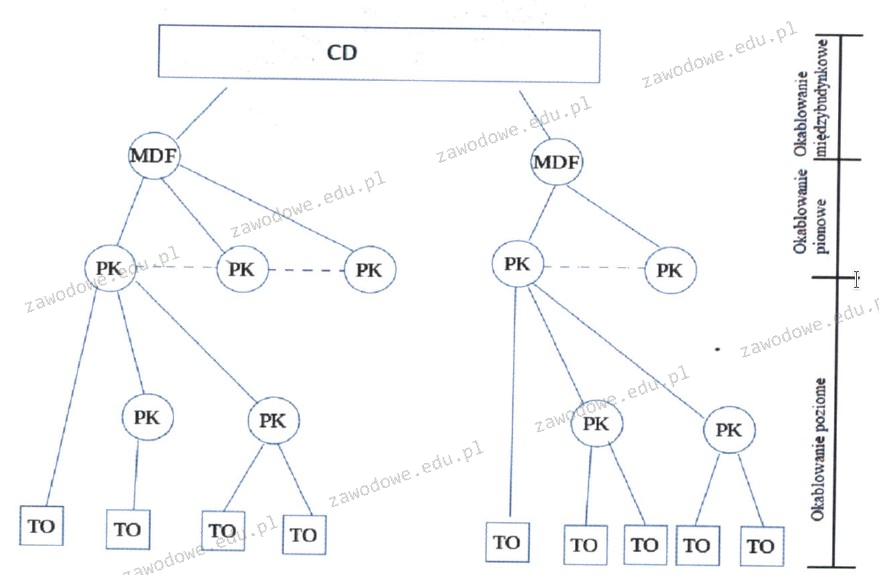

Na zaprezentowanym schemacie logicznym sieci przedstawiono

A. 2 kampusowe punkty dystrybucji

B. 9 gniazd telekomunikacyjnych

C. 7 budynkowych punktów dystrybucji

D. 4 kondygnacyjne punkty sieciowe

Administracja i eksploatacja …

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

A. LLC (Logical Link Control)

B. CRC (Cyclic Redundancy Check)

C. CSMA (Carrier Sense Multiple Access)

D. MAC (Media Access Control)

Administracja i eksploatacja …

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

A. serwer aplikacji

B. serwer plików

C. serwer terminali

D. serwer DHCP

Administracja i eksploatacja …

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

A. 2

B. 3

C. 1

D. 4

Administracja i eksploatacja …

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

A. logiczna zbiorowość komputerów, które mają możliwość wzajemnej komunikacji w sieci oraz dzielenia się zasobami

B. grupa komputerów połączonych w infrastrukturę sieciową, składająca się z serwera działającego jako kontroler oraz stacji roboczych – klientów

C. baza danych zawierająca dane o użytkownikach sieci, ich hasłach oraz uprawnieniach

D. usługa katalogowa, która przechowuje dane dotyczące obiektów w sieci i udostępnia je użytkownikom oraz administratorom sieci

Administracja i eksploatacja …

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

A. dwa gniazda abonenckie

B. pośredni punkt rozdzielczy z gniazdem abonenckim

C. główny punkt rozdzielczy z gniazdem abonenckim

D. główny punkt rozdzielczy z pośrednimi punktami rozdzielczymi

Administracja i eksploatacja …

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

A. odwołanie do nieistniejącego pliku

B. zablokowanie klawiatury

C. przegrzanie procesora

D. problemy związane z zapisem/odczytem dysku twardego

Administracja i eksploatacja …

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

A. 255.255.255.0

B. 255.255.255.192

C. 255.255.255.128

D. 255.255.255.224

Administracja i eksploatacja …

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

A. siatki

B. magistrali

C. pierścienia

D. gwiazdy

Administracja i eksploatacja …

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

A. Szeregowy asynchroniczny

B. Szeregowy synchroniczny

C. Równoległy synchroniczny

D. Równoległy asynchroniczny

Administracja i eksploatacja …

Problemy z laptopem, objawiające się zmienionymi barwami lub brakiem określonego koloru na ekranie, mogą być spowodowane uszkodzeniem

A. pamięci RAM

B. taśmy matrycy

C. interfejsu HDMI

D. portu D-SUB

Administracja i eksploatacja …

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

A. specjalnego oprogramowania sterującego

B. unikalnego identyfikatora urządzenia

C. lokalizacji oprogramowania urządzenia

D. lokalizacji sprzętu

Administracja i eksploatacja …

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

A. Grupie Administratorzy należy anulować uprawnienia „Zarządzanie drukarkami”

B. Grupie Pracownicy należy przydzielić uprawnienia „Drukuj”

C. Grupie Administratorzy trzeba odebrać uprawnienia „Drukuj”

D. Grupie Pracownicy powinno się usunąć uprawnienia „Zarządzanie dokumentami”

Administracja i eksploatacja …

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

A. DDR4

B. DDR

C. DDR2

D. DDR3

Administracja i eksploatacja …

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

A. services

B. restore

C. dompol

D. gpupdate

Administracja i eksploatacja …

Symbol graficzny zaprezentowany na rysunku oznacza opakowanie

A. spełniające normę TCO

B. przeznaczone do recyklingu

C. wykonane z materiałów wtórnych

D. możliwe do wielokrotnego użycia

Administracja i eksploatacja …

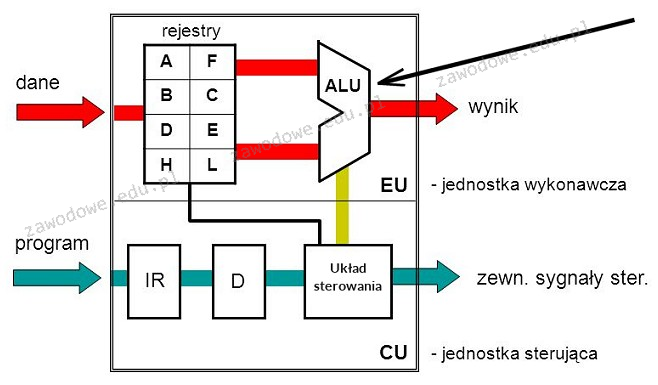

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

A. przetwarzania wskaźnika do następnej instrukcji programu

B. zapisywania kolejnych adresów pamięci zawierających rozkazy

C. przechowywania aktualnie przetwarzanej instrukcji

D. wykonywania operacji arytmetycznych i logicznych na liczbach

Administracja i eksploatacja …

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

A. w amperach

B. w dżulach

C. w decybelach

D. w omach

Administracja i eksploatacja …

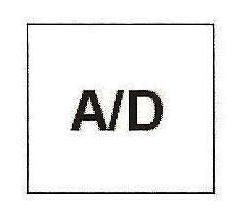

Jakie znaczenie ma zaprezentowany symbol graficzny?

A. przetwornik cyfrowo-analogowy

B. przetwornik analogowo-cyfrowy

C. filtr dolnoprzepustowy

D. generator dźwięku

Administracja i eksploatacja …

Serwisant dotarł do klienta, który znajdował się 11 km od siedziby firmy, i przeprowadził u niego działania naprawcze wymienione w poniższej tabeli. Oblicz całkowity koszt brutto jego usług, wiedząc, że dojazd do klienta kosztuje 1,20 zł/km brutto w obie strony. Stawka VAT na usługi wynosi 23%.

A. 153,20 zł

B. 198,60 zł

C. 166,40 zł

D. 195,40 zł

Administracja i eksploatacja …

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

A. igłowych

B. laserowych

C. atramentowych

D. termosublimacyjnych

Administracja i eksploatacja …

Aby przeprowadzić rezerwację adresów IP w systemie Windows Server na podstawie fizycznych adresów MAC urządzeń, konieczne jest skonfigurowanie usługi

A. DHCP

B. DNS

C. NAT

D. RRAS

Administracja i eksploatacja …

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

A. Kabel światłowodowy

B. Fale radiowe

C. Czteroparowy kabel kat. 5

D. Mikrofale

Administracja i eksploatacja …

Producent wyświetlacza LCD stwierdził, że spełnia on wymagania klasy II według normy ISO 13406-2. Na podstawie danych przedstawionych w tabeli określ, ile pikseli z defektem typu 3 musi wystąpić na wyświetlaczu o naturalnej rozdzielczości 1280x800 pikseli, aby uznać go za uszkodzony?

| Klasa | Maksymalna liczba dopuszczalnych błędów na 1 milion pikseli | ||

|---|---|---|---|

| Typ 1 | Typ 2 | Typ 3 | |

| I | 0 | 0 | 0 |

| II | 2 | 2 | 5 |

| III | 5 | 15 | 50 |

| IV | 50 | 150 | 500 |

A. 3 piksele

B. 1 piksel

C. 7 pikseli

D. 4 piksele

Administracja i eksploatacja …

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu ustawienia kolejności uruchamiania systemów operacyjnych, konieczna jest modyfikacja zawartości

A. bcdedit

B. boot.ini

C. /etc/grub.d

D. /etc/inittab

Administracja i eksploatacja …

Program, który nie jest przeznaczony do analizy stanu komputera to

A. HD Tune

B. CPU-Z

C. Everest

D. Cryptic Disk

Administracja i eksploatacja …

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

A. użycie zasad grupy

B. mapowanie dysku

C. pobranie aktualizacji Windows

D. ponowna instalacja programu