Filtrowanie pytań

Administracja i eksploatacja …

A. Przelogować się na innego użytkownika

B. Sprawdzić adres IP przypisany do karty sieciowej

C. Zaktualizować sterownik karty sieciowej

D. Zaktualizować system operacyjny

Administracja i eksploatacja …

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

A. PCIe x16

B. AGP

C. PCIe x1

D. PCI

Administracja i eksploatacja …

W systemie Windows po wykonaniu polecenia systeminfo nie otrzyma się informacji o

A. zainstalowanych aktualizacjach

B. liczbie procesorów

C. liczbie partycji podstawowych

D. zamontowanych kartach sieciowych

Administracja i eksploatacja …

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

A. Na stronach parzystych dokumentu

B. Nagłówek znajduje się na górnym marginesie, a stopka na dolnym marginesie

C. Nagłówek jest umieszczony na dolnym marginesie, a stopka na górnym marginesie

D. Nagłówek występuje na początku dokumentu, a stopka na końcu dokumentu

Administracja i eksploatacja …

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

A. PCI Express

B. mSATA

C. ATA

D. SATA Express

Administracja i eksploatacja …

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

A. 150 MB/s

B. 375 MB/s

C. 750 MB/s

D. 300 MB/s

Administracja i eksploatacja …

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

A. oczekuje na ustalenie priorytetu transmisji przez koncentrator

B. po zauważeniu ruchu w sieci czeka, aż medium stanie się dostępne

C. wysyła prośbę o zezwolenie na transmisję

D. czeka na token umożliwiający rozpoczęcie nadawania

Administracja i eksploatacja …

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

A. program Team Viewer

B. program Ultra VNC

C. program Wireshark

D. pulpit zdalny

Administracja i eksploatacja …

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

A. CUPS

B. Samba

C. Apache

D. NTP

Administracja i eksploatacja …

DB-25 służy jako złącze

A. VGA, SVGA i XGA

B. GamePort

C. portu równoległego LPT

D. portu RS-422A

Administracja i eksploatacja …

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

A. błędnie ustawiona maska podsieci

B. błędny adres IP hosta

C. błędnie skonfigurowana brama domyślna

D. błędny adres IP serwera DNS

Administracja i eksploatacja …

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

A. RJ45

B. USB

C. COM

D. LPT

Administracja i eksploatacja …

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

A. serwer1dane$\%username%

B. firma.localpliki\%username%

C. serwer1pliki\%username%

D. firma.localdane\%username%

Administracja i eksploatacja …

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

A. 0,085 kHz

B. 850 Hz

C. 85 kHz

D. 8,5 Hz

Administracja i eksploatacja …

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

A. 5 GHz, 300 Mbps

B. 2,4 GHz, 300 Mbps

C. 2,4 GHz, 54 Mbps

D. 5 GHz, 54 Mbps

Administracja i eksploatacja …

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

A. 264,45 zł

B. 215,00 zł

C. 196,80 zł

D. 160,00 zł

Administracja i eksploatacja …

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

A. 18,00 zł

B. 28,00 zł

C. 32,00 zł

D. 25,00 zł

Administracja i eksploatacja …

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

A. pierścienia

B. gwiazdy

C. magistrali

D. siatki

Administracja i eksploatacja …

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

A. Pierścień

B. Drzewo

C. Gwiazda

D. Siatka

Administracja i eksploatacja …

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

A. 256

B. 254

C. 253

D. 255

Administracja i eksploatacja …

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

A. 10 gniazd

B. 5 gniazd

C. 8 gniazd

D. 4 gniazda

Administracja i eksploatacja …

Podczas próby zapisania danych na karcie SD wyświetla się komunikat "usuń ochronę przed zapisem lub użyj innego dysku". Zwykle przyczyną tego komunikatu jest

A. brak wolnego miejsca na karcie pamięci

B. zbyt duża wielkość pliku, który ma być zapisany

C. ustawienie mechanicznego przełącznika blokady zapisu na karcie w pozycji ON

D. posiadanie uprawnień "tylko do odczytu" do plików na karcie SD

Administracja i eksploatacja …

Zarządzanie partycjami w systemach operacyjnych Windows

A. umożliwiają określenie maksymalnej wielkości przestrzeni dyskowej dla kont użytkowników

B. przydzielają etykietę (np. C) dla konkretnej partycji

C. oferują podstawowe funkcje diagnostyczne, defragmentację oraz checkdisk

D. przydzielają partycje na nośnikach

Administracja i eksploatacja …

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

A. sprawdzić obecność błędów na dysku

B. zweryfikować, czy na komputerze nie ma wirusów

C. wyeksportować klucze rejestru do pliku

D. utworzyć kopię zapasową ważnych plików

Administracja i eksploatacja …

Do jakiego pomiaru wykorzystywany jest watomierz?

A. rezystancji

B. natężenia prądu elektrycznego

C. napięcia prądu elektrycznego

D. mocy czynnej

Administracja i eksploatacja …

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

A. folderowa

B. wymiany

C. rozszerzona

D. systemowa

Administracja i eksploatacja …

Urządzenie przedstawione na ilustracji, wraz z podanymi danymi technicznymi, może być zastosowane do pomiarów systemów okablowania

A. koncentrycznego

B. telefonicznego

C. światłowodowego

D. skrętki cat. 5e/6

Administracja i eksploatacja …

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

A. 255.255.255.0

B. 255.255.255.024

C. 255.255.255.240

D. 255.255.240.0

Administracja i eksploatacja …

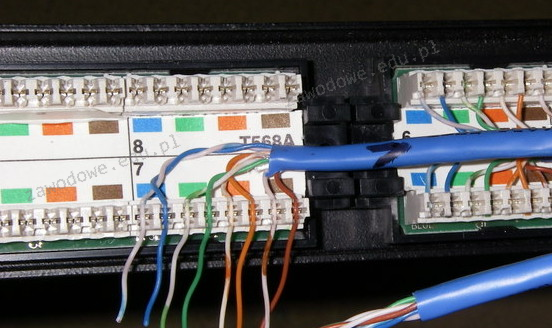

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

A. narzędzie zaciskowe BNC

B. narzędzie zaciskowe 8P8C

C. narzędzie uderzeniowe

D. narzędzie JackRapid

Administracja i eksploatacja …

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

A. 2460,00 zł

B. 1230,00 zł

C. 1023,00 zł

D. 2046,00 zł

Administracja i eksploatacja …

Jakie urządzenie pozwala na podłączenie kabla światłowodowego wykorzystywanego w okablowaniu pionowym sieci do przełącznika z jedynie gniazdami RJ45?

A. Modem

B. Ruter

C. Regenerator

D. Konwerter mediów

Administracja i eksploatacja …

Wykonując w konsoli systemu Windows Server komendę convert, co można zrealizować?

A. defragmentację dysku

B. naprawę systemu plików

C. zmianę systemu plików

D. naprawę logicznej struktury dysku

Administracja i eksploatacja …

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

A. DNS

B. DHCP

C. WINS

D. NFS

Administracja i eksploatacja …

Administrator Active Directory w domenie firma.local pragnie skonfigurować mobilny profil dla wszystkich użytkowników. Ma on być przechowywany na serwerze serwer1, w folderze pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia opisane wymagania?

A. \serwer1\pliki\%username%

B. \firma.local\dane\%username%

C. \serwer1\dane$\%username%

D. \firma.local\pliki\%username%

Administracja i eksploatacja …

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

A. wałków olejowych w drukarkach laserowych

B. ekranów monitorów LCD

C. ekranów monitorów CRT

D. rolek prowadzących papier w drukarkach atramentowych

Administracja i eksploatacja …

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

A. 4 bity

B. 9 bitów

C. 3 bity

D. 16 bitów

Administracja i eksploatacja …

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

A. 18

B. 19

C. 16

D. 17

Administracja i eksploatacja …

Narzędzie służące do oceny wydajności systemu komputerowego to

A. benchmark

B. checkdisk

C. sniffer

D. exploit

Administracja i eksploatacja …

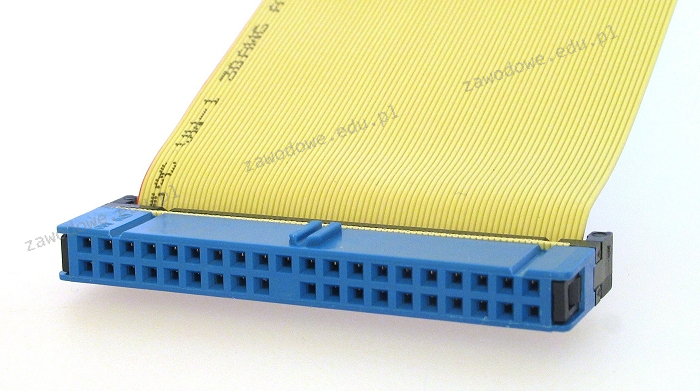

Na ilustracji przedstawiono taśmę (kabel) złącza

A. SCSI

B. SATA

C. ATA

D. SAS

Administracja i eksploatacja …

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

A. patchpanelu niezaładowanym

B. patchpanelu załadowanym

C. adapterze typu mosaic

D. patchpanelu FO