Filtrowanie pytań

Administracja i eksploatacja …

A. pojemność i typ interfejsu twardego dysku oraz rodzaj gniazda zainstalowanej pamięci RAM

B. gniazdo interfejsu karty graficznej oraz moc zainstalowanego źródła zasilania

C. typ pamięci RAM, maksymalną pojemność oraz ilość modułów, które obsługuje płyta główna

D. markę pamięci RAM oraz zewnętrzne interfejsy zamontowane na płycie głównej

Administracja i eksploatacja …

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

A. niebieski

B. żółty

C. różowy

D. zielony

Administracja i eksploatacja …

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

A. PCI-Express x 8 wersja 1.0

B. PCI-Express x 1 wersja 3.0

C. PCI-Express x 4 wersja 2.0

D. PCI-Express x 16 wersja 1.0

Administracja i eksploatacja …

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

A. RAID 0

B. RAID 2

C. RAID 1

D. RAID 3

Administracja i eksploatacja …

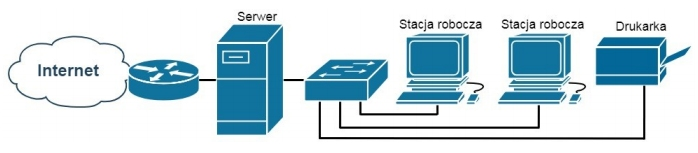

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

A. Usługa dzielenia

B. Usługa LDS

C. Usługa drukowania

D. Usługa rutingu

Administracja i eksploatacja …

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

A. wymienić bęben światłoczuły

B. przeczyścić głowice drukarki

C. wymienić grzałkę

D. przeczyścić wentylator drukarki

Administracja i eksploatacja …

Aby przygotować ikony zaprezentowane na załączonym obrazku do wyświetlania na Pasku zadań w systemie Windows, należy skonfigurować

A. obszar powiadomień

B. funkcję Snap i Peek

C. funkcję Pokaż pulpit

D. obszar Action Center

Administracja i eksploatacja …

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

A. GIGODO Tools

B. GNOMON 3D

C. GNOME Tweak Tool

D. GNU Compiller Collection

Administracja i eksploatacja …

W wierszu poleceń systemu Windows polecenie md jest używane do

A. zmiany nazwy pliku

B. przechodzenia do katalogu nadrzędnego

C. tworzenia pliku

D. tworzenia katalogu

Administracja i eksploatacja …

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

A. rpm

B. tar

C. chmod

D. cmd

Administracja i eksploatacja …

Jakie jest zadanie usługi DNS?

A. weryfikacja poprawności adresów IP

B. weryfikacja poprawności adresów domenowych

C. konwersja adresów IP na nazwy domenowe

D. konwersja nazw domenowych na adresy IP

Administracja i eksploatacja …

Nieprawidłowa forma zapisu liczby 778 to

A. 3F(16)

B. 11011(zm)

C. 63(10)

D. 111111(2)

Administracja i eksploatacja …

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

A. 1000Base-T

B. 1000Base-LX

C. 1000Base-SX

D. 1000Base-FX

Administracja i eksploatacja …

Który z standardów korzysta z częstotliwości 5 GHz?

A. 802.11a

B. 802.11b

C. 802.11

D. 802.11g

Administracja i eksploatacja …

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

A. TSB-67

B. EIA/TIA 568-A

C. PN-EN 50173

D. ISO/IEC 11801

Administracja i eksploatacja …

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

A. helów

B. dekad

C. oktetów

D. bitów

Administracja i eksploatacja …

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

A. &

B. ~

C. #

D. *

Administracja i eksploatacja …

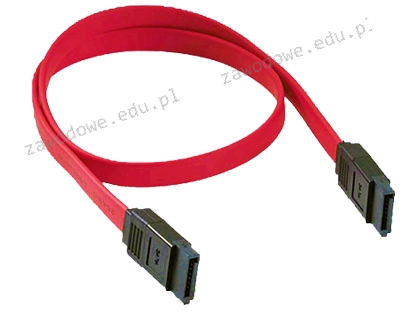

Na ilustracji przedstawiono przewód z wtykami

A. Molex

B. SATA

C. ATA

D. Berg

Administracja i eksploatacja …

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

A. userdel -d nazwa_użytkownika

B. sudo userdel -r nazwa_użytkownika

C. sudo userdel nazwa_użytkownika

D. userdel nazwa_użytkownika

Administracja i eksploatacja …

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

A. 255.255.255.248

B. 255.255.255.240

C. 255.255.255.224

D. 255.255.255.192

Administracja i eksploatacja …

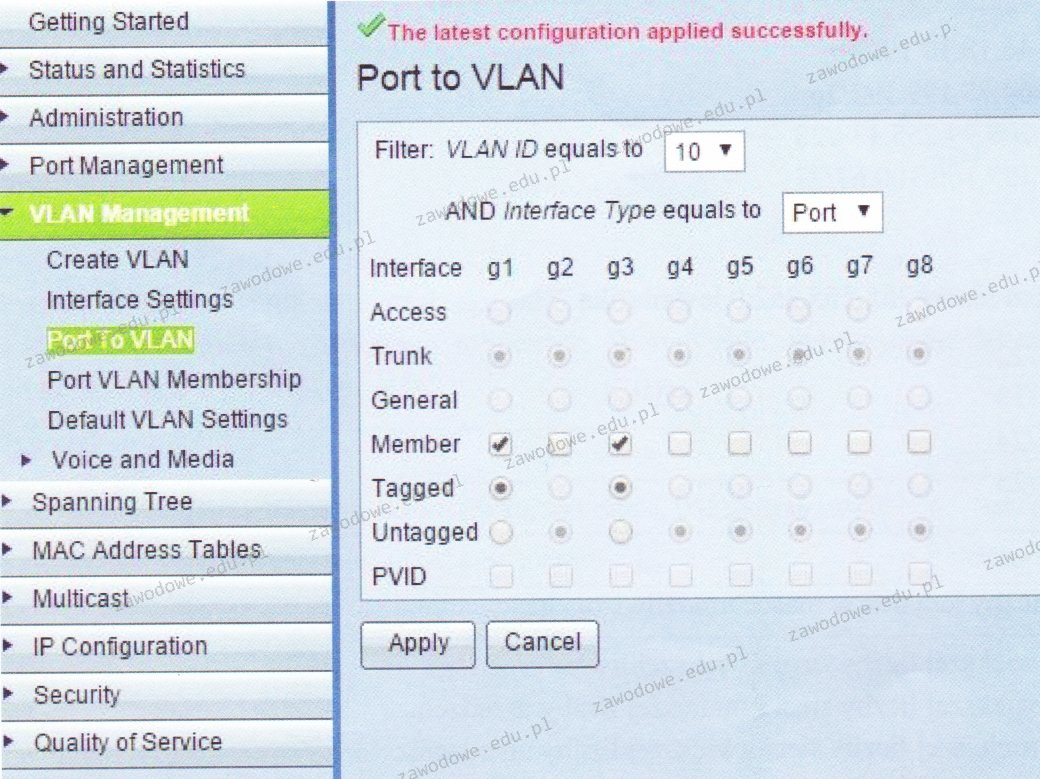

Na ilustracji przedstawiona jest konfiguracja

A. przekierowania portów

B. wirtualnych sieci

C. rezerwacji adresów MAC

D. sieci bezprzewodowej

Administracja i eksploatacja …

Na ilustracji zaprezentowano układ

A. rezerwacji adresów MAC

B. wirtualnych sieci

C. przekierowania portów

D. sieci bezprzewodowej

Administracja i eksploatacja …

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

A. rozbita matryca

B. uszkodzone gniazdo HDMI

C. uszkodzony inwerter

D. uszkodzone łącze między procesorem a matrycą

Administracja i eksploatacja …

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

A. 192.168.100.50/28; 192.168.100.52/28; 192.168.100.56/28; 192.168.100.60/28

B. 192.168.100.48/30; 192.168.100.52/30; 192.168.100.56/30; 192.168.100.60/30

C. 192.168.100.48/27; 192.168.100.52/27; 192.168.100.56/27; 192.168.100.58/27

D. 192.168.100.48/29; 192.168.100.54/29; 192.168.100.56/29; 192.168.100.58/29

Administracja i eksploatacja …

Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne tworzenie kopii zapasowych danych na nowo podłączonym nośniku pamięci

B. rozpoznawanie nowo podłączonego urządzenia i automatyczne przydzielanie mu zasobów

C. automatyczne uruchamianie ostatnio używanej gry

D. automatyczne usuwanie sterowników, które nie były używane przez dłuższy czas

Administracja i eksploatacja …

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

A. Rdesktop

B. UltraVNC

C. Virtualbox

D. Team Viewer

Administracja i eksploatacja …

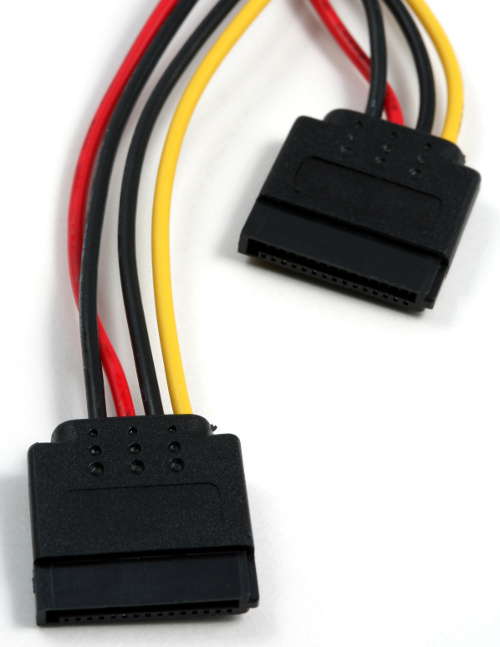

Na przedstawionym zdjęciu złącza pozwalają na

A. zapewnienie zasilania dla urządzeń ATA

B. zapewnienie dodatkowego zasilania dla kart graficznych

C. zapewnienie zasilania dla urządzeń PATA

D. zapewnienie zasilania dla urządzeń SATA

Administracja i eksploatacja …

Która z poniższych opcji nie jest usługą katalogową?

A. Oracle baseDirectory

B. Active Directory

C. Novell eDirectory

D. OpenLDAP

Administracja i eksploatacja …

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

A. wirusy

B. rootkity

C. robaki

D. trojany

Administracja i eksploatacja …

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

A. Power under Control

B. Power over Classifications

C. Power over Internet

D. Power over Ethernet

Administracja i eksploatacja …

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?

A. 63

B. 1

C. 8

D. 55

Administracja i eksploatacja …

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

A. AutoCad

B. WireShark

C. CommView

D. Packet Tracer

Administracja i eksploatacja …

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

A. NTFS

B. FAT

C. ext3

D. FAT32

Administracja i eksploatacja …

Norma EN 50167 odnosi się do systemów okablowania

A. wertykalnego

B. szkieletowego

C. sieciowego

D. horyzontalnego

Administracja i eksploatacja …

Liczba 205(10) w zapisie szesnastkowym wynosi

A. CC

B. DC

C. CD

D. DD

Administracja i eksploatacja …

Jakie właściwości posiada topologia fizyczna sieci opisana w ramce?

- jedna transmisja w danym momencie

- wszystkie urządzenia podłączone do sieci nasłuchują podczas transmisji i odbierają jedynie pakiety zaadresowane do nich

- trudno zlokalizować uszkodzenie kabla

- sieć może przestać działać po uszkodzeniu kabla głównego w dowolnym punkcie

- jedna transmisja w danym momencie

- wszystkie urządzenia podłączone do sieci nasłuchują podczas transmisji i odbierają jedynie pakiety zaadresowane do nich

- trudno zlokalizować uszkodzenie kabla

- sieć może przestać działać po uszkodzeniu kabla głównego w dowolnym punkcie

A. Magistrala

B. Rozgłaszająca

C. Gwiazda

D. Siatka

INF.02 Pytanie 1597

Administracja i eksploatacja …

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

A. ochronić konta za pomocą hasła

B. ustawić atrybut ukryty dla wszystkich istotnych plików

C. przygotować punkt przywracania systemu

D. wdrożyć szyfrowanie partycji

Administracja i eksploatacja …

W usłudze, jaką funkcję pełni protokół RDP?

A. terminalowej w systemie Linux

B. pulpitu zdalnego w systemie Windows

C. SCP w systemie Windows

D. poczty elektronicznej w systemie Linux

Administracja i eksploatacja …

Po zainstalowaniu z domyślnymi uprawnieniami, system Windows XP nie obsługuje formatu systemu plików

A. EXT

B. NTFS

C. FAT32

D. FAT16

Administracja i eksploatacja …

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

A. AFEXT

B. ANEXT

C. NEXT

D. FEXT