Filtrowanie pytań

Administracja i eksploatacja …

A. DHCP

B. serwer plików

C. pulpit zdalny

D. FTP

Administracja i eksploatacja …

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

A. devmgmt.msc

B. dfrg.msc

C. tsmmc.msc

D. perfmon.msc

Administracja i eksploatacja …

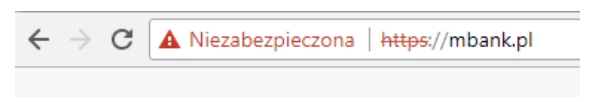

Zidentyfikuj powód pojawienia się komunikatu, który został pokazany na ilustracji

A. Problem z weryfikacją certyfikatu bezpieczeństwa

B. Niewłaściwy program do przeglądania

C. Brak zainstalowanego oprogramowania antywirusowego

D. Wyłączona zapora sieciowa

Administracja i eksploatacja …

Jakie zadanie pełni router?

A. eliminacja kolizji

B. przekładanie nazw na adresy IP

C. ochrona sieci przed atakami z zewnątrz oraz z wewnątrz

D. przesyłanie pakietów TCP/IP z sieci źródłowej do sieci docelowej

Administracja i eksploatacja …

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

A. toner

B. atrament

C. pigment

D. taśma barwiąca

Administracja i eksploatacja …

Proces zapisywania kluczy rejestru do pliku określamy jako

A. eksportowaniem rejestru

B. edycją rejestru

C. modyfikacją rejestru

D. kopiowaniem rejestru

INF.02 Pytanie 1647

Administracja i eksploatacja …

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

A. CrystalDiskInfo

B. Diskpart

C. Norton Ghost

D. Gparted

Administracja i eksploatacja …

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?

A. Obowiązkowy

B. Mobilny

C. Tymczasowy

D. Lokalny

Administracja i eksploatacja …

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

A. W trybie chronionym, rzeczywistym i wirtualnym

B. W trybie rzeczywistym

C. W trybie chronionym

D. W trybie wirtualnym

Administracja i eksploatacja …

Protokół, który pozwala na bezpieczną, zdalną obsługę serwera, to

A. POP3

B. TELNET

C. SSH

D. SMTP

Administracja i eksploatacja …

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

A. pwd

B. rpm

C. cd

D. ls

Administracja i eksploatacja …

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

A. QoS

B. PoE

C. ARP

D. STP

Administracja i eksploatacja …

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

A. uszkodzony kontroler DMA

B. brak pliku ntldr

C. skasowany BIOS komputera

D. dyskietka umieszczona w napędzie

Administracja i eksploatacja …

Jak wygląda maska dla adresu IP 92.168.1.10/8?

A. 255.0.255.0

B. 255.255.0.0

C. 255.255.255.0

D. 255.0.0.0

Administracja i eksploatacja …

Który adres stacji roboczej należy do klasy C?

A. 172.0.0.1

B. 232.0.0.1

C. 223.0.0.1

D. 127.0.0.1

Administracja i eksploatacja …

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

A. D-Sub

B. DVI-A

C. VGA

D. HDMI

Administracja i eksploatacja …

Narzędzie, które chroni przed nieautoryzowanym dostępem do sieci lokalnej, to

A. analityk sieci

B. oprogramowanie antywirusowe

C. analizator pakietów

D. zapora sieciowa

Administracja i eksploatacja …

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

A. ps

B. show

C. dir

D. who

Administracja i eksploatacja …

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

A. 02

B. 01

C. 03

D. 04

Administracja i eksploatacja …

W celu zbudowania sieci komputerowej w danym pomieszczeniu wykorzystano 25 metrów kabli UTP, 5 gniazd RJ45 oraz odpowiednią liczbę wtyków RJ45 potrzebnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt zastosowanych materiałów do budowy sieci? Ceny jednostkowe materiałów są przedstawione w tabeli.

| Material | Jednostka miary | Cena |

|---|---|---|

| Skrętka UTP | m | 1 zł |

| Gniazdo RJ45 | szt. | 10 zł |

| Wtyk RJ45 | szt. | 50 gr |

A. 80 zł

B. 90 zł

C. 50 zł

D. 75 zł

Administracja i eksploatacja …

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

A. aktywne

B. pasywne

C. symetryczne

D. wymuszone

Administracja i eksploatacja …

Podstawowy rekord uruchamiający na dysku twardym to

A. NTLDR

B. MBR

C. BOOT

D. FDISK

Administracja i eksploatacja …

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

A. Mechaniczne zniszczenie dysku

B. Utworzona macierz RAID 5

C. Uszkodzenie talerzy dysku

D. Wyzerowanie partycji dysku

Administracja i eksploatacja …

Wskaż błędne twierdzenie dotyczące Active Directory?

A. Domeny uporządkowane w hierarchii mogą tworzyć strukturę drzewa

B. Active Directory to usługa katalogowa w systemach operacyjnych sieciowych firmy Microsoft

C. W Active Directory dane są grupowane w sposób hierarchiczny

D. Active Directory to usługa służąca do monitorowania wykorzystania limitów dyskowych aktywnych katalogów

Administracja i eksploatacja …

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

A. 100GB

B. 50GB

C. 25GB

D. 25MB

Administracja i eksploatacja …

Uszkodzenie czego może być przyczyną awarii klawiatury?

A. przełącznika membranowego

B. matrycy CCD

C. czujnika elektromagnetycznego

D. kontrolera DMA

Administracja i eksploatacja …

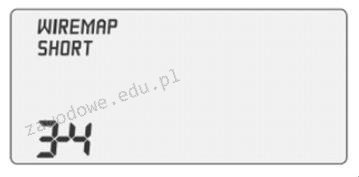

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

A. Rozdzielenie pary

B. Odwrócenie pary

C. Błąd rozwarcia

D. Błąd zwarcia

Administracja i eksploatacja …

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

A. ipconfig /flushdns

B. ipconfig /displaydns

C. ipconfig /release

D. ipconfig /renew

Administracja i eksploatacja …

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

A. 802.11a

B. 802.11g

C. 802.11b

D. 802.11n

Administracja i eksploatacja …

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

A. 50 m

B. 100 m

C. 500 m

D. 185 m

Administracja i eksploatacja …

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

A. Spoofing

B. DDoS

C. Phishing

D. Flood ping

Administracja i eksploatacja …

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

A. 1 Gbit/s

B. 1 Mbit/s

C. 1 GB/s

D. 1 MB/s

Administracja i eksploatacja …

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

A. 4 V

B. 12 V

C. 20 V

D. 130 V

Administracja i eksploatacja …

Zapis #102816 oznacza reprezentację w systemie

A. szesnastkowym

B. dwójkowym

C. dziesiętnym

D. ósemkowym

Administracja i eksploatacja …

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

A. Jest zainstalowana na każdym przełączniku

B. Jest częścią oprogramowania większości ruterów

C. Jest narzędziem chroniącym sieć przed włamaniami

D. Jest składnikiem systemu operacyjnego Windows

Administracja i eksploatacja …

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

A. mkdir

B. set

C. rename

D. move

Administracja i eksploatacja …

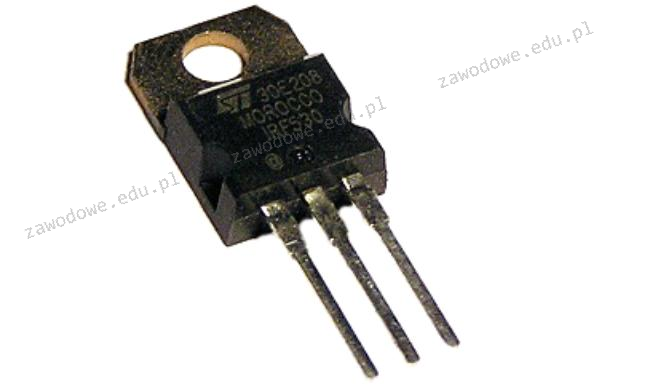

Element elektroniczny przedstawiony na ilustracji to

A. cewka

B. kondensator

C. rezystor

D. tranzystor

Administracja i eksploatacja …

Fragment pliku httpd.conf serwera Apache przedstawia się jak na diagramie. W celu zweryfikowania prawidłowego funkcjonowania strony WWW na serwerze, należy wprowadzić w przeglądarkę

| Listen 8012 |

| Server Name localhost:8012 |

A. http://localhost:8080

B. http://localhost:8012

C. http://localhost:apache

D. http://localhost

Administracja i eksploatacja …

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

A. Przechowuje dane o obiektach w sieci

B. Centralnie kieruje adresami IP oraz związanymi informacjami i automatycznie udostępnia je klientom

C. Zarządza żądaniami protokołu komunikacyjnego

D. Umożliwia transfer plików pomiędzy odległymi komputerami przy użyciu protokołu komunikacyjnego

Administracja i eksploatacja …

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

A. Kingston 4GB 1333MHz DDR3 Non-ECC CL9 DIMM

B. Kingston 8GB 1333MHz DDR3 ECC Reg CL9 DIMM 2Rx8

C. Kingston 4GB 1600MHz DDR3 ECC CL11 DIMM 1,5 V

D. Kingston Hynix B 8GB 1600MHz DDR3L CL11 ECC SODIMM 1,35 V