Filtrowanie pytań

Administracja i eksploatacja …

A. 118.202.15.6, 255.255.0.0

B. 180.12.56.1, 255.255.0.0

C. 140.16.5.18, 255.255.255.0

D. 169.12.19.6, 255.255.255.0

Administracja i eksploatacja …

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

A. Internet Group Management Protocol (IGMP)

B. Simple Network Management Protocol (SNMP)

C. Simple Mail Transfer Protocol (SMTP)

D. Internet Control Message Protocol (ICMP)

Administracja i eksploatacja …

Wskaż błędny podział dysku MBR na partycje?

A. 1 partycja podstawowa oraz 1 rozszerzona

B. 1 partycja podstawowa oraz 2 rozszerzone

C. 3 partycje podstawowe oraz 1 rozszerzona

D. 2 partycje podstawowe oraz 1 rozszerzona

Administracja i eksploatacja …

Który z wymienionych adresów należy do klasy C?

A. 154.0.12.50

B. 196.74.6.29

C. 176.18.5.26

D. 125.9.3.234

Administracja i eksploatacja …

Router Wi-Fi działający w technologii 802.11n umożliwia osiągnięcie maksymalnej prędkości przesyłu danych

A. 600 Mb/s

B. 1000 Mb/s

C. 54 Mb/s

D. 11 Mb/s

Administracja i eksploatacja …

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

A. szyfrowania i odszyfrowywania plików oraz katalogów

B. sterowania rozruchem systemu

C. wyświetlania plików tekstowych

D. przełączania monitora w tryb uśpienia

Administracja i eksploatacja …

SuperPi to aplikacja używana do oceniania

A. wydajności procesorów o podwyższonej częstotliwości

B. obciążenia oraz efektywności kart graficznych

C. sprawności dysków twardych

D. poziomu niewykorzystanej pamięci operacyjnej RAM

Administracja i eksploatacja …

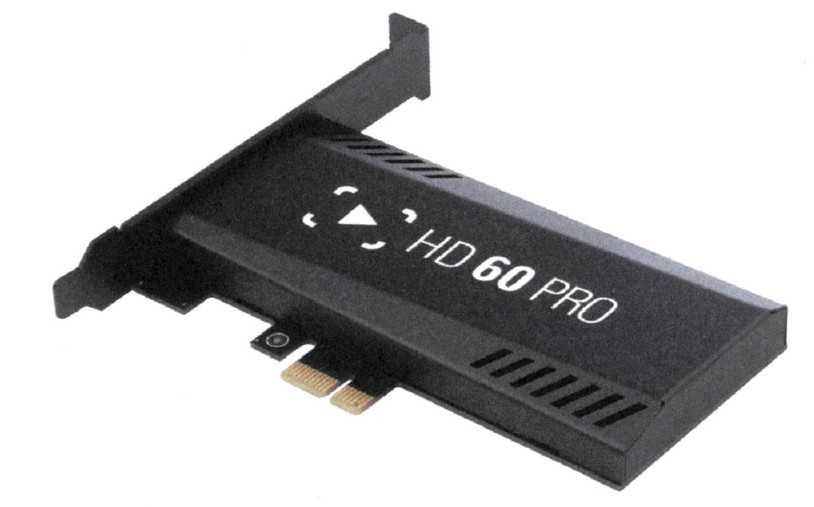

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

A. 1-Wire

B. AGP

C. PCI-e

D. eSATA

Administracja i eksploatacja …

Niskopoziomowe formatowanie dysku IDE HDD polega na

A. umieszczaniu programu rozruchowego w MBR

B. tworzeniu partycji podstawowej

C. tworzeniu partycji rozszerzonej

D. przeprowadzaniu przez producenta dysku

Administracja i eksploatacja …

Zidentyfikuj urządzenie przedstawione na ilustracji

A. umożliwia konwersję sygnału z okablowania miedzianego na okablowanie optyczne

B. jest odpowiedzialne za generowanie sygnału analogowego na wyjściu, który jest wzmocnionym sygnałem wejściowym, kosztem energii pobieranej z zasilania

C. jest przeznaczone do przechwytywania oraz rejestrowania pakietów danych w sieciach komputerowych

D. odpowiada za transmisję ramki pomiędzy segmentami sieci z wyborem portu, do którego jest przesyłana

Administracja i eksploatacja …

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

A. antyspam

B. antyspyware

C. adblock

D. antymalware

Administracja i eksploatacja …

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

A. Regeneratorem

B. Routerem

C. Wszystkie

D. Switch'em

Administracja i eksploatacja …

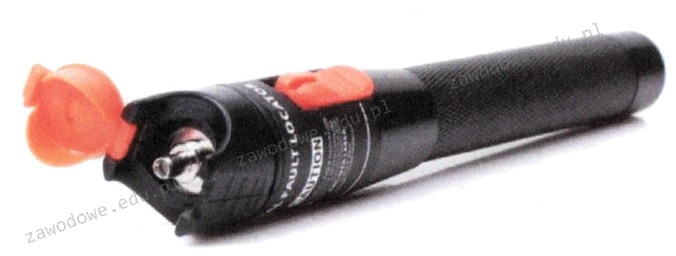

Zaprezentowane narzędzie jest wykorzystywane do

A. spawania przewodów światłowodowych

B. zaciskania wtyków RJ11 oraz RJ45

C. lokalizacji uszkodzeń włókien światłowodowych

D. zdejmowania izolacji okablowania

Administracja i eksploatacja …

W systemie Windows, który obsługuje przydziały dyskowe, użytkownik o nazwie Gość

A. może być członkiem jedynie grupy globalnej

B. może być członkiem grup lokalnych oraz grup globalnych

C. może być członkiem jedynie grupy o nazwie Goście

D. nie może być członkiem żadnej grupy

Administracja i eksploatacja …

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

A. przenośny odkurzacz komputerowy

B. element mocujący

C. ściereczkę do usuwania zabrudzeń

D. rękawice ochronne

Administracja i eksploatacja …

Jaką kwotę trzeba będzie przeznaczyć na zakup kabla UTP kat.5e do zbudowania sieci komputerowej składającej się z 6 stanowisk, gdzie średnia odległość każdego stanowiska od przełącznika wynosi 9 m? Należy uwzględnić 1 m zapasu dla każdej linii kablowej, a cena za 1 metr kabla to 1,50 zł?

A. 120,00 zł

B. 150,00 zł

C. 90,00 zł

D. 60,00 zł

Administracja i eksploatacja …

Na ilustracji widać

A. hub

B. switch

C. patch panel

D. router

Administracja i eksploatacja …

W systemie Windows uruchomiono plik wsadowy z dwoma argumentami. Uzyskanie dostępu do wartości drugiego argumentu w pliku wsadowym jest możliwe przez

A. $2$

B. $2

C. %2%

D. %2

Administracja i eksploatacja …

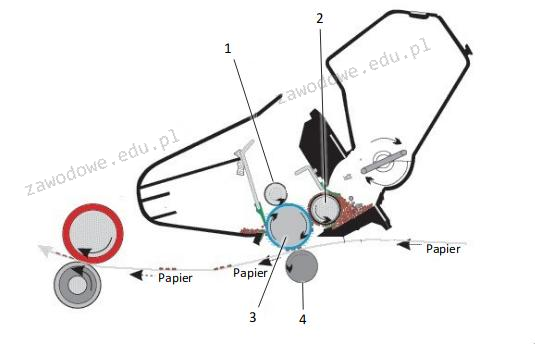

Na schemacie ilustrującym konstrukcję drukarki, w której toner jest nierównomiernie dostarczany do bębna, należy wskazać wałek magnetyczny oznaczony numerem

A. 2

B. 3

C. 4

D. 1

Administracja i eksploatacja …

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

A. nie funkcjonuje prawidłowo

B. funkcjonuje poprawnie

C. zostało dezaktywowane

D. sterowniki zainstalowane na nim są w nowszej wersji

Administracja i eksploatacja …

Jaki adres IPv6 jest poprawny?

A. 1234:9ABC::123:DEF4

B. 1234-9ABC-123-DEF4

C. 1234:9ABC::123::DEF4

D. 1234.9ABC.123.DEF4

Administracja i eksploatacja …

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

A. 1000110

B. 1100110

C. 1100111

D. 1000111

Administracja i eksploatacja …

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

A. chmod

B. attrib

C. ftype

D. set

Administracja i eksploatacja …

Rozmiar plamki na monitorze LCD wynosi

A. wielkości obszaru, na którym można pokazać jedną składową koloru RGB

B. wielkości pojedynczego piksela wyświetlanego na ekranie

C. wielkości obszaru, na którym wyświetlane jest 1024 piksele

D. odległości między początkiem jednego piksela a początkiem kolejnego

Administracja i eksploatacja …

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

A. 172.16. 0.0 ÷ 172.31.255.255

B. 168.172.0.0 ÷ 168.172.255.255

C. 200.186.0.0 ÷ 200.186.255.255

D. 127.0.0.0 ÷ 127.255.255.255

Administracja i eksploatacja …

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

A. oprogramowanie antywirusowe

B. analizator sieciowy

C. analizator pakietów

D. zapora sieciowa

Administracja i eksploatacja …

Aby wyjąć dysk twardy zamocowany w laptopie przy użyciu podanych śrub, najlepiej zastosować wkrętak typu

A. imbus

B. torx

C. philips

D. spanner

Administracja i eksploatacja …

Graficzny symbol pokazany na ilustracji oznacza

A. koncentrator

B. most

C. przełącznik

D. bramę

Administracja i eksploatacja …

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

A. ipconfig /all

B. ping

C. ipconfig

D. arp -a

Administracja i eksploatacja …

W systemie Windows powiązanie rozszerzeń plików z odpowiednimi programami realizuje się za pomocą polecenia

A. label

B. bcdedit

C. path

D. assoc

Administracja i eksploatacja …

fps (ang. frames per second) odnosi się bezpośrednio do

A. skuteczności transferu informacji na magistrali systemowej

B. szybkości przesyłania danych do dysku w standardzie SATA

C. efektywności układów pamięci RAM

D. płynności wyświetlania dynamicznych obrazów

Administracja i eksploatacja …

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

A. element kotwiczący

B. rękawiczki ochronne

C. ściereczkę do usuwania zanieczyszczeń

D. komputerowy odkurzacz ręczny

Administracja i eksploatacja …

Schemat ilustruje fizyczną strukturę

A. Magistrali

B. Drzewa

C. Gwiazdy

D. Szyny

Administracja i eksploatacja …

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

A. http:\ftp.nazwa.pl/

B. ftp:\ftp.nazwa.pl/

C. http://ftp.nazwa.pl/

D. ftp://ftp.nazwa.pl/

Administracja i eksploatacja …

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

A. Pierścienia

B. Siatki

C. Magistrali

D. Gwiazdy

Administracja i eksploatacja …

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

A. cyfrowego asymetrycznego

B. cyfrowego symetrycznego

C. satelitarnego

D. radiowego

Administracja i eksploatacja …

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

A. Katalog root

B. Katalog tymczasowy

C. Katalog domowy użytkownika

D. Katalog główny

Administracja i eksploatacja …

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

A. IP

B. URL

C. SSID

D. MAC

Administracja i eksploatacja …

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

A. obszar powiadomień

B. funkcję Pokaż pulpit

C. obszar Action Center

D. funkcję Snap i Peek

Administracja i eksploatacja …

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

A. niedoskonałości ścieżki, spowodowanej zmianą konfiguracji par przewodów

B. przenikaniu sygnału pomiędzy sąsiadującymi w kablu parami przewodów

C. opóźnieniach w propagacji sygnału w trakcie przesyłania

D. utratach sygnału w ścieżce transmisyjnej