Filtrowanie pytań

Administracja i eksploatacja …

A. zmniejsza wartość TTL przesyłanego pakietu o dwa

B. zwiększa wartość TTL przesyłanego pakietu o jeden

C. zwiększa wartość TTL przesyłanego pakietu o dwa

D. zmniejsza wartość TTL przesyłanego pakietu o jeden

Administracja i eksploatacja …

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

A. Serwer.

B. Router.

C. Switch.

D. Hub.

Administracja i eksploatacja …

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

A. Autoryzacja

B. Filtrowanie adresów MAC

C. Radius (Remote Authentication Dial In User Service)

D. Przydzielenie SSID

Administracja i eksploatacja …

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

A. odłączyć zasilanie komputera

B. zdemontować uszkodzony moduł pamięci

C. wyłączyć monitor ekranowy

D. otworzyć obudowę komputera

Administracja i eksploatacja …

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

A. DDoS

B. SYN flooding

C. phishing

D. brute force

Administracja i eksploatacja …

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

A. 20 i 21

B. 22 i 25

C. 80 i 443

D. 110 i 995

Administracja i eksploatacja …

Jeżeli podczas uruchamiania systemu BIOS od AWARD komputer wydał długi sygnał oraz dwa krótkie, co to oznacza?

A. problem z pamięcią Flash - BIOS

B. uszkodzenie karty graficznej

C. uszkodzenie płyty głównej

D. uszkodzenie kontrolera klawiatury

Administracja i eksploatacja …

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

A. route

B. tracert

C. netstat

D. ping

INF.02 Pytanie 2209

Administracja i eksploatacja …

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

A. licencjonowanego systemu operacyjnego

B. skanera antywirusowego

C. zapory FireWall

D. hasła do BIOS-u

Administracja i eksploatacja …

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

A. ifconfig

B. ipconfig

C. ping

D. tracert

Administracja i eksploatacja …

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i przechowywać o nich informacje w centralnym miejscu, konieczne jest zainstalowanie na serwerze Windows roli

A. Usługi Domenowe Active Directory

B. Usługi certyfikatów Active Directory

C. Active Directory Federation Service

D. Usługi LDS w usłudze Active Directory

Administracja i eksploatacja …

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

A. RJ-11

B. 8P8C

C. F

D. BNC

Administracja i eksploatacja …

Przydzielaniem adresów IP w sieci zajmuje się serwer

A. DNS

B. WINS

C. NMP

D. DHCP

Administracja i eksploatacja …

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

A. Postfix

B. Squid

C. Webmin

D. Samba

Administracja i eksploatacja …

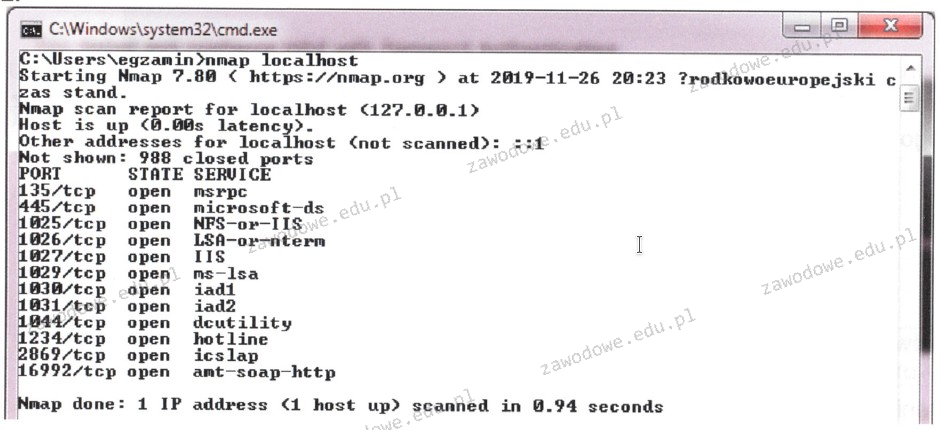

Narzędzie przedstawione do nadzorowania sieci LAN to

A. konfigurator sieci

B. zapora sieciowa

C. skaner portów

D. konfigurator IP

Administracja i eksploatacja …

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

A. Freeware

B. MOLP

C. Public Domain

D. GNU GPL

Administracja i eksploatacja …

Członkostwo komputera w danej sieci wirtualnej nie może być ustalane na podstawie

A. adresu MAC karty sieciowej danego komputera

B. nazwa komputera w sieci lokalnej

C. znacznika ramki Ethernet 802.1Q

D. numeru portu w przełączniku

Administracja i eksploatacja …

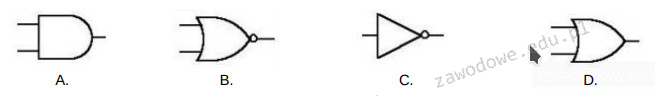

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

A. Rys. D

B. Rys. B

C. Rys. C

D. Rys. A

Administracja i eksploatacja …

Podaj poprawną sekwencję czynności, które należy wykonać, aby przygotować nowy laptop do użycia.

A. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, montaż baterii, wyłączenie laptopa po instalacji systemu operacyjnego

B. Włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, podłączenie zewnętrznego zasilania sieciowego, wyłączenie laptopa po instalacji systemu operacyjnego

C. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

D. Montaż baterii, podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

Administracja i eksploatacja …

Podaj właściwy sposób zapisu liczby -1210 w metodzie znak-moduł na ośmiobitowej liczbie binarnej.

A. 10001100zm

B. -1.11000zm

C. 00001100zm

D. +1.11000zm

Administracja i eksploatacja …

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

A. Simple Mail Transfer Protocol (SMTP)

B. Multipurpose Internet Mail Extensions (MIME)

C. Internet Message Access Protocol (IMAP)

D. Post Office Protocol (POP)

Administracja i eksploatacja …

Jaki protokół jest używany przez komendę ping?

A. SMTP

B. IPX

C. ICMP

D. FTP

Administracja i eksploatacja …

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

A. plików CLI

B. reguł

C. kontroli pasma zajętości

D. serwisów

Administracja i eksploatacja …

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

A. 80H

B. 128H

C. 10000000H

D. 10H

Administracja i eksploatacja …

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

A. kabel USB i po jednej karcie sieciowej w każdym z komputerów

B. kabel sieciowy cross-over i po jednej karcie sieciowej w każdym z komputerów

C. kabel sieciowy patch-cord bez krosowania oraz kabel Centronics

D. kabel światłowodowy i jedną kartę sieciową w jednym z komputerów

Administracja i eksploatacja …

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

A. 30 komputerów

B. 27 komputerów

C. 25 komputerów

D. 32 komputery

Administracja i eksploatacja …

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

A. 1001100(2)

B. 1100101(2)

C. 1010100(2)

D. 1010101(2)

Administracja i eksploatacja …

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

A. 1,2,3,6

B. 4,5,6,7

C. 1,2,5,6

D. 1,2,3,4

Administracja i eksploatacja …

Która z grup w systemie Windows Server ma najniższe uprawnienia?

A. Wszyscy

B. Administratorzy

C. Operatorzy kont

D. Użytkownicy

Administracja i eksploatacja …

Liczba 100110011 zapisana w systemie ósemkowym wynosi

A. 333

B. 346

C. 383

D. 463

Administracja i eksploatacja …

Jaką partycją w systemie Linux jest magazyn tymczasowych danych, gdy pamięć RAM jest niedostępna?

A. tmp

B. var

C. sys

D. swap

Administracja i eksploatacja …

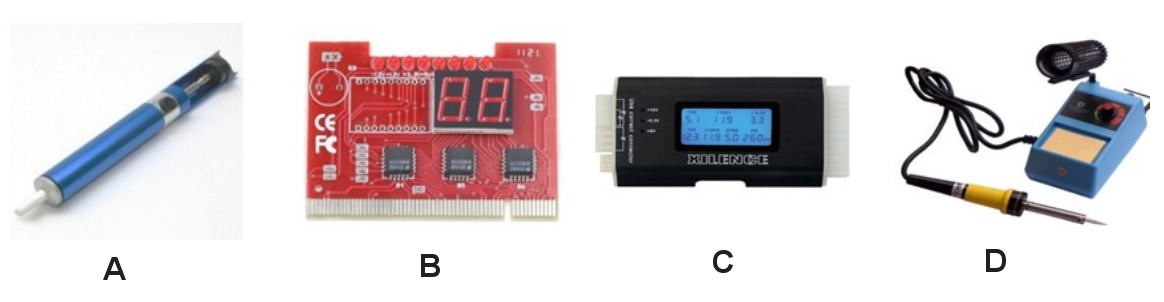

Jakie narzędzie powinno być użyte do uzyskania rezultatów testu POST dla komponentów płyty głównej?

A. A

B. D

C. C

D. B

Administracja i eksploatacja …

Dokument służący do zaprezentowania oferty cenowej dla inwestora dotyczącej wykonania robót instalacyjnych sieci komputerowej, to

A. specyfikacja techniczna

B. spis prac

C. kosztorys ukryty

D. kosztorys ofertowy

Administracja i eksploatacja …

Polecenie df w systemie Linux umożliwia

A. sprawdzenie spójności systemu plików

B. zarządzanie paczkami instalacyjnymi

C. wyświetlenie procesów o największym obciążeniu procesora

D. określenie dostępnej przestrzeni na dysku

Administracja i eksploatacja …

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

A. Jest częścią oprogramowania wielu routerów

B. Stanowi składnik systemu operacyjnego Windows

C. Jest zainstalowana na każdym przełączniku

D. Jest narzędziem ochronnym sieci przed atakami

Administracja i eksploatacja …

Co oznacza standard 100Base-T?

A. standard sieci Ethernet o prędkości 1000Mb/s

B. standard sieci Ethernet o prędkości 1000MB/s

C. standard sieci Ethernet o prędkości 100Mb/s

D. standard sieci Ethernet o prędkości 1GB/s

Administracja i eksploatacja …

Toner stanowi materiał eksploatacyjny w drukarce

A. laserowej

B. atramentowej

C. igłowej

D. sublimacyjnej

Administracja i eksploatacja …

Usługi na serwerze są konfigurowane za pomocą

A. panel sterowania

B. kontroler domeny

C. Active Directory

D. role i funkcje

Administracja i eksploatacja …

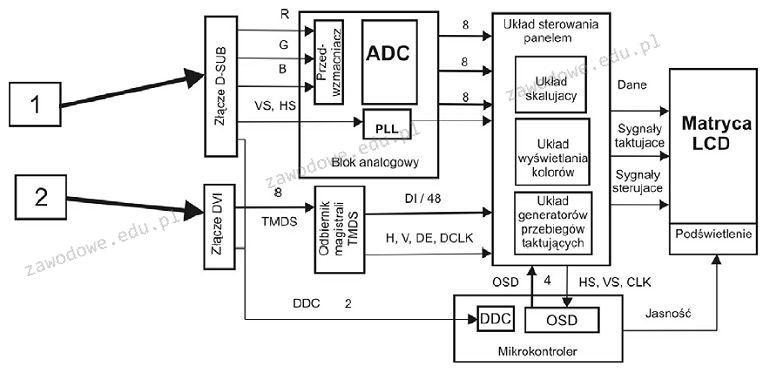

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

A. Żadne z połączeń

B. Połączenia 1 i 2

C. Połączenie 1

D. Połączenie 2

Administracja i eksploatacja …

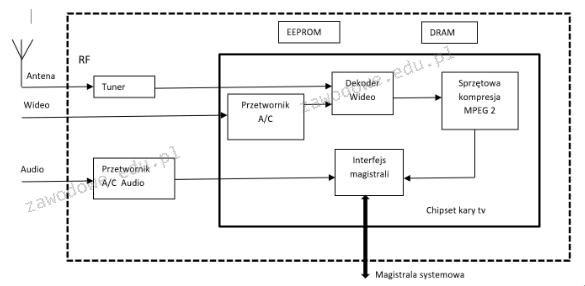

Na ilustracji przedstawiono diagram blokowy karty

A. dźwiękowej

B. sieciowej

C. graficznej

D. telewizyjnej