Filtrowanie pytań

INF.02 Pytanie 2241

Administracja i eksploatacja …

A. zalanie dysku

B. uszkodzenie łożyska dysku

C. zerowanie dysku

D. niezamierzone skasowanie plików

Administracja i eksploatacja …

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

A. otworzyć obudowę komputera

B. zdemontować uszkodzony moduł pamięci

C. odłączyć zasilanie komputera

D. wyłączyć monitor ekranowy

Administracja i eksploatacja …

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

A. Warstwie transportowej

B. Warstwie fizycznej

C. Warstwie sieciowej

D. Warstwie łącza danych

Administracja i eksploatacja …

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

A. Zmiana nazwy systemowej

B. Określanie haseł dostępu

C. Wyświetlenie tablicy ARP

D. Tworzenie sieci VLAN

Administracja i eksploatacja …

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

A. IP

B. FTP

C. HTTP

D. DNS

Administracja i eksploatacja …

Osobiste prawo autorskie twórcy do software'u

A. obowiązuje przez 50 lat od daty pierwszej publikacji

B. obowiązuje przez 70 lat od daty pierwszej publikacji

C. nigdy nie traci ważności

D. obowiązuje wyłącznie przez okres życia jego autora

Administracja i eksploatacja …

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

A. Program OCR

B. Program ERP

C. Program COM+

D. Program CAD

Administracja i eksploatacja …

W systemie Linux plik messages zawiera

A. informacje o uwierzytelnianiu

B. ogólne dane o zdarzeniach systemowych

C. systemowe kody błędów

D. komunikaty dotyczące uruchamiania systemu

Administracja i eksploatacja …

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

A. 2000 bitów

B. 16384 bitów

C. 16000 bitów

D. 2048 bitów

Administracja i eksploatacja …

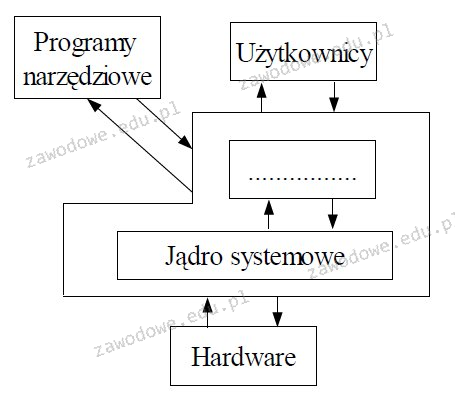

Jaki termin powinien zostać umieszczony w miejscu z kropkami na schemacie blokowym przedstawiającym strukturę systemu operacyjnego?

A. Powłoka

B. Aplikacje użytkowe

C. Testy wydajnościowe

D. Sterowniki

Administracja i eksploatacja …

Czym jest procesor Athlon 2800+?

A. procesor marki Intel, którego wydajność przypomina procesor Pentium 4 o częstotliwości 2,8 GHz

B. procesor wyprodukowany przez firmę AMD o częstotliwości 2,8 GB

C. procesor stworzony przez firmę AMD, którego wydajność jest zbliżona do wydajności procesora Pentium 4 o częstotliwości 2,8 GHz

D. procesor marki Intel pracujący z częstotliwością 2,8 GB

Administracja i eksploatacja …

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

A. 255.255.255.224

B. 255.255.255.0

C. 255.255.225.192

D. 255.255.255.128

Administracja i eksploatacja …

Rozmiar plamki na monitorze LCD wynosi

A. wielkości pojedynczego piksela wyświetlanego na ekranie

B. odległości między początkiem jednego piksela a początkiem kolejnego

C. wielkości obszaru, na którym można pokazać jedną składową koloru RGB

D. wielkości obszaru, na którym wyświetlane jest 1024 piksele

Administracja i eksploatacja …

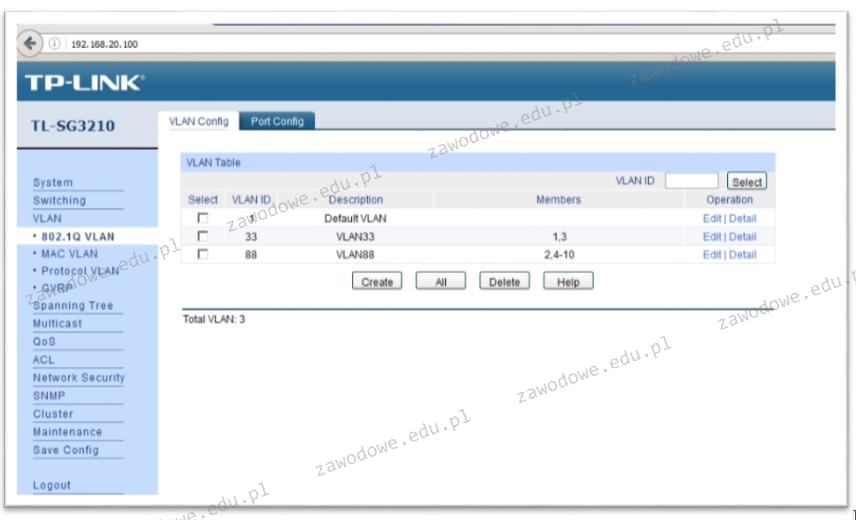

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

A. Do portów 2 i 3

B. Do portów 1 i 3

C. Do portów 1 i 2

D. Do portów 3 i 4

Administracja i eksploatacja …

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

A. sekwencję zer z jedynką na końcu

B. naprzemiennie jedynki oraz zera

C. wyłącznie jedynki

D. tylko zera

Administracja i eksploatacja …

Protokół pakietów użytkownika, który zapewnia dostarczanie datagramów w trybie bezpołączeniowym, to

A. ARP

B. TCP

C. IP

D. UDP

Administracja i eksploatacja …

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

A. ip address

B. ip route

C. ip link

D. ip neighbour

Administracja i eksploatacja …

Na zdjęciu ukazano złącze zasilające

A. Molex do dysków twardych

B. dysków wewnętrznych SATA

C. ATX12V zasilania procesora

D. stacji dyskietek

Administracja i eksploatacja …

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

A. UDP

B. HTTP

C. ICMP

D. TCP

Administracja i eksploatacja …

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

A. Siatki

B. Drzewa

C. Gwiazdy

D. Pierścienia

Administracja i eksploatacja …

Prezentowany komunikat pochodzi z wykonania polecenia

C:\Windows NT_SERVICE\TrustedInstaller:(F)

NT_SERVICE\TrustedInstaller:(OI)(CI)(IO)(F)

ZARZĄDZANIE NT\SYSTEM:(M)

ZARZĄDZANIE NT\SYSTEM:(OI)(CI)(IO)(F)

BUILTIN\Administratorzy:(M)

BUILTIN\Administratorzy:(OI)(CI)(IO)(F)

BUILTIN\Użytkownicy:(RX)

BUILTIN\Użytkownicy:(OI)(CI)(IO)(GR,GE)

TWÓRCA-WŁAŚCICIEL:(OI)(CI)(IO)(F)

NT_SERVICE\TrustedInstaller:(OI)(CI)(IO)(F)

ZARZĄDZANIE NT\SYSTEM:(M)

ZARZĄDZANIE NT\SYSTEM:(OI)(CI)(IO)(F)

BUILTIN\Administratorzy:(M)

BUILTIN\Administratorzy:(OI)(CI)(IO)(F)

BUILTIN\Użytkownicy:(RX)

BUILTIN\Użytkownicy:(OI)(CI)(IO)(GR,GE)

TWÓRCA-WŁAŚCICIEL:(OI)(CI)(IO)(F)

A. icacls C:Windows

B. path C:Windows

C. attrib C:Windows

D. subst C:Windows

Administracja i eksploatacja …

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

A. odtwarza system na podstawie kopii zapasowej

B. naprawia pliki startowe, używając płyty Recovery

C. odzyskuje ustawienia systemowe, korzystając z kopii rejestru systemowego backup.reg

D. przywraca system, wykorzystując punkty przywracania

Administracja i eksploatacja …

Które z urządzeń może powodować wzrost liczby kolizji pakietów w sieci?

A. Rutera

B. Koncentratora

C. Przełącznika

D. Mostu

Administracja i eksploatacja …

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

A. POP3

B. FTP

C. SMTP

D. SNMP

Administracja i eksploatacja …

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

A. odzyskuje ustawienia systemowe, korzystając z kopii rejestru systemowego backup.reg

B. przywraca system na podstawie kopii zapasowej

C. przywraca system używając punktów przywracania

D. naprawia pliki rozruchowe, wykorzystując płytę Recovery

Administracja i eksploatacja …

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

A. gzip –r dane.tar

B. tar –cvf dane.tar

C. gunzip –r dane.tar

D. tar –xvf dane.tar

Administracja i eksploatacja …

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

A. uszkodzoną lub wyczerpaną baterię na płycie głównej

B. brak urządzenia z systemem operacyjnym

C. błąd pamięci RAM

D. wadliwy wentylator CPU

Administracja i eksploatacja …

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

A. 172.16.1.101

B. 172.16.0.100

C. 173.16.0.101

D. 255.255.255.1

Administracja i eksploatacja …

Jakie polecenie w systemie Linux jest używane do planowania zadań?

A. taskschd

B. cron

C. shred

D. top

Administracja i eksploatacja …

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

A. układu graficznego

B. karty sieciowej

C. dysku twardego

D. pamięci operacyjnej

Administracja i eksploatacja …

GRUB, LILO, NTLDR to

A. programy rozruchowe

B. programy do aktualizacji BIOS-u

C. oprogramowanie dla dysku twardego

D. odmiany głównego interfejsu sieciowego

Administracja i eksploatacja …

Jaką rolę pełni serwer FTP?

A. nadzór nad siecią

B. udostępnianie plików

C. zarządzanie kontami e-mail

D. uzgadnianie czasu

Administracja i eksploatacja …

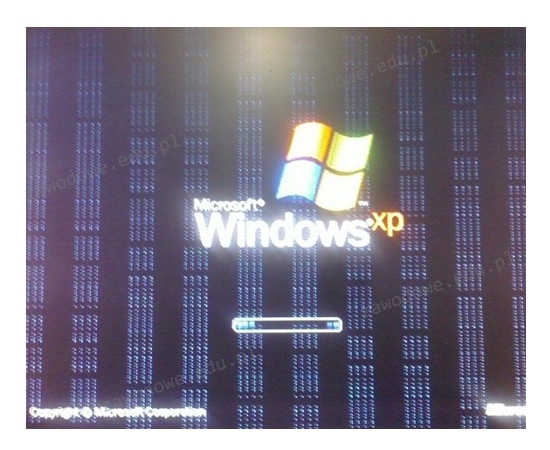

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

A. przegrzanie karty graficznej

B. uszkodzenie modułów pamięci operacyjnej

C. nieprawidłowe napięcia zasilane przez zasilacz

D. spalenie rdzenia lub pamięci karty graficznej w wyniku overclockingu

INF.02 Pytanie 2274

Administracja i eksploatacja …

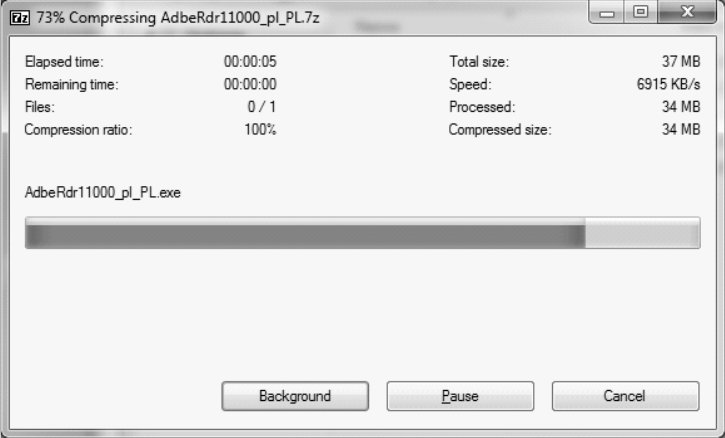

Na dołączonym obrazku ukazano proces

A. fuzji danych

B. kompilacji danych

C. kasowania danych

D. kompresji danych

Administracja i eksploatacja …

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

A. PROM

B. EPROM

C. EEPROM

D. ROM

Administracja i eksploatacja …

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

A. perfmon.msc

B. taskschd.msc

C. fsmgmt.msc

D. diskmgmt.msc

Administracja i eksploatacja …

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

A. chmod 755 nazwapliku

B. chmod 221 nazwapliku

C. chmod 770 nazwapliku

D. chmod 544 nazwapliku

Administracja i eksploatacja …

Liczba 129 w systemie dziesiętnym będzie przedstawiona w formacie binarnym na

A. 8 bitach

B. 7 bitach

C. 5 bitach

D. 6 bitach

Administracja i eksploatacja …

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

A. powiększenie rozmiaru pliku virtualfile.sys

B. dodanie nowego dysku

C. zwiększenie pamięci RAM

D. dodanie dodatkowej pamięci cache procesora

Administracja i eksploatacja …

Protokół używany do zarządzania urządzeniami w sieci to

A. Simple Mail Transfer Protocol (SMTP)

B. Intenet Control Message Protocol (ICMP)

C. Simple Network Management Protocol (SNMP)

D. Internet Group Management Protocol (IGMP)