Filtrowanie pytań

Administracja i eksploatacja …

A. Kontrola transmisji w sieci

B. Przesyłanie e-maili

C. Szyfrowanie zdalnych połączeń

D. Automatyczna konfiguracja adresów hostów

INF.02 Pytanie 2722

Administracja i eksploatacja …

Jakie funkcje posiada program tar?

A. obsługa pakietów

B. pokazywanie listy aktywnych procesów

C. ustawianie parametrów karty sieciowej

D. archiwizowanie plików

Administracja i eksploatacja …

Jakie narzędzie w systemie Windows pozwala na ocenę wpływu poszczególnych procesów i usług na wydajność procesora oraz na obciążenie pamięci i dysku?

A. cleanmgr

B. credwiz

C. dcomcnfg

D. resmon

Administracja i eksploatacja …

Na dysku konieczne jest zapisanie 100 tysięcy pojedynczych plików, każdy o wielkości 2570 bajtów. Zajętość zapisanych plików będzie minimalna na dysku o jednostce alokacji wynoszącej

A. 8192 bajty

B. 3072 bajty

C. 4096 bajtów

D. 2048 bajtów

Administracja i eksploatacja …

Polecenie df w systemie Linux umożliwia

A. sprawdzenie spójności systemu plików

B. zarządzanie paczkami instalacyjnymi

C. wyświetlenie procesów o największym obciążeniu procesora

D. określenie dostępnej przestrzeni na dysku

INF.02 Pytanie 2726

Administracja i eksploatacja …

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

A. przeszukać system w celu wykrycia malware

B. usunąć konto użytkownika wraz z jego profilem oraz plikami

C. zabezpieczać dane poprzez szyfrowanie plików

D. utworzyć przyrostową kopię zapasową plików systemowych

Administracja i eksploatacja …

Jakie pole znajduje się w nagłówku protokołu UDP?

A. Suma kontrolna

B. Numer sekwencyjny

C. Wskaźnik pilności

D. Numer potwierdzenia

Administracja i eksploatacja …

Jakim poleceniem w systemie Linux można dodać nowych użytkowników?

A. useradd

B. usermod

C. usersadd

D. net user

Administracja i eksploatacja …

Na zdjęciu widoczny jest

A. zaciskarka do wtyków.

B. tester kablowy.

C. reflektor.

D. zaciskarkę wtyków RJ45

Administracja i eksploatacja …

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

A. odnowienia wszystkich dzierżaw adresów IP z DHCP

B. usunięcia zawartości bufora programu DNS

C. zwolnienia wszystkich dzierżaw adresów IP z DHCP

D. pokazania identyfikatora klasy DHCP dla adapterów sieciowych

Administracja i eksploatacja …

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

A. ma przepustowość 160 GB/s

B. pracuje z częstotliwością 16000 MHz

C. ma przepustowość 16 GB/s

D. pracuje z częstotliwością 160 MHz

Administracja i eksploatacja …

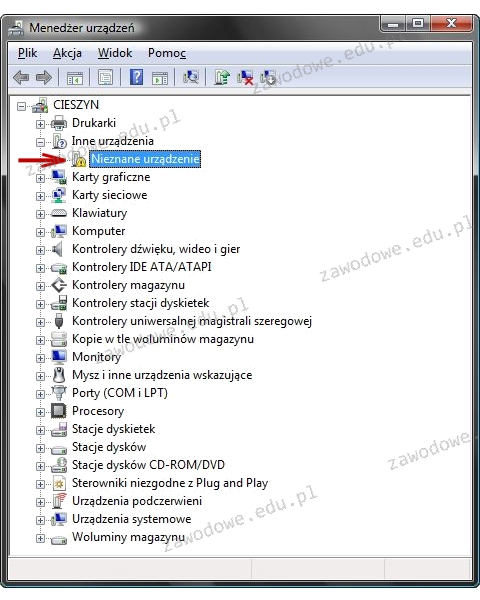

Ikona z wykrzyknikiem, pokazana na ilustracji, która pojawia się obok nazwy sprzętu w Menedżerze urządzeń, wskazuje, że to urządzenie

A. nie działa poprawnie

B. zostało dezaktywowane

C. działa prawidłowo

D. zainstalowane na nim sterowniki są w nowszej wersji

Administracja i eksploatacja …

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1

netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1A. aktywacja dynamicznego przypisywania adresów IP

B. przypisanie adresu 151.10.0.1 jako domyślnej bramy

C. dezaktywacja interfejsu

D. ustawienie maski 24-bitowej

Administracja i eksploatacja …

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

A. niewłaściwy sposób szyfrowania sieci

B. zbyt niski poziom sygnału

C. nieprawidłowe hasło do sieci

D. niedziałający serwer DHCP

Administracja i eksploatacja …

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

A. Karta sieciowa

B. Serwer plików

C. Router

D. Modem

Administracja i eksploatacja …

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

A. przejście do ustawień systemu Windows

B. wymazanie danych z pamięci CMOS

C. wejście do ustawień BIOS-u komputera

D. usunięcie pliku konfiguracyjnego

Administracja i eksploatacja …

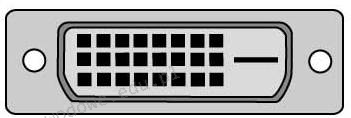

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

A. D-SUB

B. FIRE WIRE

C. HDMI

D. DVI

Administracja i eksploatacja …

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera @echo off

echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

@echo offA. zmienić nazwę pliku na wykonaj.bat

B. skompilować plik przy użyciu odpowiedniego kompilatora

C. dodać uprawnienie +x

D. zmienić nazwę pliku na wykonaj.exe

Administracja i eksploatacja …

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

A. 196.10.20.0

B. 196.10.20.64

C. 192.10.20.1

D. 196.10.20.63

Administracja i eksploatacja …

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

A. kosztorys robót instalatorskich

B. spis rysunków wykonawczych

C. raport pomiarowy torów transmisyjnych

D. założenia projektowe sieci lokalnej

Administracja i eksploatacja …

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

A. procedurach uruchamiających system operacyjny

B. aktualnie zalogowanego użytkownika

C. wszystkich aktywnie ładowanych profili użytkowników systemu

D. sprzętu komputera dla wszystkich użytkowników systemu

Administracja i eksploatacja …

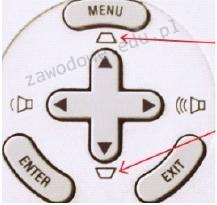

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

A. przystosować odwzorowanie przestrzeni kolorów.

B. modyfikować poziom jasności obrazu.

C. regulować zniekształcony obraz.

D. zmieniać źródła sygnału.

Administracja i eksploatacja …

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

A. 3CBE

B. 3DAE

C. 3DFE

D. 3CAE

Administracja i eksploatacja …

Jaki parametr powinien być użyty do wywołania komendy netstat, aby pokazać statystykę interfejsu sieciowego (ilość wysłanych oraz odebranych bajtów i pakietów)?

A. -o

B. -n

C. -e

D. -a

Administracja i eksploatacja …

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

A. Ze światłowodem

B. Z przewodem UTP

C. Z przewodem koncentrycznym

D. Z przewodem FTP

Administracja i eksploatacja …

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

A. dane są przesyłane w tym samym czasie całą szerokością magistrali, a początek oraz zakończenie transmisji oznaczają bity startu i stopu

B. w określonych odstępach czasu wyznaczanych przez sygnał zegarowy CLK dane przesyłane są jednocześnie kilkoma przewodami

C. początek i koniec przesyłanych danych odbywa się bit po bicie i jest oznaczony bitem startu oraz stopu

D. dane są przesyłane bit po bicie w określonych odstępach czasu, które są wyznaczane przez sygnał zegarowy CLK

Administracja i eksploatacja …

Gdy system operacyjny laptopa działa normalnie, na ekranie wyświetla się komunikat o konieczności sformatowania wewnętrznego dysku twardego. Może to sugerować

A. przegrzewanie się procesora

B. niezainicjowany lub nieprzygotowany do pracy nośnik

C. błędy systemu operacyjnego spowodowane szkodliwym oprogramowaniem

D. uszkodzoną pamięć RAM

Administracja i eksploatacja …

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

A. System operacyjny

B. Cache procesora

C. Pamięć RAM

D. Chipset

Administracja i eksploatacja …

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

A. 00:17:B9:00:1F:FE oraz 00:16:B9:00:2F:FE

B. 00:17:B9:00:1F:FE oraz 00:16:B9:00:1F:FE

C. 00:16:B9:00:1F:FE oraz 00:16:B9:00:2F:FE

D. 00:16:B9:00:1F:FE oraz 00:16:B8:00:2F:FE

Administracja i eksploatacja …

Członkostwo komputera w danej sieci wirtualnej nie może być ustalane na podstawie

A. znacznika ramki Ethernet 802.1Q

B. nazwa komputera w sieci lokalnej

C. numeru portu w przełączniku

D. adresu MAC karty sieciowej danego komputera

Administracja i eksploatacja …

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

A. nie może być stosowany do szyfrowania plików

B. jest następcą DES (ang. Data Encryption Standard)

C. nie może być wdrożony w sprzęcie

D. wykorzystuje symetryczny algorytm szyfrujący

Administracja i eksploatacja …

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

A. IEEE 802.2

B. IEEE 802.5

C. IEEE 802.3

D. IEEE 802.1

Administracja i eksploatacja …

Na zdjęciu ukazano złącze zasilające

A. Molex do dysków twardych

B. ATX12V zasilania procesora

C. stacji dyskietek

D. dysków wewnętrznych SATA

Administracja i eksploatacja …

Jednym z typowych symptomów mogących świadczyć o nadchodzącej awarii dysku twardego jest wystąpienie

A. komunikatu Diskette drive A error

B. komunikatu CMOS checksum error

C. błędów zapisu i odczytu dysku

D. trzech krótkich sygnałów dźwiękowych

Administracja i eksploatacja …

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

A. elektroda ładująca

B. bęben światłoczuły

C. wałek grzewczy

D. listwa czyszcząca

Administracja i eksploatacja …

W jakim typie skanera stosuje się fotopowielacze?

A. kodów kreskowych

B. płaskim

C. ręcznym

D. bębnowym

Administracja i eksploatacja …

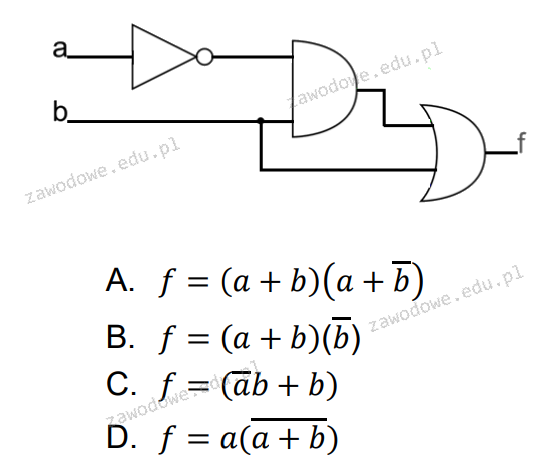

Jaką funkcję wykonuje zaprezentowany układ?

A. Odpowiedź B

B. Odpowiedź D

C. Odpowiedź A

D. Odpowiedź C

Administracja i eksploatacja …

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

A. trzech drzew domeny

B. czterech drzew domeny

C. jednego drzewa domeny

D. dwóch drzew domeny

Administracja i eksploatacja …

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

A. Program ERP

B. Program OCR

C. Program COM+

D. Program CAD

Administracja i eksploatacja …

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

A. DNS

B. SNMP

C. POP3

D. SMTP