Filtrowanie pytań

Administracja i eksploatacja …

A. Jest to protokół trasowania

B. Jest to protokół konfiguracji hosta

C. Jest to protokół transferu plików

D. Jest to protokół dostępu do bazy danych

Administracja i eksploatacja …

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

A. Przyrostowa

B. Zwykła

C. Całkowita

D. Różnicowa

Administracja i eksploatacja …

Określenie najlepszej trasy dla połączenia w sieci to

A. tracking

B. routing

C. sniffing

D. conntrack

Administracja i eksploatacja …

Największą pojemność spośród nośników optycznych posiada płyta

A. DVD-RAM

B. DVD

C. CD

D. Blu-Ray

Administracja i eksploatacja …

Jakie oznaczenie odnosi się do normy dotyczącej okablowania strukturalnego?

A. EIA/TIA 568A

B. ISO 11801

C. EN 50173

D. PN-EN 50173-1:2004

Administracja i eksploatacja …

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

A. defragmentacją danych

B. konsolidacją danych

C. kodowaniem danych

D. fragmentacją danych

Administracja i eksploatacja …

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

A. 172.16.64.192

B. 172.16.64.0

C. 172.16.64.63

D. 172.16.64.255

Administracja i eksploatacja …

W jaki sposób skonfigurować zaporę Windows, aby spełniała zasady bezpieczeństwa i umożliwiała użycie polecenia ping do weryfikacji komunikacji z innymi urządzeniami w sieci?

A. Ustawić reguły dla protokołu TCP

B. Ustawić reguły dla protokołu IP

C. Ustawić reguły dla protokołu IGMP

D. Ustawić reguły dla protokołu ICMP

Administracja i eksploatacja …

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

A. D

B. A

C. B

D. C

Administracja i eksploatacja …

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

A. Modem

B. Karta sieciowa

C. Przełącznik

D. Koncentrator

Administracja i eksploatacja …

W przedsiębiorstwie zainstalowano pięć komputerów z adresami kart sieciowych zawartymi w tabeli. W związku z tym można wyróżnić

| Adres IP | Maska |

|---|---|

| 10.1.61.10 | 255.255.0.0 |

| 10.1.61.11 | 255.255.0.0 |

| 10.3.63.20 | 255.255.0.0 |

| 10.3.63.21 | 255.255.0.0 |

| 10.5.63.10 | 255.255.0.0 |

A. 5 podsieci

B. 2 podsieci

C. 1 sieć

D. 3 podsieci

Administracja i eksploatacja …

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

A. secpol.msc

B. services.msc

C. eventvwr.msc

D. certmgr.msc

Administracja i eksploatacja …

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

A. adres IPv6

B. adres sprzętowy

C. nazwę domenową

D. nazwę komputera

Administracja i eksploatacja …

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

A. Tryb normalny

B. Tryb użytkownika

C. Tryb awaryjny

D. Tryb serwisowy

Administracja i eksploatacja …

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

A. ipconfig

B. netstat

C. tracert

D. ping

Administracja i eksploatacja …

Które z poniższych stwierdzeń dotyczących konta użytkownika Active Directory w systemie Windows jest prawdziwe?

A. Nazwa logowania użytkownika może zawierać mniej niż 21 znaków

B. Nazwa logowania użytkownika może mieć długość przekraczającą 100 bajtów

C. Nazwa logowania użytkownika nie może mieć długości większej niż 100 bajtów

D. Nazwa logowania użytkownika powinna mieć nie więcej niż 20 znaków

Administracja i eksploatacja …

Do czego służy mediakonwerter?

A. do filtrowania stron internetowych

B. do konwersji sygnału optycznego na elektryczny i odwrotnie

C. do analizy zawartości w sieciach internetowych

D. do łączenia kabli skrętkowych kategorii 6 i 7

Administracja i eksploatacja …

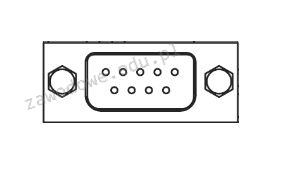

Obrazek ilustruje rodzaj złącza

A. USB

B. LPT

C. FireWire

D. COM

INF.02 Pytanie 259

Administracja i eksploatacja …

Wirus komputerowy to aplikacja, która

A. aktywizuje się, gdy nadejdzie odpowiedni moment

B. uruchamia się, gdy użytkownik zainfekowanego systemu otworzy jakiś program

C. posiada zdolność do samodzielnego replikowania się

D. wymaga programu nosiciela

Administracja i eksploatacja …

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

A. ploter

B. skaner

C. głośnik

D. modem

Administracja i eksploatacja …

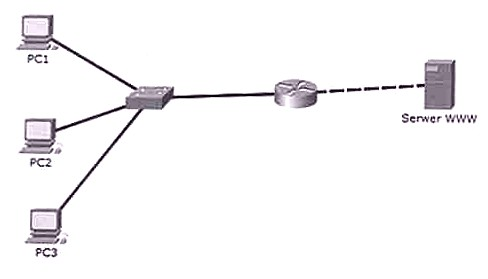

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają dostępu do serwera WWW. Wynik polecenia ping z komputerów bramy jest pozytywny. Który komponent sieci NIE MOŻE być powodem problemu?

A. Karta sieciowa serwera

B. Router

C. Przełącznik

D. Kabel łączący router z serwerem WWW

Administracja i eksploatacja …

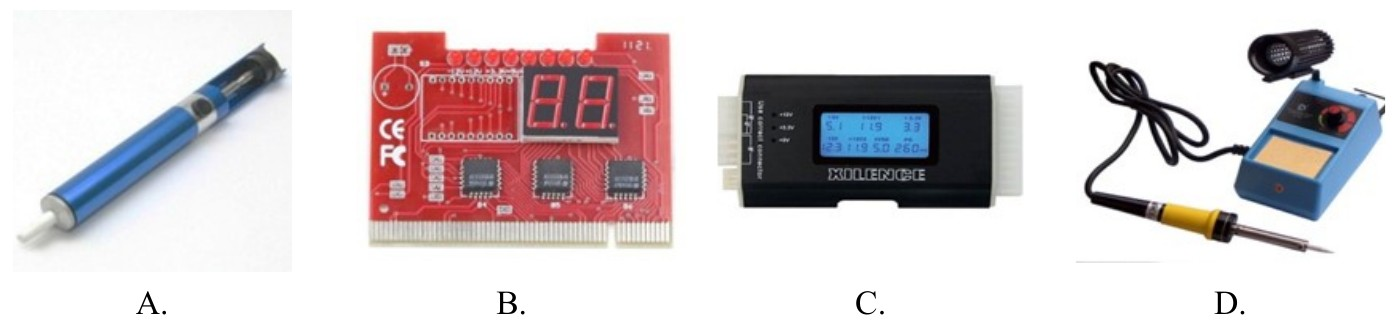

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

A. Rys. C

B. Rys. A

C. Rys. D

D. Rys. B

Administracja i eksploatacja …

Administrator systemu Linux wykonał listę zawartości folderu /home/szkola w terminalu, uzyskując następujący wynik -rwx -x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wpisał polecenie: chmod ug=rw szkola.txt | ls -l

Jaki rezultat jego działania zostanie pokazany w terminalu?

chmod ug=rw szkola.txt | ls -lA. -rw- rw- r-x 1 admin admin 25 04-09 15:17 szkola.txt

B. -rw- rw- rw- 1 admin admin 25 04-09 15:17 szkola.txt

C. -rwx ~x rw- 1 admin admin 25 04-09 15:17 szkola.txt

D. -rwx r-x r-x 1 admin admin 25 04-09 15:17 szkola.txt

Administracja i eksploatacja …

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

A. Gwiazdy

B. Siatki

C. Drzewa

D. Pierścienia

Administracja i eksploatacja …

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

A. Dysk twardy 500GB M.2 SSD S700 3D NAND

B. Procesor AMD Ryzen 5 1600, 3.2GHz, s-AM4, 16MB

C. Pamięć RAM Crucial 8GB DDR4 2400MHz Ballistix Sport LT CL16

D. Karta graficzna Radeon RX 570 PCI-Ex16 4GB 256-bit 1310MHz HDMI, DVI, DP

Administracja i eksploatacja …

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

A. Przełącznik - segmentacja sieci na VLAN-y

B. Ruter - łączenie komputerów w tej samej sieci

C. Modem - łączenie sieci lokalnej z Internetem

D. Access Point - bezprzewodowe połączenie komputerów z siecią lokalną

Administracja i eksploatacja …

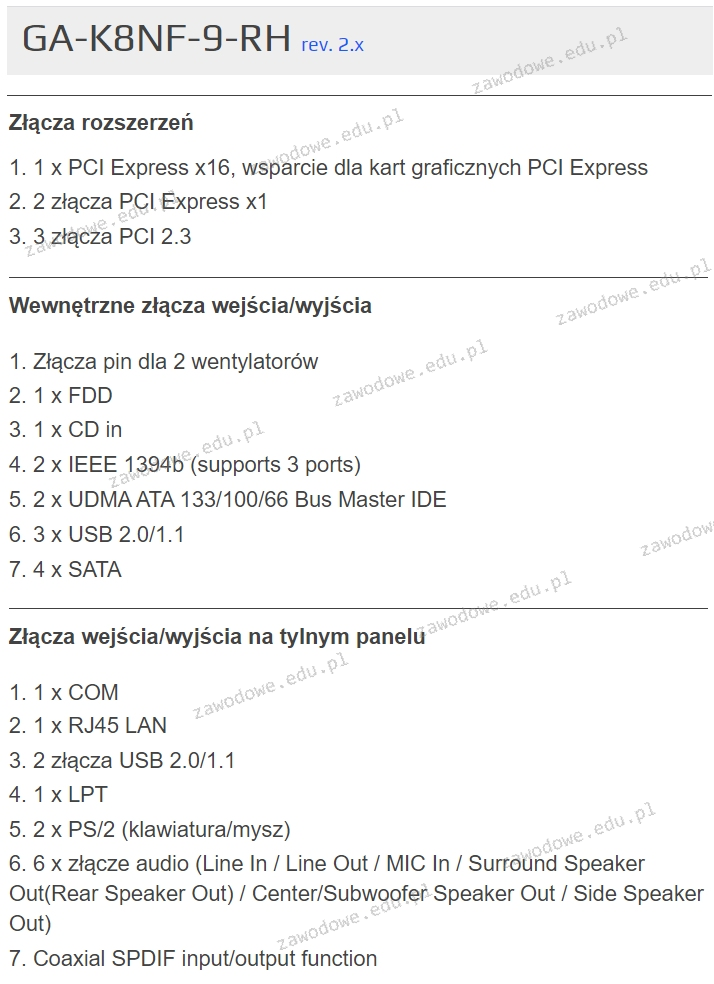

Na ilustracji ukazano fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z informacji wynika, że maksymalna liczba kart rozszerzeń, które można zainstalować (pomijając złącza USB), wynosi

A. 3

B. 2

C. 6

D. 5

Administracja i eksploatacja …

Jakiej kategorii skrętka pozwala na przesył danych w zakresie częstotliwości nieprzekraczającym 100 MHz przy szybkości do 1 Gb/s?

A. Kategorii 3

B. Kategorii 5e

C. Kategorii 6

D. Kategorii 6a

Administracja i eksploatacja …

Który element pasywny sieci powinien być użyty do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

A. Adapter LAN

B. Organizer kabli

C. Przepust szczotkowy

D. Kabel połączeniowy

Administracja i eksploatacja …

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

A. RAID 3

B. RAID 5

C. RAID 1

D. RAID 0

Administracja i eksploatacja …

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

A. NAND

B. OR

C. AND

D. NOR

Administracja i eksploatacja …

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

A. userdel –r egzamin

B. passwd –p egzamin

C. usermod –L egzamin

D. useradd –d egzamin

Administracja i eksploatacja …

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

A. konta Microsoft

B. konta Yahoo

C. konta Google

D. dowolnego konta pocztowego z portalu Onet

Administracja i eksploatacja …

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

A. telnet

B. netsh

C. tracert

D. net use

Administracja i eksploatacja …

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

A. od 128 do 191

B. od 64 do 127

C. od 192 do 223

D. od 32 do 63

Administracja i eksploatacja …

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

A. WEP

B. WPA

C. Autoryzacja

D. WPA2

Administracja i eksploatacja …

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

A. nośnik, który nie został zainicjowany lub przygotowany do użycia

B. uszkodzona pamięć RAM

C. usterki systemu operacyjnego wywołane złośliwym oprogramowaniem

D. przegrzewanie się procesora

Administracja i eksploatacja …

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

A. przy użyciu programu do odzyskiwania danych, na przykład TestDisk

B. dzięki wymianie płytki z elektroniką dysku na inną z tego samego modelu

C. poprzez wymianę silnika SM

D. za pomocą polecenia fixmbr

Administracja i eksploatacja …

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

A. OSPF

B. BGP

C. IS-IS

D. RIP

Administracja i eksploatacja …

Komenda dsadd pozwala na

A. przenoszenie obiektów w ramach jednej domeny

B. usuwanie użytkowników, grup, komputerów, kontaktów oraz jednostek organizacyjnych z usługi Active Directory

C. modyfikację właściwości obiektów w katalogu

D. dodawanie użytkowników, grup, komputerów, kontaktów i jednostek organizacyjnych do usługi Active Directory