Filtrowanie pytań

Administracja i eksploatacja …

A. adres e-mail

B. nazwa domeny

C. adres MAC

D. nazwa systemu

Administracja i eksploatacja …

Podaj poprawną sekwencję czynności, które należy wykonać, aby przygotować nowy laptop do użycia.

A. Włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, podłączenie zewnętrznego zasilania sieciowego, wyłączenie laptopa po instalacji systemu operacyjnego

B. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

C. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, montaż baterii, wyłączenie laptopa po instalacji systemu operacyjnego

D. Montaż baterii, podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

Administracja i eksploatacja …

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

A. fdisk

B. truncate

C. format

D. convert

Administracja i eksploatacja …

Zarządzanie partycjami w systemach operacyjnych Windows

A. oferują podstawowe funkcje diagnostyczne, defragmentację oraz checkdisk

B. przydzielają etykietę (np. C) dla konkretnej partycji

C. przydzielają partycje na nośnikach

D. umożliwiają określenie maksymalnej wielkości przestrzeni dyskowej dla kont użytkowników

Administracja i eksploatacja …

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

A. utworzenie konta GRACZ bez hasła i nadanie mu uprawnień administratora komputera

B. utworzenie konta GRACZ z hasłem *

C. wyświetlenie monitora o podanie hasła

D. zaprezentowanie komunikatu o błędnej składni polecenia

Administracja i eksploatacja …

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

A. skasowaniem BIOS-u komputera

B. uszkodzonym kontrolerem DMA

C. dyskietką umieszczoną w napędzie

D. brakiem pliku NTLDR

Administracja i eksploatacja …

Jaką technologię wykorzystuje się do uzyskania dostępu do Internetu oraz odbioru kanałów telewizyjnych w formie cyfrowej?

A. QoS

B. VPN

C. ADSL2+

D. CLIP

Administracja i eksploatacja …

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

A. Rys. D

B. Rys. B

C. Rys. A

D. Rys. C

Administracja i eksploatacja …

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

A. 512 B

B. 1024 KB

C. 512 KB

D. 128 B

Administracja i eksploatacja …

Jakie urządzenie jest pokazane na ilustracji?

A. Przełącznik

B. Punkt dostępu

C. Ruter

D. Modem

Administracja i eksploatacja …

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

A. Nieciągłość kabla

B. Zwarcie

C. Pary odwrócone

D. Pary skrzyżowane

Administracja i eksploatacja …

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?

A. LPT

B. FireWire

C. USB

D. COM

Administracja i eksploatacja …

Jaką usługę trzeba zainstalować na serwerze, aby umożliwić korzystanie z nazw domen?

A. DHCP

B. AD

C. DNS

D. SNTP

Administracja i eksploatacja …

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

A. kHz

B. dB

C. J

D. W

Administracja i eksploatacja …

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

A. Tryb awaryjny

B. Tryb użytkownika

C. Tryb serwisowy

D. Tryb normalny

Administracja i eksploatacja …

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

A. 1

B. 3

C. 2

D. 4

Administracja i eksploatacja …

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

A. imbus

B. torx

C. spanner

D. philips

Administracja i eksploatacja …

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

A. 240.0.0.0 ÷ 255.255.255.255

B. 10.10.0.0 ÷ 10.10.255.255

C. 169.254.0.1 ÷ 169.254.255.254

D. 172.16.0.0 ÷ 172.31.255.255

Administracja i eksploatacja …

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

A. IDE

B. SATA

C. PCI

D. AGP

Administracja i eksploatacja …

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

A. DLP

B. IPS

C. CRT

D. TN

Administracja i eksploatacja …

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

A. 349 (h)

B. 24B (h)

C. 39A (h)

D. 2AE (h)

Administracja i eksploatacja …

Na ilustracji widać

A. patch panel

B. switch

C. hub

D. router

INF.02 Pytanie 2903

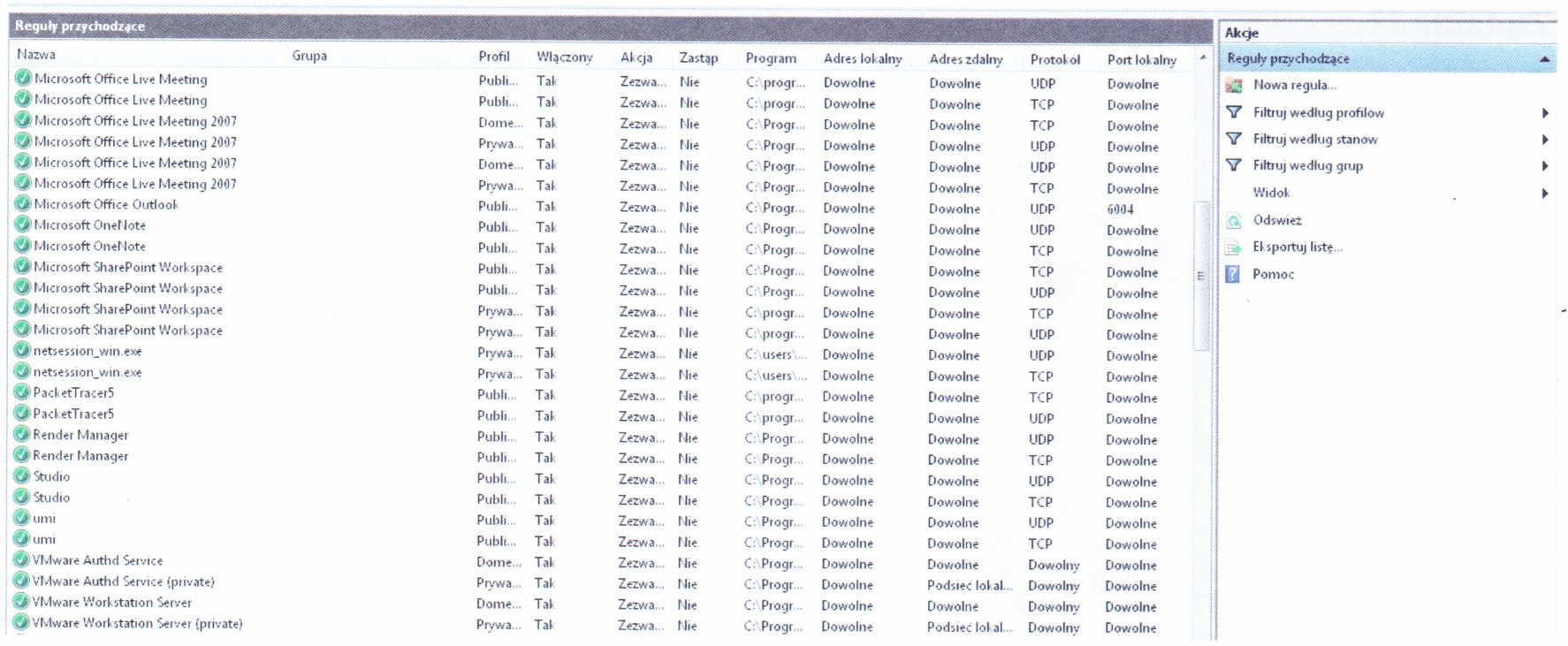

Administracja i eksploatacja …

Pokazany zrzut ekranu dotyczy programu

A. antyspamowego

B. firewall

C. recovery

D. antywirusowego

Administracja i eksploatacja …

Na wydrukach uzyskanych z drukarki laserowej można zauważyć pasma wzdłużne oraz powtarzające się defekty. Jedną z możliwych przyczyn niskiej jakości druku jest wada

A. głowicy drukującej

B. bębna światłoczułego

C. taśmy barwiącej

D. układu zliczającego

Administracja i eksploatacja …

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

A. FTP

B. HTTP

C. IP

D. DNS

Administracja i eksploatacja …

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

A. klasy A

B. klasy D

C. klasy C

D. klasy B

Administracja i eksploatacja …

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

A. fsck

B. scandisk

C. defrag

D. chkdisk

Administracja i eksploatacja …

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

A. Dodanie dysków fizycznych

B. Montaż kolejnej karty sieciowej

C. Dodanie pamięci RAM

D. Instalacja kolejnego procesora

Administracja i eksploatacja …

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

A. Magistrali

B. Siatki

C. Gwiazdy

D. Rozgłaszania

Administracja i eksploatacja …

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

A. Obecnie w sieci WiFi działa 7 urządzeń

B. Urządzenia w sieci posiadają adresy klasy A

C. Dostęp do sieci bezprzewodowej jest ograniczony tylko do siedmiu urządzeń

D. Filtrowanie adresów MAC jest wyłączone

Administracja i eksploatacja …

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

A. RIP

B. IS-IS

C. OSPF

D. BGP

Administracja i eksploatacja …

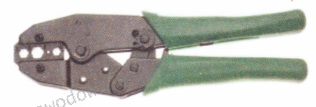

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

A. RJ45

B. BNC

C. E2000

D. SC/PC

Administracja i eksploatacja …

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

A. ipconfig eth0 172.16.31.1 mask 255.255.0.0

B. ipconfig eth0 172.16.31.1 netmask 255.255.0.0

C. ifconfig eth0 172.16.31.1 netmask 255.255.0.0

D. ifconfig eth0 172.16.31.1 mask 255.255.0.0

Administracja i eksploatacja …

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Wolumin (C:)

Rozmiar woluminu = 39,06 GB

Rozmiar klastra = 4 KB

Zajęte miejsce = 31,60 GB

Wolne miejsce = 7,46 GB

Procent wolnego miejsca = 19 %

Fragmentacja woluminu

Fragmentacja całkowita = 9 %

Fragmentacja plików = 19 %

Fragmentacja wolnego miejsca = 0 %

Rozmiar woluminu = 39,06 GB

Rozmiar klastra = 4 KB

Zajęte miejsce = 31,60 GB

Wolne miejsce = 7,46 GB

Procent wolnego miejsca = 19 %

Fragmentacja woluminu

Fragmentacja całkowita = 9 %

Fragmentacja plików = 19 %

Fragmentacja wolnego miejsca = 0 %

A. Defragmentacja jest niepotrzebna, fragmentacja plików wynosi 0%

B. Defragmentacja nie jest potrzebna, całkowita fragmentacja wynosi 9%

C. Wymagana jest defragmentacja dysku, całkowita fragmentacja wynosi 19%

D. Dysk należy zdefragmentować, ponieważ fragmentacja wolnego miejsca wynosi 19%

Administracja i eksploatacja …

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

A. Simple Mail Transfer Protocol

B. Internet Message Access Protocol

C. Protokół Poczty Stacjonarnej

D. Protokół Transferu Plików

Administracja i eksploatacja …

Który z zapisów adresu IPv4 z maską jest niepoprawny?

A. 16.1.1.1/5

B. 100.0.0.0/8

C. 18.4.0.0, maska 255.0.0.0

D. 192.168.0.1, maska 255.250.255.0

Administracja i eksploatacja …

Dysk zewnętrzny 3,5" o pojemności 5 TB, używany do archiwizacji lub wykonywania kopii zapasowych, wyposażony jest w obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów powinien być użyty do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

A. USB 3.1 gen 2

B. FireWire80

C. eSATA 6G

D. WiFi 802.11n

Administracja i eksploatacja …

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

A. HTTP

B. LDAP

C. TCP

D. ARP

Administracja i eksploatacja …

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

A. 6 hostów

B. 8 hostów

C. 16 hostów

D. 12 hostów

Administracja i eksploatacja …

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

A. 12 - włóknowy

B. ekranowany

C. jednomodowy

D. wielomodowy