Filtrowanie pytań

Administracja i eksploatacja …

A. L2TP

B. SNMP

C. SSTP

D. PPTP

Administracja i eksploatacja …

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

A. Udostępnia jedynie zasoby na dysku

B. Jest to sieć zorganizowana w strukturę hierarchiczną

C. Wymaga istnienia centralnego serwera z odpowiednim oprogramowaniem

D. Komputer w tej sieci może jednocześnie działać jako serwer i klient

INF.02 Pytanie 3163

Administracja i eksploatacja …

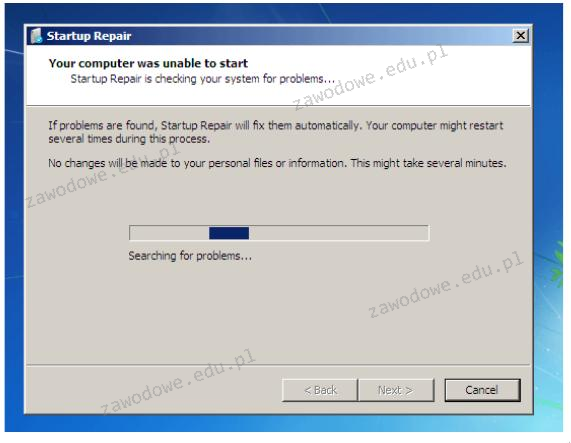

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

A. wykrycie błędnej adresacji IP

B. konieczność zrobienia kopii zapasowej systemu

C. uszkodzenie plików startowych systemu

D. uszkodzenie sterowników

Administracja i eksploatacja …

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

A. DNS

B. RARP

C. ARP

D. NAT

Administracja i eksploatacja …

Ile maksymalnie kanałów z dostępnego pasma kanałów w standardzie 802.11b może być używanych w Polsce?

A. 9 kanałów

B. 13 kanałów

C. 11 kanałów

D. 10 kanałów

Administracja i eksploatacja …

W jakiej technologii produkcji projektorów stosowany jest system mikroskopijnych luster, przy czym każde z nich odpowiada jednemu pikselowi wyświetlanego obrazu?

A. LCOS

B. DLP

C. LCD

D. LED

Administracja i eksploatacja …

Jakość skanowania można poprawić poprzez zmianę

A. wielkości skanowanego dokumentu

B. rozdzielczości

C. rozmiaru wydruku

D. typ formatu pliku wejściowego

Administracja i eksploatacja …

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

A. lzma

B. free

C. tar

D. compress

Administracja i eksploatacja …

Wykorzystanie polecenia net accounts w konsoli systemu Windows, które ustawia maksymalny okres ważności hasła, wymaga zastosowania opcji

A. /TIMES

B. /MAXPWAGE

C. /EXPIRES

D. /FORCELOGOFF

Administracja i eksploatacja …

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

A. ustawień panelu sterowania

B. opcji polecenia chkdsk

C. BIOS-u płyty głównej

D. rejestru systemowego

Administracja i eksploatacja …

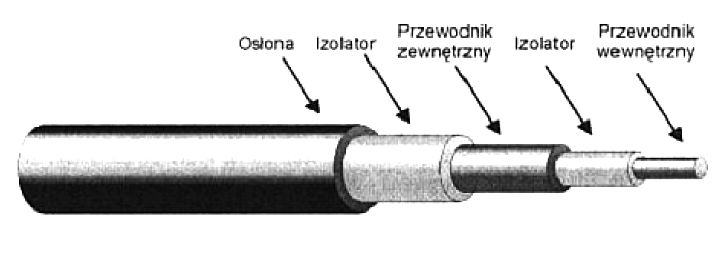

Na ilustracji pokazano przekrój kabla

A. U/UTP

B. optycznego

C. S/UTP

D. koncentrycznego

Administracja i eksploatacja …

Na zdjęciu widać kartę

A. sieciową z interfejsem ISA

B. telewizyjną z interfejsem PCI

C. telewizyjną z interfejsem ISA

D. dźwiękową z interfejsem PCI

Administracja i eksploatacja …

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

A. Przeskanowanie programem antywirusowym z bootowalnego nośnika

B. Uruchomienie systemu w trybie awaryjnym

C. Ponowne zainstalowanie systemu operacyjnego

D. Restart systemu

Administracja i eksploatacja …

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

A. Uniwersalny

B. Dystrybucyjny

C. Globalny

D. Lokalny w domenie

Administracja i eksploatacja …

Scandisk to narzędzie, które wykorzystuje się do

A. oczyszczania dysku

B. defragmentacji dysku

C. sprawdzania dysku

D. formatowania dysku

Administracja i eksploatacja …

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

A. POP3

B. SMTP

C. SNMP

D. FTP

Administracja i eksploatacja …

Jakie jest rozwinięcie skrótu, który odnosi się do usług mających na celu m.in. nadawanie priorytetów przesyłanym pakietom oraz zarządzanie przepustowością w sieci?

A. STP

B. PoE

C. ARP

D. QoS

Administracja i eksploatacja …

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

A. W liczniku rozkazów

B. We wskaźniku stosu

C. W akumulatorze

D. W rejestrze flagowym

INF.02 Pytanie 3179

Administracja i eksploatacja …

Jakie jest zadanie programu Wireshark?

A. ochrona komputera przed wirusami

B. obserwacja działań użytkowników sieci

C. uniemożliwienie dostępu do komputera przez sieć

D. analiza wydajności komponentów komputera

INF.02 Pytanie 3180

Administracja i eksploatacja …

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

A. CPU-Z

B. RealVNC

C. NSlookup

D. Recuva

Administracja i eksploatacja …

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

A. inny komputer podszył się pod adres naszego komputera

B. serwer WWW widzi inny komputer w sieci

C. adres został przetłumaczony przez translację NAT

D. serwer DHCP zmienił nasz adres w trakcie przesyłania żądania

Administracja i eksploatacja …

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

A. tłumienie

B. długość

C. przenik zbliżny

D. przenik zdalny

Administracja i eksploatacja …

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

A. ipconfig

B. tcpdump

C. route

D. ssh

Administracja i eksploatacja …

Symbol umieszczony na urządzeniach, który stanowi certyfikat potwierdzający zgodność w zakresie emisji promieniowania, ergonomii, efektywności energetycznej i ekologicznych norm, został przedstawiony na ilustracji

A. B

B. D

C. C

D. A

INF.02 Pytanie 3185

Administracja i eksploatacja …

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

A. zabezpieczać dane poprzez szyfrowanie plików

B. usunąć konto użytkownika wraz z jego profilem oraz plikami

C. utworzyć przyrostową kopię zapasową plików systemowych

D. przeszukać system w celu wykrycia malware

Administracja i eksploatacja …

Moc zasilacza wynosi 450 W, co oznacza, że

A. 4,5 MW

B. 0,045 hW

C. 45 GW

D. 0,45 kW

INF.02 Pytanie 3187

Administracja i eksploatacja …

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

A. może dystrybuować program

B. nie ma możliwości wykonania żadnej kopii programu

C. może stworzyć jedną kopię, jeśli jest to konieczne do korzystania z programu

D. może wykonać dowolną ilość kopii programu na swój użytek

Administracja i eksploatacja …

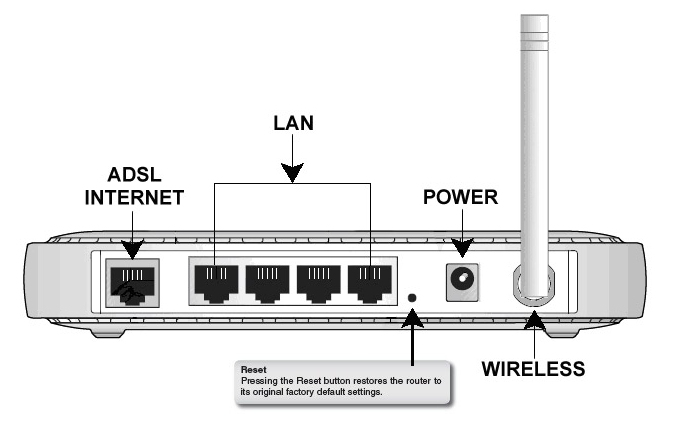

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

A. włączenia lub wyłączenia urządzenia ruter

B. przywrócenia domyślnych ustawień rutera

C. aktywacji lub dezaktywacji sieci Wi-Fi

D. zresetowania rutera

Administracja i eksploatacja …

Oblicz całkowity koszt kabla UTP Cat 6, który służy do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia długość między punktem abonenckim a punktem dystrybucyjnym wynosi 8m oraz że cena brutto za 1m kabla to 1zł. W obliczeniach uwzględnij dodatkowy zapas 2m kabla dla każdego punktu abonenckiego.

A. 40 zł

B. 32 zł

C. 45 zł

D. 50 zł

Administracja i eksploatacja …

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

A. sprawne po zainstalowaniu odpowiednich sterowników

B. zgodne z komputerem

C. poprawnie od razu po podłączeniu, bez potrzeby wyłączania czy restartowania systemu

D. kontrolowane przez temperaturę

Administracja i eksploatacja …

Na dysku konieczne jest zapisanie 100 tysięcy pojedynczych plików, każdy o wielkości 2570 bajtów. Zajętość zapisanych plików będzie minimalna na dysku o jednostce alokacji wynoszącej

A. 2048 bajtów

B. 8192 bajty

C. 3072 bajty

D. 4096 bajtów

Administracja i eksploatacja …

Wskaż sygnał, który wskazuje na uszkodzenie karty graficznej w komputerze z BIOS POST od firmy AWARD?

A. 1 długi, 1 krótki

B. 1 długi, 2 krótkie

C. 1 długi, 9 krótkich

D. 1 długi, 5 krótkich

Administracja i eksploatacja …

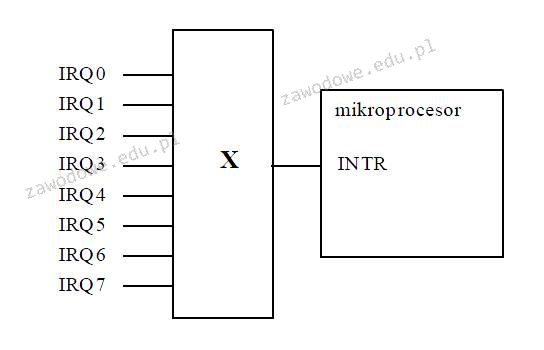

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

A. Układ generatorów programowalnych

B. Kontroler przerwań

C. Kontroler DMA

D. Zegar czasu rzeczywistego

Administracja i eksploatacja …

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

A. net use

B. net map

C. network

D. net add

Administracja i eksploatacja …

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

A. ARP, DNS

B. ICMP, IP

C. TCP, UDP

D. FTP, POP

Administracja i eksploatacja …

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

A. Unix

B. OS X Server

C. Windows Server 2012

D. Linux

Administracja i eksploatacja …

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów:

A. które są zgodne z szyną systemową o maksymalnej częstotliwości taktowania do 1 333 MHz

B. które mają mniej połączeń zasilających niż gniazdo dla procesorów w obudowie PGA

C. których obudowa zawiera pola dotykowe

D. których obudowa zawiera piny

Administracja i eksploatacja …

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

A. Konsola GPMC

B. Menedżer procesów

C. Serwer DNS

D. Panel kontrolny

Administracja i eksploatacja …

Na ilustracji zobrazowano

A. hub

B. switch

C. network card

D. patch panel

Administracja i eksploatacja …

Protokół stosowany do rozgłaszania w grupie, dzięki któremu hosty informują o swoim członkostwie, to

A. IGMP

B. EIGRP

C. IGRP

D. ICMP