Filtrowanie pytań

Administracja i eksploatacja …

A. edytor tekstu

B. menedżer plików

C. menedżer sprzętu

D. system plików

Administracja i eksploatacja …

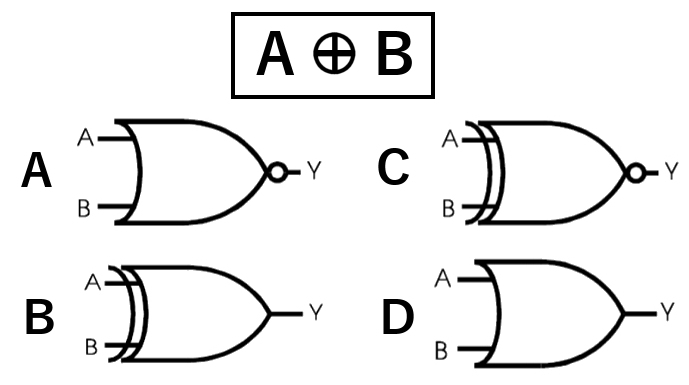

Jaką bramkę logiczną reprezentuje to wyrażenie?

A. Odpowiedź C

B. Odpowiedź A

C. Odpowiedź D

D. Odpowiedź B

Administracja i eksploatacja …

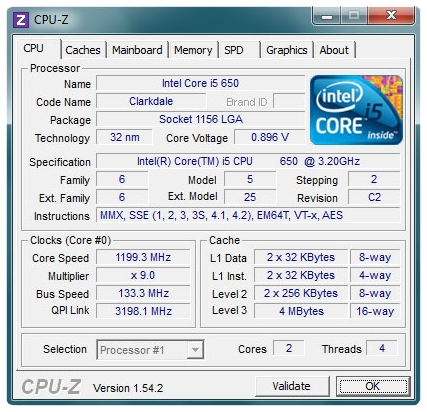

W dokumentacji technicznej procesora producent zamieścił wyniki analizy zrealizowanej przy użyciu programu CPU-Z. Z tych informacji wynika, że procesor dysponuje

A. 5 rdzeni

B. 4 rdzenie

C. 6 rdzeni

D. 2 rdzenie

Administracja i eksploatacja …

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

A. 255.255.255.224

B. 255.255.255.192

C. 255.255.255.240

D. 255.255.255.248

Administracja i eksploatacja …

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?

A. tracert

B. iproute

C. netstat

D. ping

Administracja i eksploatacja …

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

A. zatrzymanie rozgłaszania identyfikatora sieci

B. zmiana standardu zabezpieczeń z WPA na WEP

C. zmiana częstotliwości przesyłania sygnału

D. dezaktywacja szyfrowania

Administracja i eksploatacja …

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

A. Apache

B. vsftpd

C. proftpd

D. MySQL

Administracja i eksploatacja …

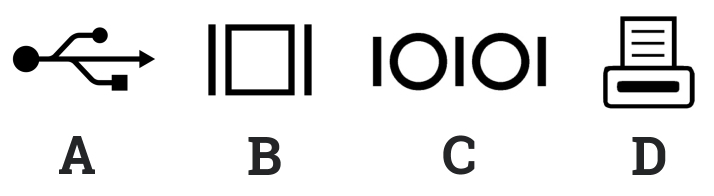

Jakie urządzenie jest przedstawione na rysunku?

A. Access Point.

B. Bridge.

C. Hub.

D. Switch.

Administracja i eksploatacja …

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

A. phishing

B. spoofing

C. backscatter

D. spam

Administracja i eksploatacja …

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

A. MOLP

B. GNU

C. shareware

D. komercyjnej

Administracja i eksploatacja …

Funkcje z różnych dziedzin (data i czas, finanse, tekst, matematyka, statystyka) są składnikiem

A. przeglądarki internetowej

B. edytora tekstowego

C. arkusza kalkulacyjnego

D. programów do tworzenia prezentacji multimedialnych

Administracja i eksploatacja …

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

A. A

B. C

C. B

D. D

Administracja i eksploatacja …

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

A. pakiet

B. segment

C. bit

D. ramka

Administracja i eksploatacja …

Jakim skrótem określane są czynności samokontroli komputera po uruchomieniu zasilania?

A. BIOS

B. CPU

C. POST

D. MBR

Administracja i eksploatacja …

Procesory AMD z gniazdem AM2+ będą prawidłowo funkcjonować na płycie głównej, która ma podstawkę socket

A. AM3+

B. FM2

C. AM2

D. AM3

Administracja i eksploatacja …

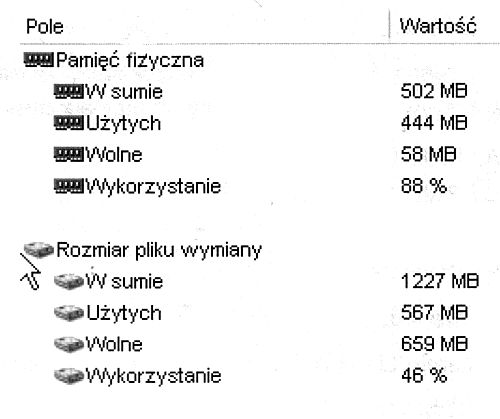

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

A. pamięć fizyczna 0,49 GB i plik wymiany 1,22 GB

B. pamięć fizyczna 0,49 GB i plik wymiany 1,20 GB

C. pamięć fizyczna 0,70 GB i plik wymiany 1,22 GB

D. pamięć fizyczna 0,50 GB i plik wymiany 1,00 GB

Administracja i eksploatacja …

Jaki protokół do obsługi poczty elektronicznej pozwala na przykład na przechowywanie odebranych e-maili na serwerze, zarządzanie różnymi folderami, usuwanie wiadomości oraz przenoszenie ich pomiędzy folderami?

A. Internet Message Access Protocol (IMAP)

B. Post Office Protocol (POP)

C. Multipurpose Internet Mail Extensions (MIME)

D. Simple Mail Transfer Protocol (SMTP)

Administracja i eksploatacja …

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

A. SPX

B. FTP

C. UDP

D. ARP

Administracja i eksploatacja …

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

A. 100BaseFX

B. 10Base2

C. 1000BaseTX

D. 100BaseT

Administracja i eksploatacja …

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

A. netsh interface IP 152.168.1.200/16 /add

B. ip addr add 152.168.1.200/16 dev eth1

C. netsh interface IP 152.168.1.200 255.255.0.0 /add

D. ip addr add 152.168.1.200 255.255.0.0 dev eth1

Administracja i eksploatacja …

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

A. UTP Cat 5e

B. UTP Cat 5

C. UTP Cat 6

D. FTP Cat 5e

Administracja i eksploatacja …

Plik ma rozmiar 2 KiB. Jest to

A. 16384 bity

B. 2000 bitów

C. 16000 bitów

D. 2048 bitów

Administracja i eksploatacja …

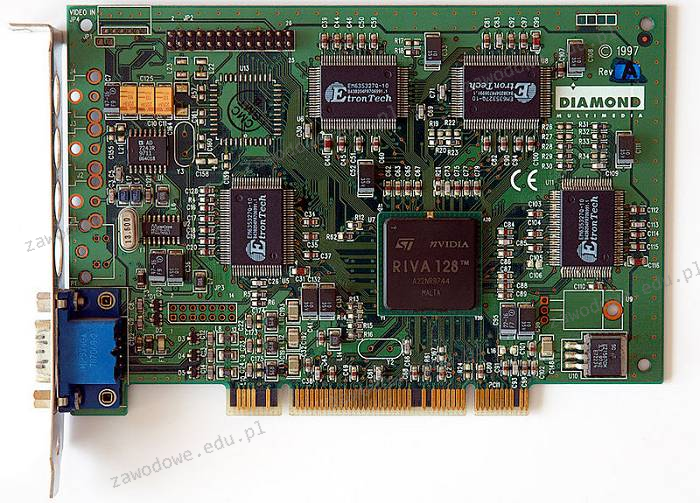

Na ilustracji ukazano kartę

A. telewizyjną PCI Express

B. graficzną AGP

C. graficzną PCI

D. telewizyjną EISA

Administracja i eksploatacja …

Z wykorzystaniem polecenia dxdiag uruchomionego z linii komend systemu Windows można

A. zweryfikować prędkość zapisu oraz odczytu napędów DVD

B. sprawdzić parametry karty graficznej

C. przeprowadzić pełną diagnostykę karty sieciowej

D. przeskanować dysk twardy w poszukiwaniu błędów

Administracja i eksploatacja …

W systemie Linux do bieżącego monitorowania aktywnych procesów wykorzystuje się polecenie

A. proc

B. sed

C. sysinfo

D. ps

Administracja i eksploatacja …

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

A. Wciskacz LSA

B. Zaciskarkę RJ-11

C. Zaciskarkę BNC

D. Zaciskarkę RJ-45

Administracja i eksploatacja …

W systemie Windows harmonogram zadań umożliwia przydzielenie

A. maksymalnie trzech terminów realizacji dla wskazanego programu

B. więcej niż pięciu terminów realizacji dla wskazanego programu

C. maksymalnie pięciu terminów realizacji dla wskazanego programu

D. maksymalnie czterech terminów realizacji dla wskazanego programu

Administracja i eksploatacja …

Trudności w systemie operacyjnym Windows wynikające z konfliktów dotyczących zasobów sprzętowych, takich jak przydział pamięci, przerwań IRQ oraz kanałów DMA, najłatwiej zidentyfikować za pomocą narzędzia

A. menedżer urządzeń

B. edytor rejestru

C. przystawka Sprawdź dysk

D. chkdsk

Administracja i eksploatacja …

Urządzeniem stworzonym do generowania etykiet oraz kodów kreskowych, które działa dzięki roztopieniu pokrywy specjalnej taśmy, co powoduje, że barwnik z taśmy przylega do materiału, na którym odbywa się drukowanie jest drukarka

A. termotransferowa

B. igłowa

C. laserowa

D. atramentowa

Administracja i eksploatacja …

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

A. wykonać parowanie urządzeń

B. ustawić urządzenie mobilne przez przeglądarkę

C. stworzyć sieć WAN dla tych urządzeń

D. zestawić połączenie między urządzeniami kablem krosowym

Administracja i eksploatacja …

Na ilustracji ukazano złącze zasilające

A. ATX12V do zasilania CPU

B. stacji dysków 3.5"

C. Molex do HDD

D. dysków SATA wewnętrznych

Administracja i eksploatacja …

ACPI to interfejs, który umożliwia

A. przesył danych pomiędzy dyskiem twardym a napędem optycznym

B. zarządzanie ustawieniami i energią dostarczaną do różnych urządzeń komputera

C. konwersję sygnału analogowego na cyfrowy

D. wykonanie testu prawidłowego funkcjonowania podstawowych komponentów komputera, jak np. procesor.

Administracja i eksploatacja …

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

A. konta Microsoft

B. jakiegokolwiek konta pocztowego z portalu Onet

C. konta Yahoo

D. konta Google

Administracja i eksploatacja …

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

A. Zbyt niska temperatura utrwalacza

B. Zanieczyszczenie wnętrza drukarki

C. Zacięcie papieru

D. Uszkodzenie rolek

Administracja i eksploatacja …

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

A. klawiatury

B. myszy

C. drukarki

D. monitora

Administracja i eksploatacja …

W systemie operacyjnym wystąpił problem z sterownikiem TWAIN, co może wpływać na nieprawidłowe działanie

A. drukarki

B. skanera

C. plotera

D. klawiatury

Administracja i eksploatacja …

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

A. cd ..

B. cd\

C. cd /

D. cd/

INF.02 Pytanie 3358

Administracja i eksploatacja …

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

A. Windows Defender

B. Windows Azure

C. Windows Home Server

D. Windows Embedded

Administracja i eksploatacja …

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

A. dziesiętnej

B. heksadecymalnej

C. oktalnej

D. binarnej

Administracja i eksploatacja …

Jakie zastosowanie ma polecenie md w systemie Windows?

A. przejście do katalogu nadrzędnego

B. zmiana nazwy pliku

C. tworzenie pliku

D. tworzenie katalogu