Filtrowanie pytań

Tworzenie i administrowanie s…

A. $a = str_replace('Kowalski', 'Nowak', $a);

B. $a = str_rep('Kowalski', 'Nowak', $a);

C. $a = str_replace('Nowak', 'Kowalski', $a);

D. $a = str_replace('Nowak', 'Kowalski');

Administracja i eksploatacja …

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

A. uszkodzenie mikroprzełącznika

B. brak baterii

C. wyczerpywanie się baterii zasilającej

D. uszkodzenie lewego przycisku

Administracja i eksploatacja …

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

A. CMYK

B. CIS

C. CMOS

D. CCD

Kwalifikacja EE8

Jakie napięcie zasilające używane jest przez pamięci DDR2?

A. 1.0 V

B. 1.4 V

C. 2.5 V

D. 1.8 V

Administracja i eksploatacja …

Jakie właściwości charakteryzują pojedyncze konto użytkownika w systemie Windows Serwer?

A. maksymalna objętość profilu użytkownika

B. maksymalna objętość pojedynczego pliku, który użytkownik może zapisać na serwerowym dysku

C. numer telefonu, na który serwer powinien oddzwonić w razie nawiązania połączenia telefonicznego przez tego użytkownika

D. maksymalna objętość pulpitu użytkownika

Tworzenie i administrowanie s…

Wartość atrybutu w tabeli, który pełni rolę klucza głównego

A. nigdy nie jest innego typu niż numeryczny

B. może przyjmować wartość null (NULL)

C. jest używana do szyfrowania zawartości tabeli

D. musi być unikalna

Administracja i eksploatacja …

Podczas uruchamiania komputera wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

A. otwarcie konfiguracji systemu Windows.

B. usunięcie pliku konfiguracji.

C. wymazanie danych z pamięci CMOS.

D. przejście do ustawień BIOS-u komputera.

Tworzenie i administrowanie s…

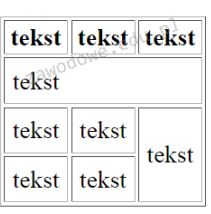

Na ilustracji pokazano tabelę z połączonymi komórkami. Jakie atrybuty scalania zastosowano, aby uzyskać ten efekt?

A. rowspan w drugim wierszu i pierwszej komórce oraz colspan w trzecim wierszu, trzeciej komórce

B. colspan w drugim wierszu i pierwszej komórce oraz rowspan w trzecim wierszu i czwartym wierszu

C. colspan w drugim wierszu we wszystkich trzech komórkach oraz rowspan w trzecim wierszu ostatniej komórce

D. colspan w drugim wierszu i pierwszej komórce oraz rowspan w trzecim wierszu, trzeciej komórce

Tworzenie i administrowanie s…

Aby zwiększyć wydajność operacji na bazie danych, należy dla pól, które są często wyszukiwane lub sortowane

A. dodać klucz obcy

B. dodać więzy integralności

C. utworzyć indeks

D. stworzyć osobną tabelę przechowującą tylko te pola

Tworzenie i administrowanie s…

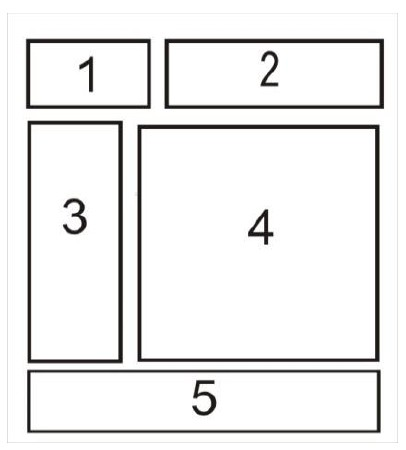

Na ilustracji przedstawiono schemat rozmieszczenia elementów na stronie WWW. W której z jej sekcji zazwyczaj znajduje się stopka strony?

A. 2

B. 1

C. 5

D. 4

Administracja i eksploatacja …

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

A. szarym

B. czarnym

C. fioletowym

D. żółtym

Tworzenie i administrowanie s…

Kod programu wraz z komentarzami oraz opisem algorytmów i metod stanowi dokumentację

A. audiowizualną.

B. graficzną.

C. urzędową.

D. techniczną.

Administracja i eksploatacja …

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

A. pamięć BIOS

B. chipset

C. system chłodzenia

D. pamięć RAM

Administracja i eksploatacja …

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

A. igłową

B. termotransferową

C. atramentową

D. laserową

Tworzenie i administrowanie s…

Którego atrybutu należy użyć w miejscu trzech kropek w znaczniku HTML5 <blockquote>, aby zdefiniować źródło cytatu? <blockquote ...="https://pl.wikipedia.org">

Pokojowa Nagroda Nobla jest przyznawana kandydatom, którzy wykonali największą lub najlepszą

pracę na rzecz braterstwa między narodami

</blockquote>

A. src

B. alt

C. cite

D. href

Tworzenie i administrowanie s…

W języku PHP funkcja trim służy do

A. Redukowania długości tekstu o określoną w parametrze liczbę znaków

B. Usuwania białych znaków lub innych znaków wymienionych w parametrze z obu końców tekstu

C. Określania długości tekstu

D. Porównywania dwóch tekstów i wyświetlania ich wspólnej części

Administracja i eksploatacja …

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?

A. Most

B. Koncentrator

C. Przełącznik

D. Router

Administracja i eksploatacja …

Na wyświetlaczu drukarki wyświetlił się komunikat "PAPER JAM". W celu usunięcia problemu, najpierw należy

A. wymienić kartridż z tuszem

B. umieścić papier w podajniku

C. zidentyfikować miejsce zacięcia papieru w drukarce

D. zamontować podajnik papieru w urządzeniu

Kwalifikacja EE8

Jaki skrót odnosi się do osobistej sieci komputerowej?

A. WAN

B. PAN

C. MAN

D. LAN

Kwalifikacja EE8

Firma świadcząca usługi sprzątania powinna drukować faktury w czterech kopiach równocześnie, używając papieru samokopiującego. Jaką drukarkę zaleca się w tym przypadku?

A. Igłową

B. Atramentową

C. Laserową

D. Termosublimacyjną

Administracja i eksploatacja …

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

A. chipset

B. cache procesora

C. pamięć RAM

D. układ Super I/O

Tworzenie i administrowanie s…

W PHP, aby przekierować użytkownika na inną stronę internetową, można użyć funkcji

A. upload();

B. header();

C. require();

D. include();

Tworzenie i administrowanie s…

Aby ułatwić wprowadzanie oraz modyfikację danych w tabeli, konieczne jest zdefiniowanie

A. kwerendy SELECT

B. filtra

C. raportu

D. formularza

Administracja i eksploatacja …

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie chmod ug=rw szkola.txt | Is

Jaki będzie rezultat tego działania, pokazany w oknie terminala?

chmod ug=rw szkola.txt | IsA. -rwx r-x r-x 1 admin admin 25 04-09 15:17 szkola.txt

B. -rw- rw- r-x 1 admin admin 25 04-09 15:17 szkola.txt

C. -rw- rw- rw- 1 admin admin 25 04-09 15:17 szkola.txt

D. -rwx ~x rw- 1 admin admin 25 04-09 15:17 szkola.txt

Kwalifikacja EE8

Aby uniknąć przepisywania tekstu z papierowego dokumentu do komputera, konieczne jest zeskanowanie wydruku, wykorzystując konwersję znaków drukowanych (np. liter lub cyfr) do formatu elektronicznego. Realizujemy to poprzez oprogramowanie, które wykonuje funkcję

A. OLE

B. GUI

C. OCR

D. AVI

Administracja i eksploatacja …

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

A. /etc/network/interfaces

B. /etc/hosts

C. /etc/resolv.conf

D. /etc/host.conf

Administracja i eksploatacja …

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

A. dowolnego konta pocztowego z portalu Onet

B. konta Google

C. konta Microsoft

D. konta Yahoo

Tworzenie i administrowanie s…

Wykres słupkowy należy zapisać w formacie rastrowym tak, aby jakość jego krawędzi była jak najlepsza, również dla dużego powiększenia, unikając efektu aliasingu. Do tego celu można zastosować format

A. JPEG

B. SVG

C. CDR

D. PNG

Administracja i eksploatacja …

Program fsck jest stosowany w systemie Linux do

A. przeprowadzenia oceny kondycji systemu plików oraz wykrycia uszkodzonych sektorów

B. realizacji testów wydajnościowych serwera WWW poprzez wysłanie dużej ilości żądań

C. identyfikacji struktury sieci oraz diagnozowania przepustowości sieci lokalnej

D. obserwacji parametrów działania i wydajności komponentów komputera

Administracja i eksploatacja …

Oblicz całkowity koszt za realizację poniższych czynności serwisowych, przy założeniu, że stawka za jedną roboczogodzinę wynosi 120,00 zł netto, a podatek VAT wynosi 23%.

| LP | Zrealizowane czynności serwisowe | Ilość roboczogodzin |

|---|---|---|

| 1. | Diagnozowanie usterki | 0,2 |

| 2. | Wymiana zasilacza | 0,5 |

| 3. | Przygotowanie drukarki do eksploatacji | 0,6 |

| 4. | Konserwacja urządzenia drukującego | 1,0 |

| 5. | Sprawdzanie po zakończeniu naprawy | 0,2 |

A. 300,00 zł

B. 369,00 zł

C. 480,00 zł

D. 231,00 zł

Tworzenie i administrowanie s…

W podanym fragmencie zapytania w języku SQL, komenda SELECT jest używana do zwrócenia SELECT COUNT(wartosc) FROM …

A. ilości wierszy

B. średniej w kolumnie wartosc

C. średniej wartości z tabeli

D. summy w kolumnie wartosc

Tworzenie i administrowanie s…

Na podstawie jakiego parametru oraz z ilu tabel zostaną zwrócone wiersze w wyniku przedstawionego zapytania? SELECT * FROM producent, hurtownia, sklep, serwis

WHERE producent.nr_id = hurtownia.nr_id

AND producent.wyrob_id = serwis.wyrob_id

AND hurtownia.nr_id = sklep.nr_id

AND sklep.nr_id = serwis.nr_id

AND producent.nr_id = 1;

A. Na podstawie parametru wyrob_id wyłącznie z trzech tabel

B. Na podstawie parametru wyrob_id ze wszystkich tabel

C. Na podstawie parametru nr_id wyłącznie z trzech tabel

D. Na podstawie parametru nr_id ze wszystkich tabel

Administracja i eksploatacja …

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

A. uruchomienie ochrony systemu

B. tworzenie kopii bezpieczeństwa

C. generowanie punktu przywracania systemu

D. automatyczne realizowanie kompresji danych

Tworzenie i administrowanie s…

Która rozdzielczość jest wyrażana za pomocą jednostki ppi (ang. pixels per inch)?

A. Obrazów tworzonych przez drukarki i plotery.

B. Obrazów rastrowych.

C. Cyfrowych urządzeń wykonujących pomiary.

D. Skanerów.

Administracja i eksploatacja …

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

A. tracker

B. konqueror

C. whireshark

D. finder

Administracja i eksploatacja …

Jakie zastosowanie ma polecenie md w systemie Windows?

A. przejście do katalogu nadrzędnego

B. zmiana nazwy pliku

C. tworzenie pliku

D. tworzenie katalogu

Administracja i eksploatacja …

W systemie SI jednostką do mierzenia napięcia jest

A. herc

B. amper

C. wat

D. wolt

Administracja i eksploatacja …

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość

A. może być członkiem grup lokalnych oraz grup globalnych

B. nie może być wyłącznie członkiem grupy globalnej

C. nie może być tylko w grupie o nazwie Goście

D. nie może być członkiem żadnej grupy

Kwalifikacja EE8

Po przeprowadzeniu algorytmu

1. Pobierz pierwszy element tablicy

2. Za x podstaw pierwszy element tablicy

3. Pobierz następny element tablicy

4. Jeżeli następny element tablicy jest większy od x, podstaw jego wartość za x

5. Jeżeli nie ma więcej elementów tablicy, zakończ,

w przeciwnym razie wróć do punktu 3

uzyska się A. wartość średnią elementów w tablicyB. wartość minimalną w tablicyC. wartość maksymalną w tablicyD. liczbę elementów w tablicy Tworzenie i administrowanie s… Kiedy zestawi się relacją kluczy głównych dwie tabele, uzyskuje się relację o typie

A. jeden do jednegoB. wiele do wieluC. jeden do wieluD. wiele do jednego

1. Pobierz pierwszy element tablicy

2. Za x podstaw pierwszy element tablicy

3. Pobierz następny element tablicy

4. Jeżeli następny element tablicy jest większy od x, podstaw jego wartość za x

5. Jeżeli nie ma więcej elementów tablicy, zakończ,

w przeciwnym razie wróć do punktu 3 uzyska się

A. wartość średnią elementów w tablicy

B. wartość minimalną w tablicy

C. wartość maksymalną w tablicy

D. liczbę elementów w tablicy

Tworzenie i administrowanie s…

Kiedy zestawi się relacją kluczy głównych dwie tabele, uzyskuje się relację o typie

A. jeden do jednego

B. wiele do wielu

C. jeden do wielu

D. wiele do jednego