Filtrowanie pytań

Tworzenie i administrowanie s…

A. uzyskania odniesienia do pierwszego elementu HTML o wskazanym id

B. umieszczenia tekstu 'id' na stronie WWW

C. pobierania danych z pola formularza i przypisania ich do zmiennej id

D. sprawdzania poprawności formularza z identyfikatorem id

Administracja i eksploatacja …

Autorskie prawo osobiste twórcy do programu komputerowego

A. obowiązuje wyłącznie przez okres życia jego autora

B. obowiązuje przez 50 lat od daty pierwszej publikacji

C. nigdy nie traci ważności

D. obowiązuje przez 70 lat od daty pierwszej publikacji

Kwalifikacja EE8

Jakie oprogramowanie open source działa jako serwer WWW na różnych systemach operacyjnych, w tym na tych z rodziny Linux?

A. MySQL

B. APACHE

C. POSIX

D. IIS 10

Administracja i eksploatacja …

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

A. 0000 0000 0000 0000

B. 1111 0000 0000 0111

C. 1111 1111 1111 1111

D. 0010 0000 0000 0111

Tworzenie i administrowanie s…

Jednym z rodzajów testów jednostkowych jest badanie ścieżek, które polega na

A. stworzeniu kilku zbiorów danych o analogicznym sposobie przetwarzania i wykorzystaniu ich do przeprowadzenia testu

B. sprawdzaniu wartości granicznych zbioru danych

C. ustaleniu punktu startowego i końcowego oraz analizie możliwych tras pomiędzy tymi punktami

D. analizie obiektów pod kątem inicjalizacji oraz uwalniania pamięci

Kwalifikacja EE8

W dokumentacji systemu operacyjnego Windows XP przedstawiono pliki z rozszerzeniem .dll. To rozszerzenie odnosi się do pliku

A. inicjalizacyjnego

B. uruchamialnego

C. dziennika zdarzeń

D. biblioteki

Administracja i eksploatacja …

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?

A. Frame Relay

B. X . 25

C. VDSL

D. ATM

Tworzenie i administrowanie s…

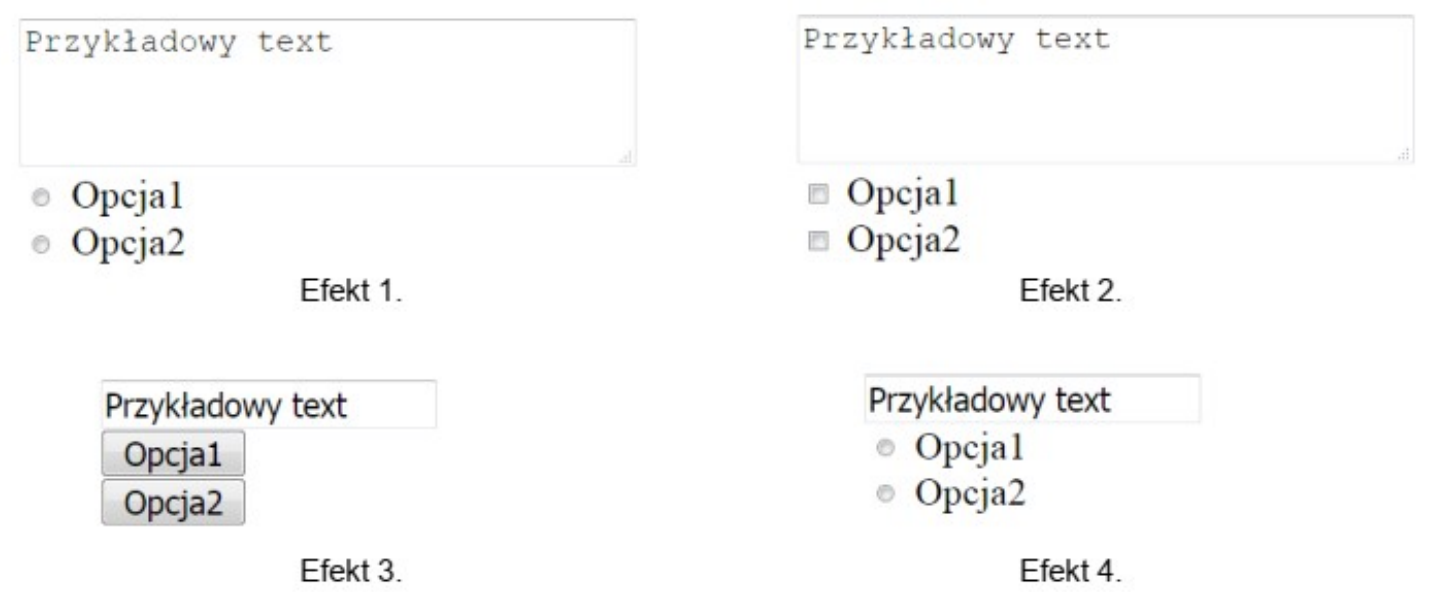

W języku HTML zapisano formularz. Który z efektów działania poniższego kodu zostanie wyświetlony przez przeglądarkę, zakładając, że w pierwsze pole użytkownik wpisał wartość "Przykładowy tekst"?

<form>

<textarea rows="3" cols="30"></textarea><br>

<input type="checkbox"> Opcja1<br>

<input type="checkbox"> Opcja2

</form>

A. Efekt 3.

B. Efekt 4.

C. Efekt 1.

D. Efekt 2.

Tworzenie i administrowanie s…

W relacyjnym modelu danych, krotki definiuje się jako

A. wszystkie wiersze w tabeli łącznie z wierszem nagłówkowym

B. wiersze tabeli wyłączając wiersz nagłówkowy, w którym znajdują się nazwy kolumn

C. liczbę rekordów w tabeli

D. wszystkie kolumny tabeli, które reprezentują atrybuty obiektu

Administracja i eksploatacja …

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

A. Samba

B. Coda

C. Firebird

D. Nginx

Tworzenie i administrowanie s…

Jaką wiadomość należy umieścić w przedstawionym fragmencie kodu PHP zamiast znaków zapytania? $a=mysql_connect('localhost','adam','mojeHasło'); if(!$a) echo "?????????????????????????";

A. Błąd w przetwarzaniu zapytania SQL

B. Rekord został pomyślnie dodany do bazy

C. Błąd połączenia z serwerem SQL

D. Wybrana baza danych nie istnieje

Administracja i eksploatacja …

Do pomiaru wartości mocy pobieranej przez zestaw komputerowy służy

A. dozymetr.

B. omomierz.

C. anemometr.

D. watomierz.

Kwalifikacja EE8

Aby prawidłowo zakończyć składnię zaprezentowanego polecenia, które udostępnia folder Dane pod nazwą test, w miejscu kropek trzeba wpisać wyraz

net … test=C:\Dane

A. share

B. view

C. use

D. connect

Administracja i eksploatacja …

Wskaż ikonę programu stosowanego do rozpakowania archiwum plików RAR.

A. Ikona 3.

B. Ikona 2.

C. Ikona 4.

D. Ikona 1.

Administracja i eksploatacja …

W jakim typie skanera wykorzystuje się fotopowielacze?

A. Ręcznym

B. Bębnowym

C. Kodów kreskowych

D. Płaskim

Administracja i eksploatacja …

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

A. 150 m

B. 90 m

C. 110 m

D. 100 m

Tworzenie i administrowanie s…

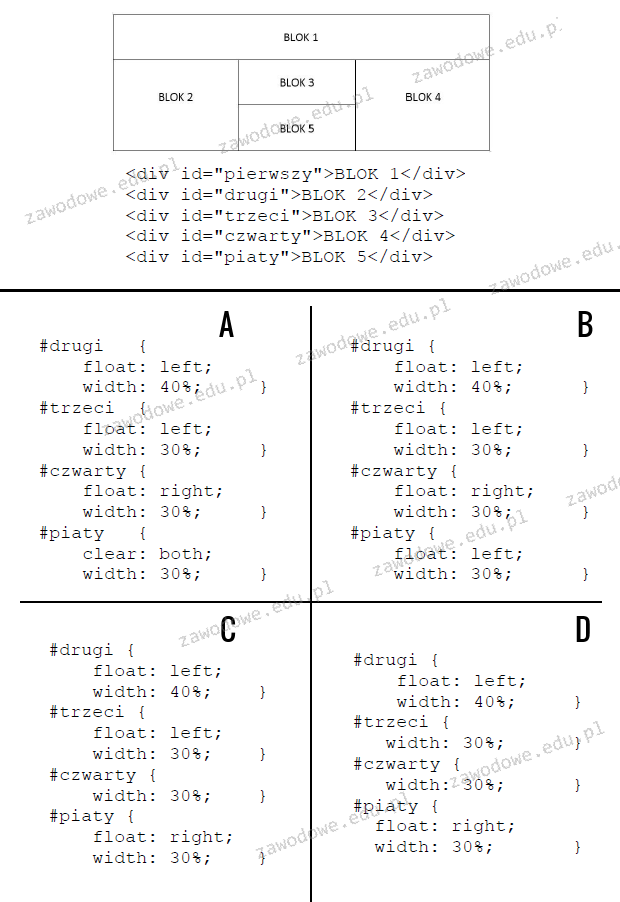

Wskaż fragment kodu CSS, który odpowiada układowi bloków 2 - 5, zakładając, że są one oparte na poniższym kodzie HTML.

A. D

B. A

C. B

D. C

Kwalifikacja EE8

Jakie stwierdzenie dotyczące tablicy partycji GUID (GPT) jest poprawne?

A. Wprowadzono w nim zmianę metody adresowania pamięci masowej z LBA na CHS

B. Umożliwia tworzenie partycji o wielkości większej niż 2 TB

C. Zrezygnowano w nim z wykorzystania unikatowego identyfikatora dysku

D. Nie ma limitu na liczbę tworzonych partycji

Administracja i eksploatacja …

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

A. Regeneratorem

B. Switch'em

C. Routerem

D. Wszystkie

Administracja i eksploatacja …

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

A. bit imbusowy

B. narzędzie ręczne do zaciskania

C. narzędzie uderzeniowe

D. wkrętak typu Torx

Tworzenie i administrowanie s…

W bazie danych znajduje się tabela artykuły z kolumnami: nazwa, typ, producent, cena. Jakie polecenie należy użyć, aby wyświetlić wszystkie nazwy artykułów tylko o typie pralka, których cena mieści się w przedziale od 1000 PLN do 1500 PLN?

A. SELECT nazwa FROM artykuły WHERE typ='pralka' OR cena BETWEEN 1000 AND 1500

B. SELECT nazwa FROM artykuły WHERE typ='pralka' OR cena BETWEEN 1000 OR 1500

C. SELECT nazwa FROM artykuły WHERE typ='pralka' AND cena FROM 1000 TO 1500

D. SELECT nazwa FROM artykuły WHERE typ='pralka' AND cena BETWEEN 1000 AND 1500

Tworzenie i administrowanie s…

Jaką wartość zwróci funkcja w języku C++, jeśli parametry wynoszą a = 4 oraz b = 3?

long int fun1(int a, int b) |

A. 64

B. 16

C. 1

D. 12

Administracja i eksploatacja …

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

A. przełączania monitora w tryb uśpienia

B. wyświetlania plików tekstowych

C. sterowania rozruchem systemu

D. szyfrowania i odszyfrowywania plików oraz katalogów

Administracja i eksploatacja …

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

A. SMTP

B. FDDI

C. ICMP

D. IMAP

Administracja i eksploatacja …

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Discover - Transaction ID 0x6a16b7a5

Offer - Transaction ID 0x6a16b7a5

Request - Transaction ID 0x6a16b7a5

ACK - Transaction ID 0x6a16b7a5

Discover - Transaction ID 0x6a16b7a5 Offer - Transaction ID 0x6a16b7a5 Request - Transaction ID 0x6a16b7a5 ACK - Transaction ID 0x6a16b7a5

A. DNS

B. FTP

C. DHCP

D. WWW

Kwalifikacja EE8

Który z wymienionych adresów e-mail jest nieprawidłowy?

A. [email protected]

B. Michał@[email protected]

C. [email protected]

D. [email protected]

Tworzenie i administrowanie s…

W algebrze relacji działanie selekcji polega na

A. usunięciu krotek z powtórzonymi polami

B. wybór krotek, które nie zawierają wartości NULL

C. wybór krotek, które spełniają określone warunki

D. usunięciu pustych wierszy

Tworzenie i administrowanie s…

W języku PHP do zmiennej a wprowadzono tekst, w którym wielokrotnie występuje fraza Kowalski. Jakim poleceniem można jednocześnie zamienić wszystkie pojawienia się słowa Kowalski na słowo Nowak w zmiennej a?

A. $a = str_replace('Nowak', 'Kowalski', $a);

B. $a = str_replace('Nowak', 'Kowalski');

C. $a = str_rep('Kowalski', 'Nowak', $a);

D. $a = str_replace('Kowalski', 'Nowak', $a);

Administracja i eksploatacja …

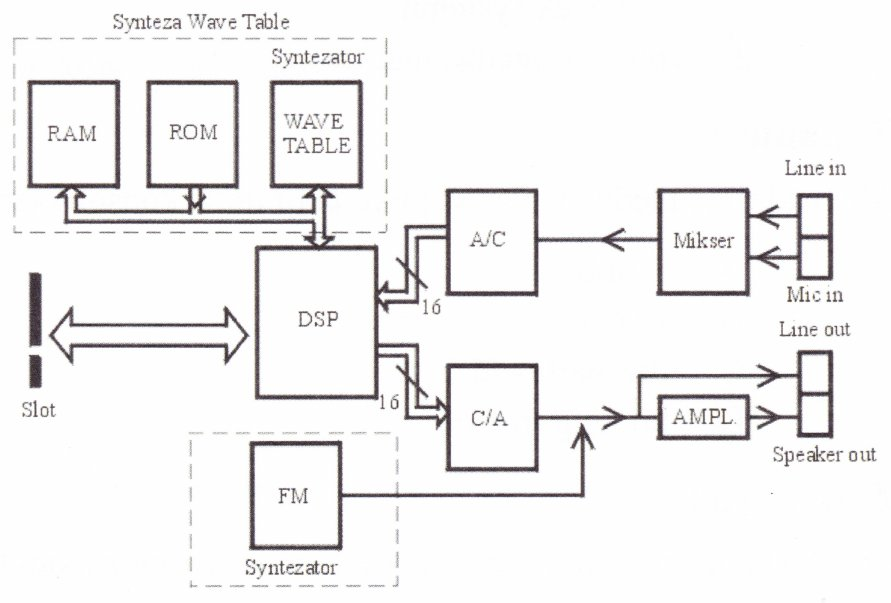

Na ilustracji przedstawiono diagram funkcjonowania

A. modemu

B. karty dźwiękowej

C. karty graficznej

D. kontrolera USB

Tworzenie i administrowanie s…

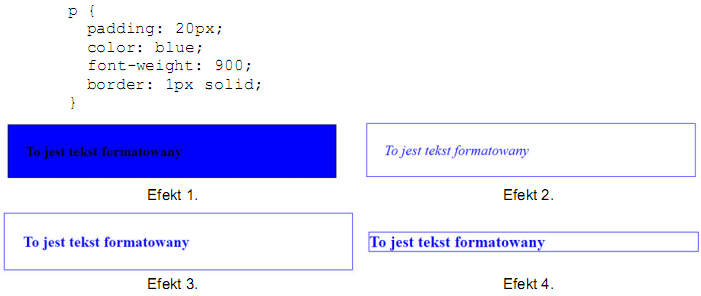

Który z akapitów został zapisany w wskazanym stylu, zakładając, że pozostałe właściwości akapitu mają wartości domyślne?

A. Efekt 2

B. Efekt 3

C. Efekt 1

D. Efekt 4

Tworzenie i administrowanie s…

Jakie rozwiązanie należy zastosować w przechowywaniu danych, aby przyspieszyć wykonywanie zapytań w bazie danych?

A. Indeksy.

B. Zasady.

C. Klucze podstawowe.

D. Domyślne wartości.

Administracja i eksploatacja …

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

A. wielokrotnego zastąpienia dowolnych bloków jedynek

B. wielokrotnego zastąpienia dowolnych bloków zer oddzielonych blokiem jedynek

C. jednorazowego zastąpienia jednego bloku jedynek

D. jednorazowego zastąpienia jednego lub więcej kolejnych bloków składających się wyłącznie z zer

Administracja i eksploatacja …

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

A. erase

B. icacls

C. chkdsk

D. tasklist

Administracja i eksploatacja …

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

A. 1 - globalny prefiks 2 - identyfikator podsieci 3 - identyfikator interfejsu

B. 1 - identyfikator podsieci 2 - globalny prefiks 3 - identyfikator interfejsu

C. 1 - globalny prefiks 2 - identyfikator interfejsu 3 - identyfikator podsieci

D. 1 - identyfikator interfejsu 2 - globalny prefiks 3 - identyfikator podsieci

Administracja i eksploatacja …

Jak wygląda liczba 257 w systemie dziesiętnym?

A. F0 w systemie szesnastkowym

B. 1000 0000 w systemie binarnym

C. FF w systemie szesnastkowym

D. 1 0000 0001 w systemie binarnym

Administracja i eksploatacja …

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

A. przywraca system używając punktów przywracania

B. odzyskuje ustawienia systemowe, korzystając z kopii rejestru systemowego backup.reg

C. przywraca system na podstawie kopii zapasowej

D. naprawia pliki rozruchowe, wykorzystując płytę Recovery

Administracja i eksploatacja …

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

A. dir

B. show

C. ps

D. who

Kwalifikacja EE8

Wykonanie polecenia "net user nazwa_konta hasło" w systemie Windows XP/Windows 7 spowoduje

A. zmianę nazwy konta użytkownika

B. zlikwidowanie konta użytkownika

C. utworzenie konta użytkownika

D. zmianę hasła użytkownika

Tworzenie i administrowanie s…

Semantyczny znacznik sekcji języka HTML 5 przeznaczony do umieszczenia stopki strony WWW to

A. <footer>

B. <header>

C. <aside>

D. <figcaption>

Tworzenie i administrowanie s…

W jakich formatach można przechować wideo razem z dźwiękiem?

A. WMA

B. WAV

C. AAC

D. MP4