Filtrowanie pytań

Administracja i eksploatacja …

A. Maksymalna prędkość przesyłu danych 10 Mb/s

B. Brak możliwości nabycia dodatkowych urządzeń sieciowych

C. Koszt narzędzi do instalacji i łączenia kabli

D. Maksymalna odległość między urządzeniami wynosząca 185 m

Administracja i eksploatacja …

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

A. Prezentacji

B. Łącza danych

C. Transportowa

D. Sesji

Kwalifikacja EE8

Jak nazywa się proces monitorowania ruchu w sieci?

A. phishing

B. sniffing

C. spoofing

D. smishing

Tworzenie i administrowanie s…

Wskaź złożony typ danych.

A. class

B. float

C. bool

D. char

Administracja i eksploatacja …

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

A. PCI - Express x 8 wersja 1.0

B. PCI - Express x 4 wersja 2.0

C. PCI - Express x 16 wersja 1.0

D. PCI - Express x 1 wersja 3.0

Administracja i eksploatacja …

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

A. BOX

B. VLSC

C. MOLP

D. OEM

Tworzenie i administrowanie s…

Jakie jest zastosowanie programu debugger?

A. badania kodu źródłowego w celu znalezienia błędów składniowych

B. analizy wykonywanego programu w celu lokalizacji błędów

C. tłumaczenia kodu napisanego w języku wyższego poziomu na język maszynowy

D. interpretacji kodu w wirtualnej maszynie Java

Administracja i eksploatacja …

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

A. rękawice ochronne

B. element mocujący

C. ściereczkę do usuwania zabrudzeń

D. przenośny odkurzacz komputerowy

Administracja i eksploatacja …

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

A. 100 Mbps

B. 108 Mbps

C. 1000 Mbps

D. 54 Mbps

Administracja i eksploatacja …

W celu zainstalowania systemu openSUSE oraz dostosowania jego ustawień, można skorzystać z narzędzia

A. Brasero

B. GEdit

C. YaST

D. Evolution

Administracja i eksploatacja …

Program firewall nie zapewnia ochrony przed

A. atakami generującymi zwiększony ruch w sieci

B. szpiegowaniem oraz kradzieżą poufnych informacji użytkownika

C. uzyskaniem dostępu do komputera przez hakerów

D. wirusami rozprzestrzeniającymi się za pomocą poczty elektronicznej

Administracja i eksploatacja …

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

A. 10 Gb/s

B. 10 Mb/s

C. 100 Gb/s

D. 100 Mb/s

Administracja i eksploatacja …

Plik ma wielkość 2 KiB. Co to oznacza?

A. 16384 bity

B. 2000 bitów

C. 16000 bitów

D. 2048 bitów

Administracja i eksploatacja …

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

A. CleanMgr.exe

B. DiskPart.exe

C. Compact.exe

D. Expand.exe

Tworzenie i administrowanie s…

Etap, w którym identyfikuje się oraz eliminuje błędy w kodzie źródłowym programów, to

A. kompilowanie

B. debugowanie

C. normalizacja

D. standaryzacja

Tworzenie i administrowanie s…

Wykonano następującą kwerendę na tabeli Pracownicy:

SELECT imie FROM pracownicy WHERE nazwisko = 'Kowal' OR stanowisko > 2;

Na tabeli Pracownicy, której wiersze zostały pokazane na obrazie, wykonano przedstawioną kwerendę SELECT. Które dane zostaną wybrane?

| id | imie | nazwisko | stanowisko |

|---|---|---|---|

| 1 | Anna | Kowalska | 1 |

| 2 | Monika | Nowak | 2 |

| 3 | Ewelina | Nowakowska | 2 |

| 4 | Anna | Przybylska | 3 |

| 5 | Maria | Kowal | 3 |

| 6 | Ewa | Nowacka | 4 |

A. Tylko Maria.

B. Tylko Anna.

C. Monika, Ewelina, Maria.

D. Anna, Maria, Ewa.

INF.02 Pytanie 1497

Administracja i eksploatacja …

Aby system operacyjny był skutecznie chroniony przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego należy

A. aktualizować program i bazy wirusów oraz regularnie skanować system.

B. zainstalować drugi program antywirusowy, aby poprawić bezpieczeństwo.

C. nie podawać swojego hasła dostępowego oraz wykonywać defragmentację dysków twardych.

D. wykupić licencję na oprogramowanie antywirusowe i używać programu chkdsk.

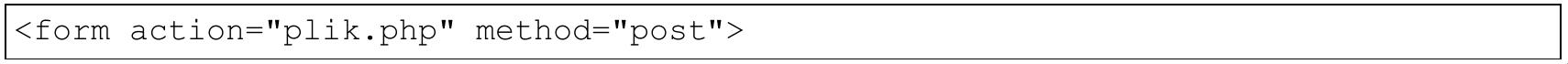

Tworzenie i administrowanie s…

Definicja formularza została użyta na stronie internetowej, która przesyła dane do pliku napisanego w języku PHP. W jakiej tablicy będą dostępne dane z tego formularza?

A. $_COOKIE

B. $_GET

C. $_ACTION

D. $_POST

Administracja i eksploatacja …

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

A. Poz. A

B. Poz. B

C. Poz. D

D. Poz. C

Administracja i eksploatacja …

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

A. gniazdo teleinformatyczne

B. gniazdo energetyczne

C. punkt konsolidacyjny

D. punkt rozdzielczy

Administracja i eksploatacja …

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

A. Acronis True Image

B. Norton Ghost

C. Clonezilla

D. FileCleaner

Administracja i eksploatacja …

Jaki będzie najniższy koszt zakupu kabla UTP, potrzebnego do okablowania kategorii 5e, aby połączyć panel krosowniczy z dwoma podwójnymi gniazdami natynkowymi 2 x RJ45, które są oddalone odpowiednio o 10 m i 20 m od panelu, jeśli cena 1 m kabla wynosi 1,20 zł?

A. 36,00 zł

B. 48,00 zł

C. 96,00 zł

D. 72,00 zł

Tworzenie i administrowanie s…

Jaki znacznik powinien być zastosowany, aby wprowadzić nową linię tekstu bez tworzenia akapitu w dokumencie internetowym?

A. </b>

B. </br>

C. <p>

D. <br>

Tworzenie i administrowanie s…

Bitmapa stanowi obraz

A. analogowym

B. rastrowym

C. interakcyjnym

D. wektorowym

Kwalifikacja EE8

Postcardware to typ licencji, który pozwala na

A. zmianę kodu i jego dystrybucję w tej formie, na rozprowadzanie produktu bez wersji źródłowej, na włączenia do zamkniętego oprogramowania pod warunkiem dołączenia do produktu informacji o autorach oryginalnego kodu oraz treści licencji

B. wszelkie modyfikacje, kopiowanie i dystrybuowanie pod warunkiem, że licencjobiorca uiści autorowi symboliczną opłatę

C. używanie aplikacji pod warunkiem przesłania do autora tradycyjnej kartki pocztowej

D. bezpłatne dystrybuowanie aplikacji bez ujawniania kodu źródłowego

Administracja i eksploatacja …

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

A. Windows Ink

B. Windows Update

C. zaporze systemu Windows

D. Windows SmartScreen

Tworzenie i administrowanie s…

Która z poniższych instrukcji jest równoważna z poleceniem switch w języku PHP?

| switch ($liczba) { case 10: case 20: $liczba++; break; default: $liczba = 0; } Instrukcja 1. if ($liczba==10) $liczba++; else $liczba = 0; Instrukcja 2. if ($liczba==10 or $liczba==20) $liczba++; else $liczba = 0; Instrukcja 3. if ($liczba==10 or $liczba==20) $liczba++; Instrukcja 4. if ($liczba==10 and $liczba==20) $liczba++; else $liczba = 0; |

A. Polecenie 4

B. Polecenie 3

C. Polecenie 1

D. Polecenie 2

Tworzenie i administrowanie s…

Ile razy zostanie wykonany blok pętli napisanej w PHP, przy założeniu, że zmienna sterująca nie jest modyfikowana podczas działania pętli?

| for($i=0; $i <=10; $i+=2) { . . . . . . } |

A. 10

B. 6

C. 5

D. 0

Kwalifikacja EE8

Na podstawie rozporządzenie MPiPS z dnia 1.12.1998 r. dotyczącego organizacji pracy na stanowiskach pracy wyposażonych w monitory ekranowe sformułowano wymagania dla pracowni informatycznej. Wskaż, która z właściwości stanowiska pracy informatyka nie spełnia ww. wymagań?

| Minimalne wymagania bhp oraz ergonomii | |

| – | ergonomiczna wysokość, szerokość i długość biurka lub stołu na stanowisku komputerowym, |

| – | krzesło stabilne na podstawie pięcioramiennej z kółkami, zapewniające wygodną pozycję ciała i swobodę, |

| – | mikroklimat w pomieszczeniu z komputerami:

|

| – | okna w sali skierowane w kierunku północnym lub zamontowane żaluzje, |

| – | bezpieczne monitory i filtry, |

| – | odległość pomiędzy monitorem a oczami (400÷750 mm), |

| – | zastosowanie oświetlenia (300 lx÷700 lx) ograniczającego olśnienie i odblask |

A. Oświetlenie pomieszczenia 600 lx

B. Wilgotność pomieszczenia 30%

C. Temperatura pomieszczenia 21 °C

D. Krzesło ergonomiczne na podstawie pięcioramiennej z kółkami.

Tworzenie i administrowanie s…

Zestaw narzędzi oraz funkcji umożliwiający tworzenie aplikacji, który dodatkowo narzuca ramy wizualne aplikacji, jej strukturę oraz czasami wzór, według którego ma być stworzona aplikacja, to

A. komponent

B. biblioteka

C. framework

D. middleware

Administracja i eksploatacja …

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

A. GNU GPL

B. OEM

C. OLP

D. MOLP

Tworzenie i administrowanie s…

Wskaż fragment kodu HTML5, który zostanie uznany przez walidator za niepoprawny?

A. <p class="stl">tekst</p>

B. <p class="stl" style="color: #F00">tekst</p>

C. <p class="stl"><style>.a{color:#F00}</style>tekst</p>

D. <p class="stl" id="a">tekst</p>

Administracja i eksploatacja …

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

A. ARP

B. ICMP

C. TCP

D. FTP

Tworzenie i administrowanie s…

Jak nazywa się metoda, która pozwala na nawiązanie asynchronicznego połączenia między klientem a serwerem oraz umożliwia wymianę danych bez przeładowania całej strony WWW?

A. AJAX

B. YBScript

C. PHP

D. XML

Administracja i eksploatacja …

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

A. tymczasowy

B. lokalny

C. mobilny

D. obowiązkowy

Administracja i eksploatacja …

Jaką maskę domyślną mają adresy IP klasy B?

A. 255.255.255.255

B. 255.255.255.0

C. 255.0.0.0

D. 255.255.0.0

Administracja i eksploatacja …

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

A. konieczność ustawienia wartości opóźnienia powtarzania znaków

B. uruchomienie funkcji czyszczącej bufor

C. awarię kontrolera klawiatury

D. zwolnienie klawisza

Administracja i eksploatacja …

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

A. Router

B. Repeater

C. Switch

D. Hub

Kwalifikacja EE8

Rozważ poniższy fragment kodu w języku C++:

|

A. Typ zmiennej a

B. Adres zmiennej a

C. Wartość zmiennej a

D. Liczbę bajtów zajmowanych przez a

Administracja i eksploatacja …

Jaki jest główny cel stosowania maski podsieci?

A. Ochrona danych przed nieautoryzowanym dostępem

B. Zwiększenie przepustowości sieci

C. Rozdzielenie sieci na mniejsze segmenty

D. Szyfrowanie transmisji danych w sieci