Filtrowanie pytań

Administracja i eksploatacja …

A. Wzmacniak.

B. Koncentrator.

C. Most.

D. Punkt dostępowy.

Tworzenie i administrowanie s…

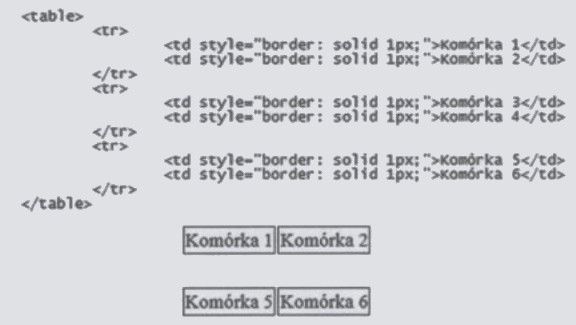

Zaprezentowano kod tabeli o wymiarach 3x2. Jaką zmianę wprowadzić w jej drugim wierszu, aby tabela była zgodna z obrazkiem ukazującym niewidoczny wiersz?

A. <tr style="clear: none">

B. <tr style="display: table-cell">

C. <tr style="visibility: hidden">

D. <tr style="display: none">

Kwalifikacja EE8

Odpowiednikiem programu fsck w systemach operacyjnych Windows jest aplikacja

A. tasklist

B. erase

C. icacls

D. chkdsk

Administracja i eksploatacja …

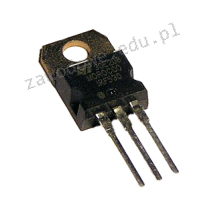

Element elektroniczny przedstawiony na ilustracji to:

A. pojemnik

B. induktor

C. opornik

D. tranzystor

Kwalifikacja EE8

Jednym z kluczowych zasady ergonomii jest zapewnienie odpowiedniej przestrzeni na stanowisku pracy. W przypadku stanowiska pracy przy komputerze rekomenduje się przynajmniej

A. po 6 m2 powierzchni o wysokości 2,20 m

B. po 1 m2 powierzchni o wysokości 3,30 m

C. po 6 m2 powierzchni o wysokości 3,30 m

D. po 1 m2 powierzchni o wysokości 2,20 m

Kwalifikacja EE8

Dla lokalnej podsieci komputerowej przypisano adres IP 172.16.10.0/24. Komputer1 ma adres IP 172.16.0.10, komputer2 - 172.16.10.100, a komputer3 - 172.16.255.20. Który z wymienionych komputerów znajduje się w tej podsieci?

A. Tylko komputer1 o adresie IP 172.16.0.10

B. Tylko komputer2 o adresie IP 172.16.10.100

C. Wszystkie trzy wymienione komputery

D. Tylko komputer3 o adresie IP 172.16.255.20

Administracja i eksploatacja …

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

A. CTRL

B. TAB

C. SHIFT

D. ALT

Kwalifikacja EE8

Chusteczki nasączone substancją o działaniu antystatycznym są stosowane do czyszczenia

A. wałków olejowych w drukarkach laserowych

B. rolek prowadzących papier w drukarkach atramentowych

C. ekranów monitorów CRT

D. ekranów monitorów LCD

Tworzenie i administrowanie s…

Jakiego rodzaju oprogramowanie narzędziowe powinno być zainstalowane, aby umożliwić użytkownikowi przeprowadzanie operacji na zgromadzonych danych?

A. Otwarty mechanizm komunikacji bazy danych

B. Klucz obcy

C. System Zarządzania Bazą Danych (SZBD)

D. Obiektowy System Zarządzania Bazą Danych

Tworzenie i administrowanie s…

Wśród technik rozwiązywania problemów w przedsiębiorstwie znajdują się: ignorowanie, separacja, arbitraż oraz kompromis. Wskaż metodę, która szczególnie może być niebezpieczna i prowadzić do zaostrzenia konfliktu w firmie?

A. ignorowanie

B. kompromis

C. arbitraż

D. separacja

Administracja i eksploatacja …

Który z wymienionych adresów należy do klasy C?

A. 196.74.6.29

B. 125.9.3.234

C. 176.18.5.26

D. 154.0.12.50

Administracja i eksploatacja …

Wskaż nazwę modelu przechowywania i przetwarzania danych opartego na użytkowaniu zasobów dyskowych, obliczeniowych i programowych, udostępnionych przez usługodawcę za pomocą sieci komputerowej.

A. Chmura obliczeniowa.

B. Serwer FTP.

C. Peer to peer.

D. Internet rzeczy.

Administracja i eksploatacja …

Jakie urządzenie jest używane do pomiaru napięcia w zasilaczu?

A. multimetr

B. pirometr

C. impulsator

D. amperomierz

Tworzenie i administrowanie s…

W SQL, aby zmienić dane w tabeli, wykorzystuje się instrukcję

A. CREATE

B. JOIN

C. SELECT

D. UPDATE

Kwalifikacja EE8

Technik komputerowy doznał porażenia prądem. Jakie działanie powinno być podjęte w pierwszej kolejności?

A. wykonanie masażu serca.

B. odłączenie poszkodowanego od źródła prądu elektrycznego.

C. podanie poszkodowanemu silnych leków przeciwbólowych.

D. umieszczenie poszkodowanego w pozycji bocznej ustalonej.

INF.03 Pytanie 1856

Tworzenie i administrowanie s…

Dostosowanie wyglądu witryny do indywidualnych preferencji użytkownika oraz jego identyfikacja w systemie są możliwe dzięki mechanizmowi

A. formularzy

B. cookie

C. obiektów DOM

D. łączenia z bazą

Administracja i eksploatacja …

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera @echo off

echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

@echo offA. skompilować plik przy użyciu odpowiedniego kompilatora

B. dodać uprawnienie +x

C. zmienić nazwę pliku na wykonaj.bat

D. zmienić nazwę pliku na wykonaj.exe

Tworzenie i administrowanie s…

Aby cofnąć uprawnienia dostępu do serwera MySQL, należy wykorzystać polecenie

A. GRANT

B. USAGE

C. DELETE

D. REVOKE

Kwalifikacja EE8

Co należy zrobić przed rozpoczęciem wymiany dysku twardego w komputerze?

A. wyjąć moduł pamięci RAM.

B. odłączyć urządzenia peryferyjne.

C. odłączyć zasilanie komputera.

D. usunąć zasilacz.

Administracja i eksploatacja …

Jakie jest znaczenie jednostki dpi, która występuje w specyfikacjach skanerów i drukarek?

A. Gęstość optyczna

B. Punkty na cal

C. Punkty na milimetr

D. Punkty na centymetr

Tworzenie i administrowanie s…

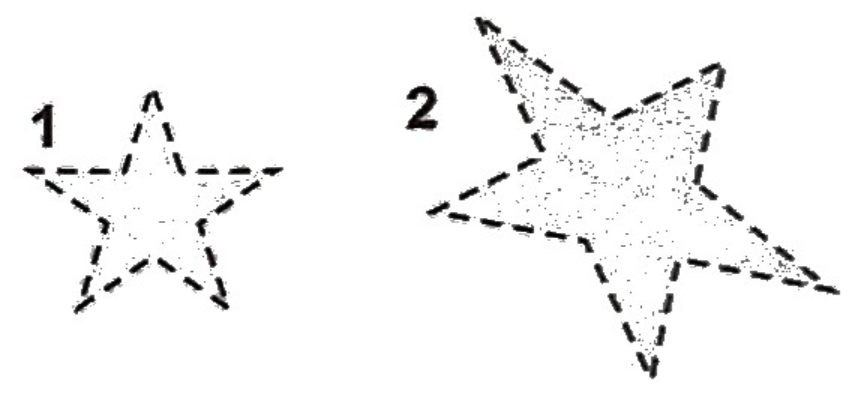

Najprostszy sposób zamiany obiektu oznaczonego cyfrą 1 na obiekt oznaczony cyfrą 2 polega na

A. zmianie warstwy obiektu.

B. narysowaniu docelowego obiektu.

C. geometrycznym transformowaniu obiektu.

D. animowaniu obiektu.

Administracja i eksploatacja …

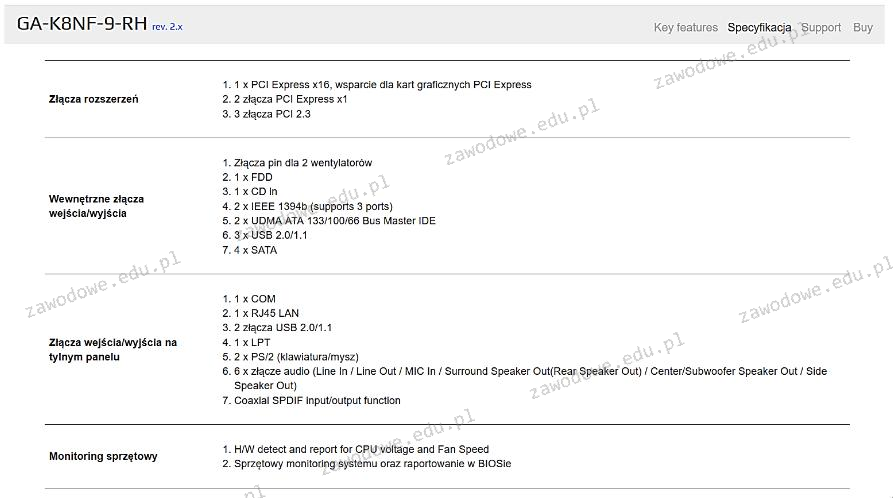

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

A. 6

B. 3

C. 2

D. 5

Tworzenie i administrowanie s…

Jeżeli rozmiar pliku graficznego jest zbyt duży do publikacji w sieci, co należy zrobić?

A. zwiększyć jego głębię kolorów

B. dodać kanał alfa

C. zapisać w formacie BMP

D. zmniejszyć jego rozdzielczość

Tworzenie i administrowanie s…

Używając polecenia ALTER TABLE, co można zrobić?

A. usunięcie tabeli

B. stworznie tabeli

C. zmiana wartości w rekordach tabeli

D. zmiana struktury tabeli

Tworzenie i administrowanie s…

Jaka linia w języku HTML wskazuje kodowanie znaków używane w dokumencie?

A. <meta charset="UTF-8">

B. <encoding="UTF-8">

C. <meta encoding="UTF-8">

D. <charset="UTF-8">

INF.02 Pytanie 1866

Administracja i eksploatacja …

Jakie jest główne zadanie programu Wireshark?

A. monitorowanie aktywności użytkowników sieci

B. zapobieganie nieautoryzowanemu dostępowi do komputera przez sieć

C. ochrona komputera przed złośliwym oprogramowaniem

D. ocena wydajności komponentów komputera

Administracja i eksploatacja …

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

A. tworzenia połączenia ze zdalnym serwerem na wyznaczonym porcie

B. analizowania trasy przesyłania pakietów w sieci

C. pokazywania oraz modyfikacji tablicy trasowania pakietów w sieciach

D. uzyskiwania szczegółowych danych dotyczących serwerów DNS

Tworzenie i administrowanie s…

Rozważ tabelę pracownicy. Jakie jest polecenie MySQL, które usuwa wszystkie wpisy z tabeli, gdzie pole rodzaj_umowy jest puste?

A. DELETE FROM pracownicy WHERE rodzaj_umowy IS NULL

B. DROP pracownicy FROM rodzaj_umowy = 0

C. DROP pracownicy WHERE rodzaj_umowy IS NULL

D. DELETE pracownicy WHERE rodzaj_umowy ='brak'

Tworzenie i administrowanie s…

W CSS zastosowano regułę: float:left; dla bloku. Jakie będzie jej zastosowanie?

A. wyrównanie tekstu do lewej strony

B. umieszczanie bloków jeden pod drugim

C. ustawienie bloku na lewo względem innych

D. dopasowanie elementów tabeli do lewej krawędzi

Administracja i eksploatacja …

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

A. 200

B. 254

C. 100

D. 256

Tworzenie i administrowanie s…

Formatowanie CSS dla akapitu określa styl szarej ramki z następującymi właściwościami: p {

padding: 15px;

border: 2px dotted gray;

}

A. Linia kreskowa; grubość 2 px; odległości poza ramką 15 px

B. Linia kropkowa; grubość 2 px; odległości pomiędzy tekstem a ramką 15 px

C. Linia ciągła; grubość 2 px; odległości pomiędzy tekstem a ramką 15 px

D. Linia ciągła; grubość 2 px; odległości poza ramką 15 px

Administracja i eksploatacja …

W specyfikacji procesora można znaleźć informację: "Procesor 32bitowy". Co to oznacza?

A. procesor dysponuje 32 bitami CRC

B. procesor dysponuje 32 rejestrami

C. procesor dysponuje 32 liniami danych

D. procesor dysponuje 32 liniami adresowymi

Administracja i eksploatacja …

W oznaczeniu procesora INTEL CORE i7-4790 cyfra 4 oznacza

A. wskaźnik wydajności Intela.

B. generację procesora.

C. liczbę rdzeni procesora.

D. specyfikację linię produkcji podzespołu.

Tworzenie i administrowanie s…

Podczas weryfikacji pliku HTML5 pojawił się komunikat brzmiący: "Error: Element head is missing a required instance of child element title". Co to oznacza w kontekście dokumentu?

A. nie zdefiniowano obowiązkowego atrybutu title w tagu <img>.

B. nie zdefiniowano elementu <title> w sekcji <head> dokumentu.

C. element <title> nie został prawidłowo zamknięty przez </title>.

D. element <title> nie jest konieczny.

Administracja i eksploatacja …

Które z poleceń systemu Linux nie umożliwia przeprowadzenia diagnostyki sprzętu komputerowego?

A. ls

B. top

C. fsck

D. lspci

Administracja i eksploatacja …

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

A. przeanalizować, czy komputer jest wolny od wirusów

B. przygotować kopię zapasową istotnych dokumentów

C. wyeksportować klucze rejestru do pliku

D. sprawdzić, czy nie występują błędy na dysku

Kwalifikacja EE8

W wyniku wykonania zamieszczonego programu, na ekranie monitora wyświetlone zostaną następujące liczby:

| program liczby; uses Crt; var I : integer; begin for I := 0 to 6 do if (I mod 2)=0 then write(I); end. |

A. 3,4,5,6

B. 2,3,4,5

C. 0,2,4,6

D. 0,1,2,3

Tworzenie i administrowanie s…

Jakie parametry trzeba przekazać do polecenia PHP, aby wprowadzić dane do bazy?

| mysqli_query($zm1, $zm2); |

A. NULL w $zm1, aby baza mogła zapisać tam kod błędu oraz zapytanie SELECT w $zm2

B. identyfikator połączenia z bazą danych w $zm1 oraz zapytanie SELECT w $zm2

C. id wiersza w $zm1 oraz zapytanie INSERT INTO w $zm2

D. identyfikator połączenia z bazą danych w $zm1 oraz zapytanie INSERT INTO w $zm2

Tworzenie i administrowanie s…

Kiedy dane z formularza są przesyłane w sposób jawny jako parametry w adresie URL, w skrypcie PHP można je odczytać za pomocą tablicy

A. $_SESSION

B. $_GET

C. $_COOKIE

D. $_POST

Administracja i eksploatacja …

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1

netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1A. przypisanie adresu 151.10.0.1 jako domyślnej bramy

B. aktywacja dynamicznego przypisywania adresów IP

C. ustawienie maski 24-bitowej

D. dezaktywacja interfejsu