Filtrowanie pytań

Tworzenie i administrowanie s…

A. function wynik(a) { return a*2/2; }

B. function wynik(a) { return 2*a/a; }

C. function wynik(a) { return a*a/2; }

D. function wynik(a) { return a/2+a/2; }

Tworzenie i administrowanie s…

Aby ustawić tło na stronie www należy użyć polecenia

A. <bgcolor=""></bgcolor>

B. <body bgcolor=""></body>

C. <background=""></background>

D. <body background=""></body>

Administracja i eksploatacja …

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się

A. parametr TTL

B. adres MAC

C. numer portu

D. adres IP

Tworzenie i administrowanie s…

Jaką wartość zwróci zapytanie z ramki wykonane na pokazanej tabeli? SELECT COUNT(DISTINCT wykonawca) FROM muzyka;

SELECT COUNT(DISTINCT wykonawca) FROM muzyka;

A. 0

B. 3

C. 4

D. 1

Administracja i eksploatacja …

Rodzajem złośliwego oprogramowania będącego programem rezydentnym, który działa, wykonując konkretną operację, nie powiela się przez sieć, a jedną z jego metod jest samoreplikacja aż do wyczerpania pamięci komputera, jest

A. Rootkit

B. Wabbit

C. Stealware

D. Backdoor

Administracja i eksploatacja …

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

A. E 2000

B. RJ 45

C. BNC

D. SC

Tworzenie i administrowanie s…

Podczas zapisywania hasła użytkownika w serwisie WWW, na przykład w bankowości internetowej, aby zabezpieczyć je przed odczytaniem, zazwyczaj stosuje się funkcję

A. cyklometrycznych

B. klucza

C. mieszających

D. abstrakcyjnych

Administracja i eksploatacja …

System S.M.A.R.T. jest używany do nadzorowania funkcjonowania i identyfikowania problemów

A. kart rozszerzeń

B. napędów płyt CD/DVD

C. płyty głównej

D. dysków twardych

Administracja i eksploatacja …

Na ilustracji zaprezentowano strukturę topologiczną

A. rozszerzonej gwiazdy

B. pierścienia

C. pełnej siatki

D. magistrali

Tworzenie i administrowanie s…

W językach programowania strukturalnego do przechowywania danych o 50 uczniach (ich imionach, nazwiskach, średniej ocen) należy zastosować

A. tablicę 50 elementów o składowych strukturalnych.

B. tablicę 50 elementów o składowych typu łańcuchowego.

C. strukturę 50 elementów o składowych tablicowych.

D. klasę 50 elementów typu tablicowego.

INF.02 Pytanie 3851

Administracja i eksploatacja …

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?

A. defragmentację dysku

B. oczyszczanie dysku

C. backup dysku

D. sprawdzanie dysku

Administracja i eksploatacja …

Aby uzyskać na ekranie monitora odświeżanie obrazu 85 razy w ciągu sekundy, trzeba częstotliwość jego odświeżania ustawić na

A. 85 kHz

B. 0,085 kHz

C. 8,5 Hz

D. 850 Hz

Tworzenie i administrowanie s…

Po wykonaniu przedstawionego kodu PHP, w zmiennej $napis zostaje zapisany ciąg znaków.

| $napis = "Programowanie w PHP"; $napis = substr($napis, 3, 5); |

A. og

B. gr

C. gramo

D. ogram

Administracja i eksploatacja …

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

A. uszkodzenie kabla łączącego drukarkę z komputerem

B. niedobór tonera

C. zgięcie kartki papieru wewnątrz urządzenia

D. nieprawidłowo zainstalowane sterowniki drukarki

Administracja i eksploatacja …

Jakim poleceniem w systemie Linux można utworzyć nowych użytkowników?

A. useradd

B. usersadd

C. usermod

D. net user

Tworzenie i administrowanie s…

Jakie będzie rezultatem działania poniższego kodu PHP?

$a = $c = true;

$b = $d = false;

if(($a && $b) || ($c && $d)) echo 'warunek1';

elseif(($a && $b) || ($c || $d)) echo 'warunek2';

elseif(($c && $d) || (!$a)) echo 'warunek3';

else echo 'warunek4';

$b = $d = false;

if(($a && $b) || ($c && $d)) echo 'warunek1';

elseif(($a && $b) || ($c || $d)) echo 'warunek2';

elseif(($c && $d) || (!$a)) echo 'warunek3';

else echo 'warunek4';

A. warunek4

B. warunek2

C. warunek3

D. warunek1

Administracja i eksploatacja …

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

A. ustawienie punktu przywracania systemu

B. tworzenie kopii zapasowej

C. automatyczne wykonywanie kompresji danych

D. uruchomienie ochrony systemu

Administracja i eksploatacja …

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

A. lutownica z cyną i kalafonią

B. wkrętak krzyżowy i opaska zaciskowa

C. żywica epoksydowa

D. klej cyjanoakrylowy

Administracja i eksploatacja …

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

A. Switch LAN

B. Splitter ADSL

C. Modem ISDN

D. Router LAN

Tworzenie i administrowanie s…

Jakie oznaczenie wykorzystuje się do jednoliniowego komentarza w skryptowym języku PHP?

A. /*

B. #

C. $

D. --

Tworzenie i administrowanie s…

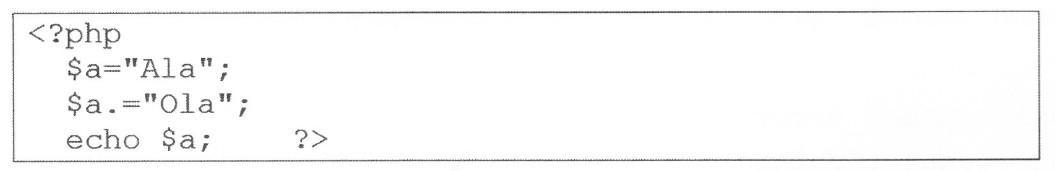

Jakie stwierdzenie dotyczące zaprezentowanego kodu jest prawdziwe?

A. Znak kropki "." jest operatorem konkatenacji

B. W zmiennej $a wartość "Ala" zostanie zmieniona na "Ola"

C. Znak "=" pełni rolę operatora porównania dwóch zmiennych

D. Zostanie wyświetlony komunikat "OlaA"

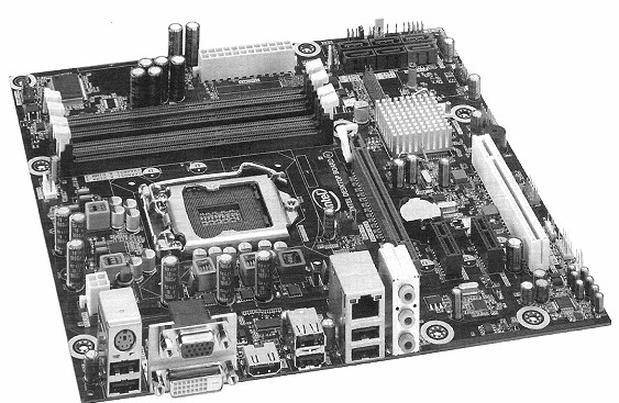

Kwalifikacja EE8

Na zdjęciu przedstawiono płytę główną

A. która na panelu zewnętrznym nie ma wyprowadzonego portu S/PDIF.

B. do której nie istnieje możliwość zamontowania urządzeń PCI.

C. która posiada tylko jedno wyjście graficzne.

D. do której istnieje możliwość bezpośredniego podłączenia dysków twardych w standardzie IDE.

Administracja i eksploatacja …

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

A. 4

B. 3

C. 2

D. 5

Administracja i eksploatacja …

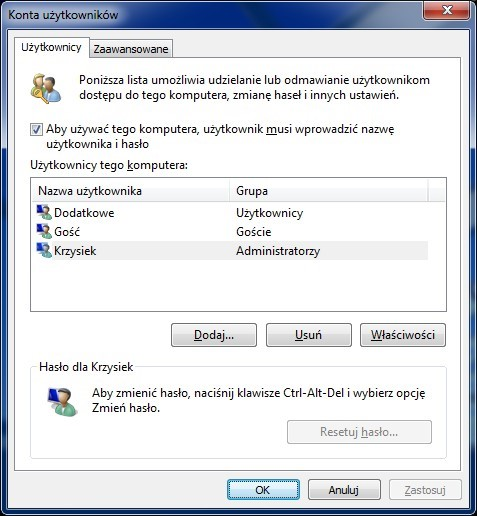

Aby uruchomić przedstawione narzędzie systemu Windows, należy użyć polecenia

A. show userpasswords

B. net users

C. net localgroup

D. control userpasswords2

Administracja i eksploatacja …

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

A. Mikrofale

B. Czteroparowy kabel kat. 5

C. Fale radiowe

D. Kabel światłowodowy

Administracja i eksploatacja …

Jaka jest maksymalna prędkość przesyłania danych w sieci lokalnej, w której wykorzystano przewód UTP kat.5e do budowy infrastruktury kablowej?

A. 1 Gb/s

B. 100 Mb/s

C. 10 Mb/s

D. 10 Gb/s

Tworzenie i administrowanie s…

Do jakich celów wykorzystywany jest certyfikat SSL?

A. do przechowywania informacji o sesjach tworzonych na stronie

B. do eliminowania złośliwego oprogramowania na stronie

C. do deszyfrowania przesyłanych danych

D. w celu identyfikacji właściciela domeny

Administracja i eksploatacja …

W systemie Windows, aby uruchomić usługę związaną z wydajnością komputera, należy użyć polecenia

A. secpol.msc

B. services.msc

C. compmgmt.msc

D. perfmon.msc

Tworzenie i administrowanie s…

W poniższym zapytaniu SQL, co oznacza symbol gwiazdki w jego wyniku?

| SELECT * FROM mieszkancy WHERE imie = 'Anna'; |

A. wyświetlenie wszystkich kolumn z tabeli mieszkancy

B. zignorowanie warunku dotyczącego imienia

C. pokazanie pola o nazwie '*' (gwiazdka)

D. wyświetlenie wszystkich rekordów z tabeli mieszkancy

Tworzenie i administrowanie s…

Jak nazywa się metoda dodawania arkusza stylów do dokumentu HTML zastosowana w poniższym kodzie?

| <p style="color: red;">tekst paragrafu</p> |

A. Styl zewnętrzny

B. Styl alternatywny, zewnętrzny

C. Styl wewnętrzny

D. Styl wpisany, lokalny

Administracja i eksploatacja …

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

A. UDMA

B. ATAPI

C. SATA

D. SCSI

Administracja i eksploatacja …

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

A. ipconfig

B. ipedit

C. tcpconfig

D. configip

Tworzenie i administrowanie s…

Czym jest proces normalizacji tabel w kontekście baz danych?

A. analiza i optymalizacja bazy danych

B. wizualizacja struktury bazy danych

C. wyłącznie stworzenie tabel oraz relacji w bazie

D. wprowadzenie nowych rekordów do bazy

Administracja i eksploatacja …

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

A. HTTP, FTP

B. IP, ICMP

C. DHCP, DNS

D. TCP, UDP

INF.03 Pytanie 3875

Tworzenie i administrowanie s…

Dostosowanie wyglądu witryny do indywidualnych preferencji użytkownika oraz jego identyfikacja w systemie są możliwe dzięki mechanizmowi

A. cookie

B. formularzy

C. obiektów DOM

D. łączenia z bazą

Administracja i eksploatacja …

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

A. aktywację szyfrowania zawartości aktualnego folderu

B. przygotowanie kopii zapasowej systemu

C. aktualizację systemu operacyjnego przy użyciu usługi Windows Update

D. uruchomienie aplikacji Monitor wydajności

Tworzenie i administrowanie s…

Jakie imiona spełniają warunki klauzuli LIKE w zapytaniu? SELECT imie FROM mieszkancy WHERE imie LIKE '_r%';

A. Arleta, Krzysztof, Krystyna, Tristan

B. Rafał, Rebeka, Renata, Roksana

C. Gerald, Jarosław, Marek, Tamara

D. Krzysztof, Krystyna, Romuald

Administracja i eksploatacja …

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

A. Zasady grupy

B. Menedżer zadań

C. Dziennik zdarzeń

D. Monitor niezawodności

Tworzenie i administrowanie s…

Które ze znaczników HTML umożliwią wyświetlenie na stronie tekstu w jednym wierszu, jeżeli żadne formatowanie CSS nie zostało zdefiniowane?

Dobre strony mojej strony |

A. <span>Dobre strony </span><span style=”letter-spacing:3px”>mojej strony</span>

B. <div>Dobre strony </div><div style=”letter-spacing:3px”>mojej strony</div>

C. <p>Dobre strony </p><p style=”letter-spacing:3px”>mojej strony</p>

D. <h3>Dobre strony </h3><h3 style=”letter-spacing:3px”>mojej strony</h3>

Administracja i eksploatacja …

Podczas próby zapisania danych na karcie SD wyświetla się komunikat „usuń ochronę przed zapisem lub skorzystaj z innego nośnika”. Najczęstszą przyczyną takiego komunikatu jest

A. Posiadanie uprawnień 'tylko do odczytu' dla plików na karcie SD

B. Brak wolnego miejsca na karcie pamięci

C. Ustawienie mechanicznego przełącznika blokady zapisu na karcie w pozycji ON

D. Zbyt duży rozmiar pliku, który ma być zapisany