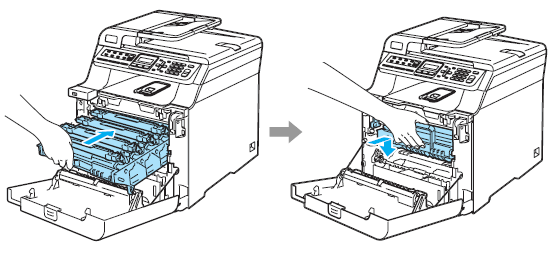

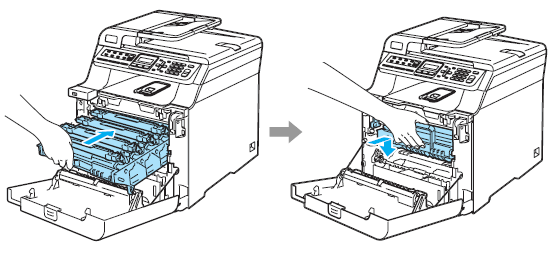

Czynność pokazana na rysunkach ilustruje mocowanie

| var napis1 = new napisy(); |

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu "skrętka" | 1 zł za 1 metr |

<h6>CSS</h6> <p>Kaskadowe arkusze stylów (<b>ang. <i>Cascading Style Sheets</b></i>)<br>to język służący ...</p>

| var x=1, i=0; do{ x*=3; i++; } while(x!=27); |

| var w=0; var i=1; for (i = 1; i < 50; i++) { if (i%2 == 0) w += i; } |

SELECT nazwa_towaru FROM `Towar` WHERE cena_katalogowa < 65 ORDER BY waga DESC;

| ID | nazwa_towaru | cena_katalogowa | waga | kolor |

|---|---|---|---|---|

| 1 | Papier ksero A4 | 11 | 2.3 | biel |

| 2 | Zeszyt A5 | 4.2 | 0.13 | wielokolorowy |

| 3 | Zeszyt A5 w linie | 3.5 | 0.12 | niebieski |

| 4 | Kredki 24 kolory | 9 | 0.3 | wielokolorowy |

| 5 | Plecak szkolny | 65.5 | 1.3 | zielony |

| <input type="text" name="name" value="value"> |