Filtrowanie pytań

Administracja i eksploatacja …

A. Administrator

B. Użytkownik

C. Admin

D. Asystent

Administracja i eksploatacja …

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

A. mobilny

B. tymczasowy

C. lokalny

D. obowiązkowy

Administracja i eksploatacja …

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

A. 1

B. 3

C. 4

D. 2

Administracja i eksploatacja …

Oprogramowanie, które jest przypisane do konkretnego komputera lub jego komponentu i nie pozwala na reinstalację na nowszym sprzęcie zakupionym przez tego samego użytkownika, nosi nazwę

A. OEM

B. MOLP

C. CPL

D. MPL

Administracja i eksploatacja …

Jakiego działania nie wykonują serwery plików?

A. Zarządzania bazami danych

B. Odczytu oraz zapisu informacji na dyskach twardych

C. Udostępniania plików w Internecie

D. Wymiany informacji pomiędzy użytkownikami sieci

Administracja i eksploatacja …

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

A. FTP

B. VPN

C. WWW

D. NAT

Administracja i eksploatacja …

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

A. Net session

B. Net file

C. Net accounts

D. Net computer

Administracja i eksploatacja …

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

A. IIS

B. IRC

C. WDS

D. DNS

Administracja i eksploatacja …

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

A. komputer z adresem MAC 44-8A-5B-5A-56-D0 oraz adresem IP 192.168.17.30 nie będzie w stanie połączyć się z urządzeniami w tej sieci

B. komputerowi o adresie MAC 44-8A-5B-5A-56-D0 usługa DHCP rutera przydzieli adres IP 192.168.17.30

C. komputer z adresem MAC 44-8A-5B-5A-56-D0 oraz adresem IP 192.168.17.30 został usunięty z sieci

D. na komputerze z adresem MAC 44-8A-5B-5A-56-D0 skonfigurowano adres IP 192.168.17.30 przy użyciu Panelu Sterowania

Administracja i eksploatacja …

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

A. kod błędu

B. nazwę sterownika

C. definicję błędu

D. odnośnik do systemu pomocy

Administracja i eksploatacja …

W dokumentacji technicznej procesora Intel Xeon Processor E3-1220, producent przedstawia następujące dane: # rdzeni: 4 # wątków: 4 Częstotliwość zegara: 3.1 GHz Maksymalna częstotliwość Turbo: 3.4 GHz Intel Smart Cache: 8 MB DMI: 5 GT/s Zestaw instrukcji: 64 bit Rozszerzenia zestawu instrukcji: SSE4.1/4.2, AVX Opcje wbudowane: Nie Litografia: 32 nm Maksymalne TDP: 80 W. Co to oznacza dla Menedżera zadań systemu Windows, jeśli chodzi o historię użycia?

| # of Cores: | 4 |

| # of Threads: | 4 |

| Clock Speed: | 3.1 GHz |

| Max Turbo Frequency: | 3.4 GHz |

| Intel® Smart Cache: | 8 MB |

| DMI: | 5 GT/s |

| Instruction Set: | 64-bit |

| Instruction Set Extensions: | SSE4.1/4.2, AVX |

| Embedded Options Available: | No |

| Lithography: | 32 nm |

| Max TDP: | 80 W |

A. 2 rdzenie

B. 8 rdzeni

C. 16 rdzeni

D. 4 rdzenie

Administracja i eksploatacja …

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

A. ustawiania zapory systemowej

B. administracji kontami użytkowników

C. przydzielania uprawnień do zasobów systemowych

D. personalizacji systemu

Administracja i eksploatacja …

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

A. SSH2

B. FTP

C. Telnet

D. SMTP

Administracja i eksploatacja …

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

A. defragmentację dysku

B. zmianę systemu plików

C. reparację systemu plików

D. naprawę logicznej struktury dysku

Administracja i eksploatacja …

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

A. cechy wykwalifikowanego pracownika.

B. etapy życia projektowanej aplikacji.

C. stany programu.

D. stany procesu.

Administracja i eksploatacja …

Jakim protokołem komunikacyjnym, który gwarantuje niezawodne przesyłanie danych, jest protokół

A. UDP

B. TCP

C. IPX

D. ARP

Administracja i eksploatacja …

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

A. ssh

B. tcpdump

C. route

D. ipconfig

Administracja i eksploatacja …

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość

A. nie może być wyłącznie członkiem grupy globalnej

B. nie może być tylko w grupie o nazwie Goście

C. może być członkiem grup lokalnych oraz grup globalnych

D. nie może być członkiem żadnej grupy

INF.02 Pytanie 419

Administracja i eksploatacja …

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

A. Windows Azure

B. Windows Defender

C. Windows Embedded

D. Windows Home Server

Administracja i eksploatacja …

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

A. Operatorzy kopii zapasowych

B. Użytkownicy zdalnego dostępu

C. Użytkownicy z restrykcjami

D. Operatorzy ustawień sieciowych

Administracja i eksploatacja …

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

A. \\ nazwa_zasobu\ nazwa_komputera

B. //nazwa_komputera/nazwa_zasobu

C. \\ nazwa_komputera\ nazwa_zasobu

D. //nazwa_zasobu/nazwa_komputera

Administracja i eksploatacja …

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

A. Skopiuj nazwę klucza

B. Importuj

C. Eksportuj

D. Załaduj gałąź rejestru

Administracja i eksploatacja …

Menadżer rozruchu, który umożliwia wybór systemu operacyjnego Linux do załadowania, to

A. Smart Boot Manager

B. Boot Magic

C. Ranish Partition Manager

D. Grub

Administracja i eksploatacja …

Technologia opisana w systemach należących do rodziny Windows to

| Jest to technologia obsługująca automatyczną konfigurację komputera PC i wszystkich zainstalowanych w nim urządzeń. Umożliwia ona rozpoczęcie korzystania z nowego urządzenia (na przykład karty dźwiękowej lub modemu) natychmiast po jego zainstalowaniu bez konieczności przeprowadzania ręcznej jego konfiguracji. Technologia ta jest implementowana w warstwach sprzętowej i systemu operacyjnego, a także przy użyciu sterowników urządzeń i BIOS-u. |

A. Hardware Abstraction Layer

B. Plug and Play

C. File Allocation Table

D. Wywołanie systemowe

Administracja i eksploatacja …

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

A. chmod 544 nazwapliku

B. chmod 755 nazwapliku

C. chmod 221 nazwapliku

D. chmod 770 nazwapliku

Administracja i eksploatacja …

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

A. lookup

B. ping

C. ipconfig

D. netstat

Administracja i eksploatacja …

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się działania usuwania starych plików oraz dodawania nowych plików, doświadcza

A. defragmentacji

B. fragmentacji

C. kolokacji

D. relokacji

Administracja i eksploatacja …

Jakim systemem operacyjnym jest system czasu rzeczywistego?

A. Linux

B. Windows

C. DOS

D. QNX

Administracja i eksploatacja …

Uzyskanie przechowywania kopii często odwiedzanych witryn oraz zwiększenia bezpieczeństwa przez odfiltrowanie konkretnych treści w sieci Internet można osiągnąć dzięki

A. zainstalowaniu oprogramowania antywirusowego oraz aktualnej bazy wirusów

B. konfiguracji serwera pośredniczącego proxy

C. automatycznemu zablokowaniu plików cookies

D. użytkowaniu systemu z uprawnieniami administratora

Administracja i eksploatacja …

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

A. Foldery udostępnione

B. Harmonogram zadań

C. Zasady grupy

D. Podgląd zdarzeń

Administracja i eksploatacja …

Włączenie systemu Windows w trybie diagnostycznym umożliwia

A. generowanie pliku dziennika LogWin.txt podczas uruchamiania systemu

B. uruchomienie systemu z ostatnią poprawną konfiguracją

C. zapobieganie automatycznemu ponownemu uruchomieniu systemu w razie wystąpienia błędu

D. usuwanie błędów w funkcjonowaniu systemu

Administracja i eksploatacja …

Niektóre systemy operacyjne umożliwiają równoczesny dostęp wielu użytkownikom (multiuser). Takie systemy

A. zarządzają układem (klasterem) odrębnych komputerów

B. jednocześnie realizują wiele programów (zadań)

C. są głównie wykorzystywane w przemyśle oraz systemach sterujących

D. oprócz wielozadaniowości z wywłaszczeniem pełnią funkcję przydzielania czasu użytkownikom

Administracja i eksploatacja …

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

A. UNITY

B. XFCE

C. GNOME

D. AERO

Administracja i eksploatacja …

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

A. Standard Edition

B. Datacenter

C. Server Core

D. Enterprise

Administracja i eksploatacja …

Typ systemu plików, który nie obsługuje tworzenia wewnętrznego rejestru zmian, zwanego księgowaniem, to

A. NTFS

B. FAT32

C. ext3

D. ext4

Administracja i eksploatacja …

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

A. filtru antyspamowego

B. blokady okienek pop-up

C. programu antywirusowego

D. zapory ogniowej

Administracja i eksploatacja …

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

A. gparted

B. diskpart

C. cipher

D. bcdedit

Administracja i eksploatacja …

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

A. ustawianie interfejsu karty sieciowej

B. stworzenie obrazu nośnika danych

C. utworzenie symbolicznego dowiązania do pliku Linux.iso

D. zmianę systemu plików z ext3 na ext4

Administracja i eksploatacja …

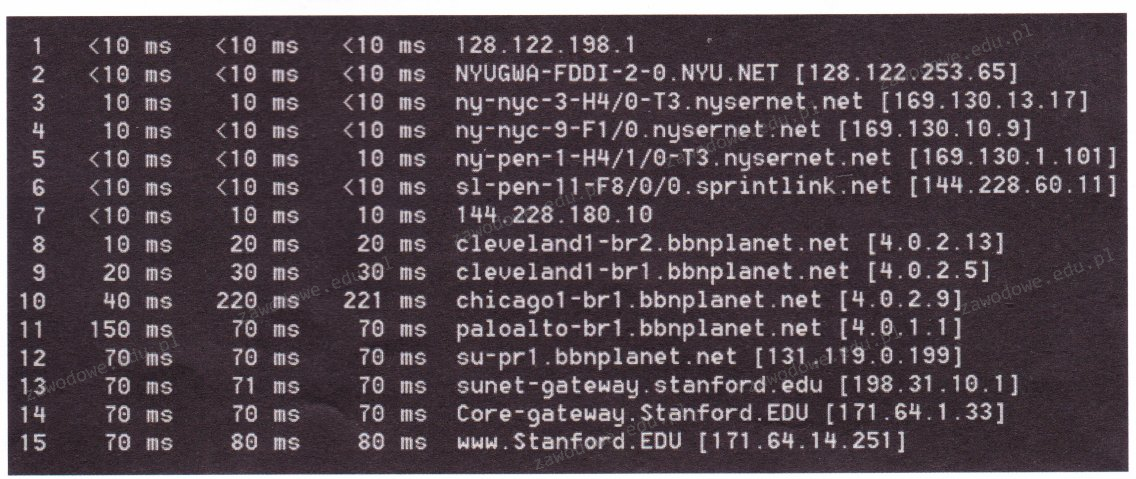

Dane przedstawione na ilustracji są rezultatem działania komendy

A. nslookup

B. ipconfig

C. tracert

D. ping

Administracja i eksploatacja …

Polecenie dsadd służy do

A. usuwania użytkowników, grup, komputerów, kontaktów oraz jednostek organizacyjnych z usługi Active Directory

B. przemieszczania obiektów w ramach jednej domeny

C. dodawania użytkowników, grup, komputerów, kontaktów i jednostek organizacyjnych do usługi Active Directory

D. zmiany atrybutów obiektów w katalogu