Filtrowanie pytań

Administracja i eksploatacja …

A. lookup

B. netstat

C. ping

D. ipconfig

Administracja i eksploatacja …

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

A. trzech drzew domeny

B. jednego drzewa domeny

C. dwóch drzew domeny

D. czterech drzew domeny

Administracja i eksploatacja …

Który protokół jest używany do zdalnego zarządzania komputerem przez terminal w systemach Linux?

A. SSH

B. FTP

C. POP3

D. SMTP

Administracja i eksploatacja …

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

A. stworzenie archiwum dane.tar, które zawiera kopię katalogu /home

B. wyodrębnienie danych z archiwum o nazwie dane.tar

C. pokazanie informacji o zawartości pliku dane.tar

D. przeniesienie pliku dane.tar do katalogu /home

Administracja i eksploatacja …

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

A. zasady haseł w lokalnych zasadach zabezpieczeń

B. konta użytkowników w Ustawieniach

C. właściwości konta użytkownika w zarządzaniu systemem

D. zasady blokady kont w politykach grup

Administracja i eksploatacja …

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

A. adres MAC

B. bramę domyślną

C. adres IP

D. adres rozgłoszeniowy

Administracja i eksploatacja …

W systemie Linux komendą, która jednocześnie podnosi uprawnienia dla procesu uruchamianego z terminala, jest

A. sudo

B. uname

C. passwd

D. users

Administracja i eksploatacja …

Komenda uname -s w systemie Linux służy do identyfikacji

A. stanu aktualnych interfejsów sieciowych

B. wolnego miejsca na dyskach twardych

C. nazwa jądra systemu operacyjnego

D. ilości dostępnej pamięci

Administracja i eksploatacja …

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

A. vi /etc/passwd -sh egzamin

B. usermod -s /bin/sh egzamin

C. chmod egzamin /etc/shadow sh

D. groupmod /users/egzamin /bin/sh

Administracja i eksploatacja …

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

A. 654

B. 765

C. 123

D. 751

Administracja i eksploatacja …

W systemie Linux, gdzie przechowywane są hasła użytkowników?

A. groups

B. password

C. users

D. passwd

Administracja i eksploatacja …

Jaką funkcjonalność oferuje program tar?

A. archiwizowanie plików

B. ustawianie karty sieciowej

C. pokazywanie listy aktualnych procesów

D. administrowanie pakietami

INF.02 Pytanie 333

Administracja i eksploatacja …

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

A. wspomaganie działania użytkownika

B. ochronę systemu operacyjnego przed działaniem wirusów

C. wykonywanie niepożądanych działań poza kontrolą użytkownika

D. optymalizację działania systemu operacyjnego

Administracja i eksploatacja …

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

A. to niemożliwe, dane są trwale utracone wraz z kontem

B. to możliwe za pośrednictwem konta z uprawnieniami administratorskimi

C. to osiągalne tylko przy pomocy oprogramowania typu recovery

D. to niemożliwe, gdyż zabezpieczenia systemowe uniemożliwiają dostęp do danych

Administracja i eksploatacja …

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

A. 2 GB

B. 4 GB

C. 8 GB

D. 12 GB

Administracja i eksploatacja …

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

A. ustawienie możliwości zmiany hasła po upływie jednego dnia

B. automatyczne zablokowanie konta użytkownika test po pięciokrotnym błędnym wprowadzeniu hasła

C. zmiana hasła aktualnego użytkownika na test

D. wymuszenie konieczności tworzenia haseł o minimalnej długości pięciu znaków

Administracja i eksploatacja …

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

A. otwierania okna wyszukiwania

B. kopiowania

C. odświeżania zawartości aktualnego okna

D. rozpoczynania drukowania zrzutu ekranowego

Administracja i eksploatacja …

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie

A. Active Directory

B. serwera DNS

C. serwera DHCP

D. rutingu

Administracja i eksploatacja …

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

A. fsmgmt.msc

B. devmgmt.msc

C. wmimgmt.msc

D. certmgr.msc

Administracja i eksploatacja …

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

A. -i 3

B. -c 9

C. -a 81

D. -s 75

Administracja i eksploatacja …

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

A. menedżer urządzeń

B. edytor rejestru

C. przystawka Sprawdź dysk

D. chkdsk

Administracja i eksploatacja …

W systemie Windows informacje o aktualnym użytkowniku komputera są przechowywane w gałęzi rejestru o skróconej nazwie:

A. HKCR

B. HKCC

C. HKLM

D. HKCU

Administracja i eksploatacja …

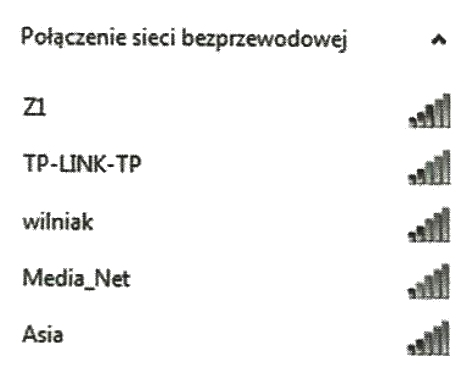

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

A. rodzaj zabezpieczeń

B. adres MAC

C. SSID sieci

D. klucz zabezpieczeń

Administracja i eksploatacja …

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

A. usunięcie pliku konfiguracyjnego

B. wejście do ustawień BIOS-u komputera

C. wymazanie danych z pamięci CMOS

D. przejście do ustawień systemu Windows

Administracja i eksploatacja …

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

A. tracert

B. netstat

C. ping

D. arp

Administracja i eksploatacja …

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

A. rozłączenie katalogu data z dyskiem Z:

B. podłączenie katalogu data do dysku Z:

C. rozłączenie zasobów komputera 192.168.20.2 od dysku Z:

D. podłączenie zasobów komputera 192.168.20.2 do dysku Z:

Administracja i eksploatacja …

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

A. serwer aplikacji

B. serwer plików

C. serwer DHCP

D. serwer terminali

Administracja i eksploatacja …

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

A. baza danych zawierająca dane o użytkownikach sieci, ich hasłach oraz uprawnieniach

B. usługa katalogowa, która przechowuje dane dotyczące obiektów w sieci i udostępnia je użytkownikom oraz administratorom sieci

C. logiczna zbiorowość komputerów, które mają możliwość wzajemnej komunikacji w sieci oraz dzielenia się zasobami

D. grupa komputerów połączonych w infrastrukturę sieciową, składająca się z serwera działającego jako kontroler oraz stacji roboczych – klientów

Administracja i eksploatacja …

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

A. Grupie Administratorzy należy anulować uprawnienia „Zarządzanie drukarkami”

B. Grupie Pracownicy powinno się usunąć uprawnienia „Zarządzanie dokumentami”

C. Grupie Administratorzy trzeba odebrać uprawnienia „Drukuj”

D. Grupie Pracownicy należy przydzielić uprawnienia „Drukuj”

Administracja i eksploatacja …

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

A. dompol

B. restore

C. gpupdate

D. services

Administracja i eksploatacja …

Aby przeprowadzić rezerwację adresów IP w systemie Windows Server na podstawie fizycznych adresów MAC urządzeń, konieczne jest skonfigurowanie usługi

A. NAT

B. DNS

C. DHCP

D. RRAS

Administracja i eksploatacja …

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu ustawienia kolejności uruchamiania systemów operacyjnych, konieczna jest modyfikacja zawartości

A. boot.ini

B. bcdedit

C. /etc/grub.d

D. /etc/inittab

Administracja i eksploatacja …

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

A. użycie zasad grupy

B. mapowanie dysku

C. pobranie aktualizacji Windows

D. ponowna instalacja programu

Administracja i eksploatacja …

Do jakiego celu służy program fsck w systemie Linux?

A. do nadzorowania parametrów pracy i efektywności komponentów komputera

B. do identyfikacji struktury sieci oraz analizy przepustowości sieci lokalnej

C. do przeprowadzania testów wydajności serwera WWW poprzez generowanie dużej liczby żądań

D. do oceny kondycji systemu plików oraz lokalizacji uszkodzonych sektorów

Administracja i eksploatacja …

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

A. Virtualbox

B. UltraVNC

C. Rdesktop

D. Team Viewer

Administracja i eksploatacja …

W systemie Windows przypadkowo usunięto konto użytkownika, ale katalog domowy pozostał. Czy możliwe jest odzyskanie niezaszyfrowanych danych z katalogu domowego tego użytkownika?

A. tak, ale jedynie przy pomocy programu typu recovery

B. nie, dane są definitywnie utracone wraz z kontem

C. nie, ponieważ systemowe zabezpieczenia uniemożliwiają dostęp do danych

D. tak, za pomocą konta o uprawnieniach administratorskich

Administracja i eksploatacja …

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

A. uprawnień specjalnych

B. administrowania drukarkami

C. manipulacji dokumentami

D. modyfikacji uprawnień do drukowania

Administracja i eksploatacja …

W systemie Linux polecenie chown służy do

A. modyfikacji parametrów pliku

B. przemieszczania pliku

C. regeneracji systemu plików

D. zmiany właściciela pliku

Administracja i eksploatacja …

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

A. jednego drzewa domeny

B. trzech drzew domeny

C. dwóch drzew domeny

D. czterech drzew domeny

Administracja i eksploatacja …

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

A. pathping

B. getmac

C. arp -a

D. ping