Filtrowanie pytań

Administracja i eksploatacja …

A. adres MAC

B. parametr TTL

C. adres IP

D. numer portu

Administracja i eksploatacja …

Na ilustracji ukazana jest karta

A. sieciowa Token Ring

B. sieciowa Fibre Channel

C. kontrolera RAID

D. kontrolera SCSI

Administracja i eksploatacja …

Na ilustracji widoczne jest urządzenie służące do

A. usuwania izolacji z przewodów

B. zaciskania złącz RJ-45

C. zaciskania złącz BNC

D. instalacji okablowania w gniazdku sieciowym

Administracja i eksploatacja …

Jaką maskę domyślną posiada adres IP klasy B?

A. 255.255.255.0

B. 255.0.0.0

C. 255.255.255.255

D. 255.255.0.0

Administracja i eksploatacja …

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

A. DHCP

B. IGMP

C. UDP

D. TCP/IP

Administracja i eksploatacja …

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

C:\Users\Właściciel>ping -n 1 wp.pl

Pinging wp.pl [212.77.98.9] with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=17ms TTL=54

Ping statistics for 212.77.98.9:

Packets: Sent = 1, Received = 1, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

Pinging wp.pl [212.77.98.9] with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=17ms TTL=54

Ping statistics for 212.77.98.9:

Packets: Sent = 1, Received = 1, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

A. czasem trwania weryfikacji komunikacji w sieci

B. czasem odpowiedzi z docelowego urządzenia

C. liczbą pakietów wysłanych w celu weryfikacji połączenia w sieci

D. liczbą routerów biorących udział w przesyłaniu pakietu od nadawcy do odbiorcy

Administracja i eksploatacja …

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

A. wysokiej jakości karta sieciowa

B. system chłodzenia wodnego

C. mocna karta graficzna

D. liczba rdzeni procesora

Administracja i eksploatacja …

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

A. 172.16.64.0, 172.16.0.128, 172.16.192.0, 172.16.0.255

B. 172.16.0.0, 172.16.0.64, 172.16.0.128, 172.16.0.192

C. 172.16.64.0, 172.16.64.64, 172.16.64.128, 172.16.64.192

D. 172.16.0.0, 172.16.64.0, 172.16.128.0, 172.16.192.0

Administracja i eksploatacja …

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie

A. rutingu

B. serwera DNS

C. serwera DHCP

D. Active Directory

Administracja i eksploatacja …

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

A. Filament

B. Pisak

C. Atrament

D. Tusz

Administracja i eksploatacja …

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

A. serwera Proxy

B. blokady portu 80

C. zapory sieciowej

D. programu antywirusowego

Administracja i eksploatacja …

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

A. Przenik zdalny

B. Przenik zbliżny

C. Suma przeników zdalnych

D. Suma przeników zbliżnych i zdalnych

Administracja i eksploatacja …

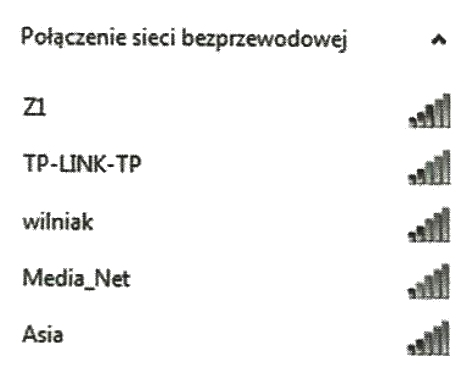

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

A. klucz zabezpieczeń

B. rodzaj zabezpieczeń

C. SSID sieci

D. adres MAC

Administracja i eksploatacja …

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

A. netstat

B. tracert

C. ping

D. arp

Administracja i eksploatacja …

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

A. rozłączenie zasobów komputera 192.168.20.2 od dysku Z:

B. podłączenie zasobów komputera 192.168.20.2 do dysku Z:

C. podłączenie katalogu data do dysku Z:

D. rozłączenie katalogu data z dyskiem Z:

Administracja i eksploatacja …

Jakie urządzenie wykorzystuje się do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

A. hub

B. modem

C. punkt dostępu

D. switch

Administracja i eksploatacja …

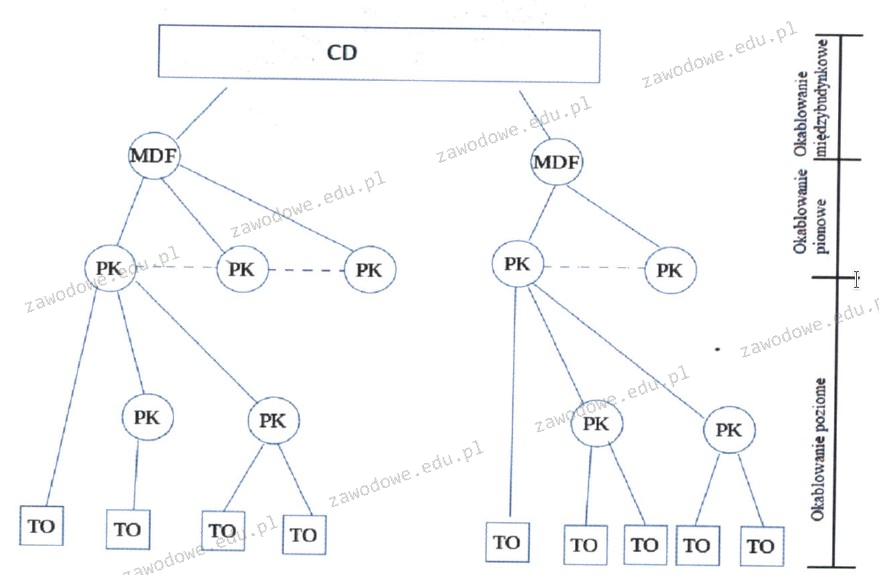

Na zaprezentowanym schemacie logicznym sieci przedstawiono

A. 7 budynkowych punktów dystrybucji

B. 9 gniazd telekomunikacyjnych

C. 4 kondygnacyjne punkty sieciowe

D. 2 kampusowe punkty dystrybucji

Administracja i eksploatacja …

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

A. LLC (Logical Link Control)

B. CRC (Cyclic Redundancy Check)

C. MAC (Media Access Control)

D. CSMA (Carrier Sense Multiple Access)

Administracja i eksploatacja …

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

A. serwer DHCP

B. serwer plików

C. serwer terminali

D. serwer aplikacji

Administracja i eksploatacja …

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

A. 4

B. 1

C. 3

D. 2

Administracja i eksploatacja …

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

A. logiczna zbiorowość komputerów, które mają możliwość wzajemnej komunikacji w sieci oraz dzielenia się zasobami

B. usługa katalogowa, która przechowuje dane dotyczące obiektów w sieci i udostępnia je użytkownikom oraz administratorom sieci

C. baza danych zawierająca dane o użytkownikach sieci, ich hasłach oraz uprawnieniach

D. grupa komputerów połączonych w infrastrukturę sieciową, składająca się z serwera działającego jako kontroler oraz stacji roboczych – klientów

Administracja i eksploatacja …

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

A. dwa gniazda abonenckie

B. główny punkt rozdzielczy z pośrednimi punktami rozdzielczymi

C. pośredni punkt rozdzielczy z gniazdem abonenckim

D. główny punkt rozdzielczy z gniazdem abonenckim

Administracja i eksploatacja …

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

A. 255.255.255.128

B. 255.255.255.192

C. 255.255.255.224

D. 255.255.255.0

Administracja i eksploatacja …

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

A. siatki

B. magistrali

C. gwiazdy

D. pierścienia

Administracja i eksploatacja …

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

A. Szeregowy synchroniczny

B. Równoległy synchroniczny

C. Równoległy asynchroniczny

D. Szeregowy asynchroniczny

Administracja i eksploatacja …

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

A. unikalnego identyfikatora urządzenia

B. lokalizacji sprzętu

C. specjalnego oprogramowania sterującego

D. lokalizacji oprogramowania urządzenia

Administracja i eksploatacja …

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

A. Grupie Administratorzy należy anulować uprawnienia „Zarządzanie drukarkami”

B. Grupie Pracownicy powinno się usunąć uprawnienia „Zarządzanie dokumentami”

C. Grupie Pracownicy należy przydzielić uprawnienia „Drukuj”

D. Grupie Administratorzy trzeba odebrać uprawnienia „Drukuj”

Administracja i eksploatacja …

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

A. w omach

B. w amperach

C. w dżulach

D. w decybelach

Administracja i eksploatacja …

Serwisant dotarł do klienta, który znajdował się 11 km od siedziby firmy, i przeprowadził u niego działania naprawcze wymienione w poniższej tabeli. Oblicz całkowity koszt brutto jego usług, wiedząc, że dojazd do klienta kosztuje 1,20 zł/km brutto w obie strony. Stawka VAT na usługi wynosi 23%.

A. 166,40 zł

B. 195,40 zł

C. 198,60 zł

D. 153,20 zł

Administracja i eksploatacja …

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

A. igłowych

B. atramentowych

C. termosublimacyjnych

D. laserowych

Administracja i eksploatacja …

Aby przeprowadzić rezerwację adresów IP w systemie Windows Server na podstawie fizycznych adresów MAC urządzeń, konieczne jest skonfigurowanie usługi

A. NAT

B. DNS

C. RRAS

D. DHCP

Administracja i eksploatacja …

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

A. Czteroparowy kabel kat. 5

B. Kabel światłowodowy

C. Mikrofale

D. Fale radiowe

Administracja i eksploatacja …

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

A. mapowanie dysku

B. użycie zasad grupy

C. pobranie aktualizacji Windows

D. ponowna instalacja programu

Administracja i eksploatacja …

Na ilustracji widoczny jest

A. zaślepka gniazda RJ-45

B. terminator BNC

C. zaślepka kabla światłowodowego

D. zastępczy wtyk RJ-45

Administracja i eksploatacja …

Thunderbolt jest typem interfejsu:

A. równoległym, dwukanałowym, dwukierunkowym i bezprzewodowym

B. szeregowym, dwukanałowym, dwukierunkowym i przewodowym

C. szeregowym, asynchronicznym i bezprzewodowym

D. równoległym, asynchronicznym i przewodowym

Administracja i eksploatacja …

Jakie urządzenie zapewnia zabezpieczenie przed różnorodnymi atakami z sieci i może również realizować dodatkowe funkcje, takie jak szyfrowanie danych przesyłanych lub automatyczne informowanie administratora o włamaniu?

A. punkt dostępowy

B. koncentrator

C. firewall sprzętowy

D. regenerator

Administracja i eksploatacja …

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

A. Rdesktop

B. Team Viewer

C. UltraVNC

D. Virtualbox

Administracja i eksploatacja …

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

A. NetBEUI

B. WINS

C. IPX/SPX

D. CSMA/CD

Administracja i eksploatacja …

Jaki parametr powinien być użyty do wywołania komendy netstat, aby pokazać statystykę interfejsu sieciowego (ilość wysłanych oraz odebranych bajtów i pakietów)?

A. -n

B. -a

C. -o

D. -e

Administracja i eksploatacja …

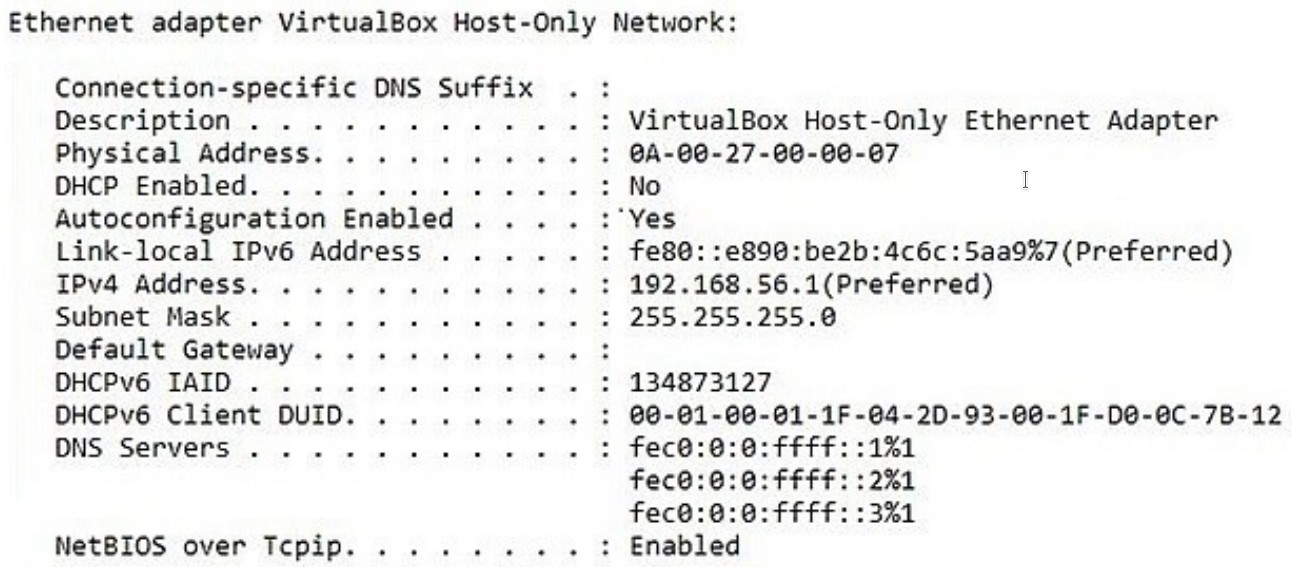

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

A. FEC0:0:0:FFFF::2

B. 0A-00-27-00-00-07

C. FE80::E890:BE2B:4C6C:5AA9

D. 192.168.56.1