Filtrowanie pytań

Administracja i eksploatacja …

A. FTP

B. WWW

C. Telnet

D. DHCP

Administracja i eksploatacja …

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

A. NetBEUI

B. AppleTalk

C. IPX

D. IP

Administracja i eksploatacja …

Program wirusowy, którego zasadniczym zamiarem jest samoistne rozprzestrzenianie się w sieci komputerowej, to:

A. keylogger

B. trojan

C. robak

D. backdoor

Administracja i eksploatacja …

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

A. uproszczony GFS

B. round-robin

C. dziadek-ojciec-syn

D. wieża Hanoi

Administracja i eksploatacja …

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

A. BNC

B. FC

C. LC

D. ST

Administracja i eksploatacja …

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

A. 1,2,3,6

B. 1,2,5,6

C. 1,2,3,4

D. 4,5,6,7

Administracja i eksploatacja …

Jakiego portu używa protokół FTP (File transfer Protocol)?

A. 25

B. 20

C. 53

D. 69

Administracja i eksploatacja …

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

A. 18,00 zł

B. 25,00 zł

C. 28,00 zł

D. 32,00 zł

Administracja i eksploatacja …

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

A. IEEE 802.3

B. IEEE 802.5

C. IEEE 802.11

D. IEEE 802.15

Administracja i eksploatacja …

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

A. 25

B. 110

C. 21

D. 20

Administracja i eksploatacja …

Kiedy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl. Sprawdź nazwę i ponów próbę." Natomiast po wpisaniu polecenia ping 213.180.141.140 (adres IP serwera www.onet.pl) użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tego zjawiska?

A. Błędny adres IP serwera DNS

B. Nieprawidłowo skonfigurowana brama domyślna

C. Błędny adres IP hosta

D. Nieprawidłowo skonfigurowana maska podsieci

Administracja i eksploatacja …

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

A. przenikaniu sygnału pomiędzy sąsiadującymi w kablu parami przewodów

B. opóźnieniach w propagacji sygnału w trakcie przesyłania

C. utratach sygnału w ścieżce transmisyjnej

D. niedoskonałości ścieżki, spowodowanej zmianą konfiguracji par przewodów

Administracja i eksploatacja …

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

A. Koncentratora

B. Regeneratora

C. Rutera

D. Mostu

Administracja i eksploatacja …

Który z protokołów umożliwia szyfrowanie połączenia?

A. TELNET

B. DHCP

C. DNS

D. SSH

Administracja i eksploatacja …

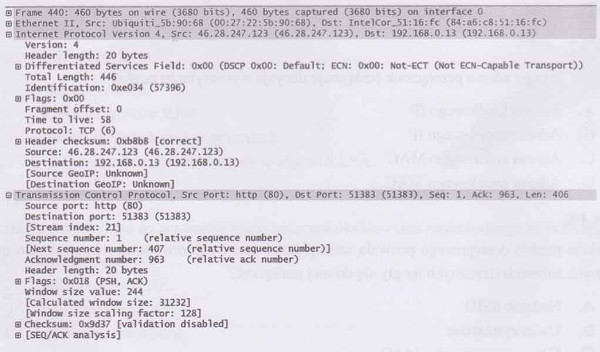

Na podstawie analizy pakietów sieciowych, określ adres IP oraz numer portu, z którego urządzenie otrzymuje odpowiedź?

A. 192.168.0.13:51383

B. 192.168.0.13:80

C. 46.28.247.123:80

D. 46.28.247.123:51383

Administracja i eksploatacja …

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

A. whireshark

B. tracker

C. finder

D. konqueror

Administracja i eksploatacja …

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

A. IGMP

B. OSPF

C. UDP

D. RIP

Administracja i eksploatacja …

Jakie znaczenie ma parametr NEXT w kontekście pomiarów systemów okablowania strukturalnego?

A. straty odbiciowe

B. przesłuch obcy

C. tłumienie

D. przesłuch zbliżony

Administracja i eksploatacja …

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

A. 10.0.0.0 - 10.255.255.255

B. 172.16.0.0. - 172.31.255.255

C. 192.168.0.0 - 192.168.255.255

D. 127.0.0.0 - 127.255.255.255

Administracja i eksploatacja …

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

A. Obowiązkowy

B. Tymczasowy

C. Lokalny

D. Mobilny

Administracja i eksploatacja …

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

A. koncentrator

B. modem

C. punkt dostępowy

D. regenerator

Administracja i eksploatacja …

Jakie pole znajduje się w nagłówku protokołu UDP?

A. Numer potwierdzenia

B. Wskaźnik pilności

C. Numer sekwencyjny

D. Suma kontrolna

Administracja i eksploatacja …

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

A. należeć do grupy administratorzy na tym serwerze

B. połączyć komputer z tym samym przełącznikiem, do którego podłączony jest serwer

C. zalogować się do domeny serwera oraz dysponować odpowiednimi uprawnieniami do plików znajdujących się na serwerze

D. posiadać konto użytkownika bez uprawnień administracyjnych na tym serwerze

Administracja i eksploatacja …

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

A. 1022

B. 16777214

C. 65534

D. 254

Administracja i eksploatacja …

W systemie adresacji IPv6 adres ff00::/8 definiuje

A. adres nieokreślony

B. zestaw adresów służących do komunikacji multicast

C. adres wskazujący na lokalny host

D. zestaw adresów sieci testowej 6bone

Administracja i eksploatacja …

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

A. 8 hostów

B. 16 hostów

C. 6 hostów

D. 12 hostów

Administracja i eksploatacja …

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

A. URL

B. SSID

C. IP

D. MAC

Administracja i eksploatacja …

Jak wygląda maska dla adresu IP 92.168.1.10/8?

A. 255.255.0.0

B. 255.255.255.0

C. 255.0.0.0

D. 255.0.255.0

Administracja i eksploatacja …

Jak określa się technologię stworzoną przez firmę NVIDIA, która pozwala na łączenie kart graficznych?

A. RAMDAC

B. ATI

C. SLI

D. CROSSFIRE

Administracja i eksploatacja …

Jaki element sieci SIP określamy jako telefon IP?

A. Serwerem rejestracji SIP

B. Serwerem Proxy SIP

C. Terminalem końcowym

D. Serwerem przekierowań

Administracja i eksploatacja …

Ile gniazd RJ45 podwójnych powinno być zainstalowanych w pomieszczeniu o wymiarach 8 x 5 m, aby spełniały wymagania normy PN-EN 50173?

A. 8 gniazd

B. 5 gniazd

C. 10 gniazd

D. 4 gniazda

Administracja i eksploatacja …

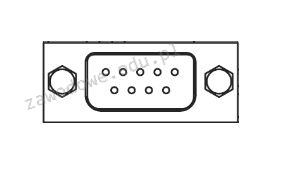

Obrazek ilustruje rodzaj złącza

A. COM

B. USB

C. LPT

D. FireWire

Administracja i eksploatacja …

Który z podanych adresów IP należy do kategorii adresów prywatnych?

A. 38.176.55.44

B. 190.5.7.126

C. 131.107.5.65

D. 192.168.0.1

Administracja i eksploatacja …

Komputer z adresem IP 192.168.5.165 oraz maską podsieci 255.255.255.192 funkcjonuje w sieci o adresie

A. 192.168.5.64

B. 192.168.5.192

C. 192.168.5.128

D. 192.168.5.0

Administracja i eksploatacja …

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

A. Warstwa transportowa

B. Warstwa sieciowa

C. Warstwa łącza danych

D. Warstwa fizyczna

Administracja i eksploatacja …

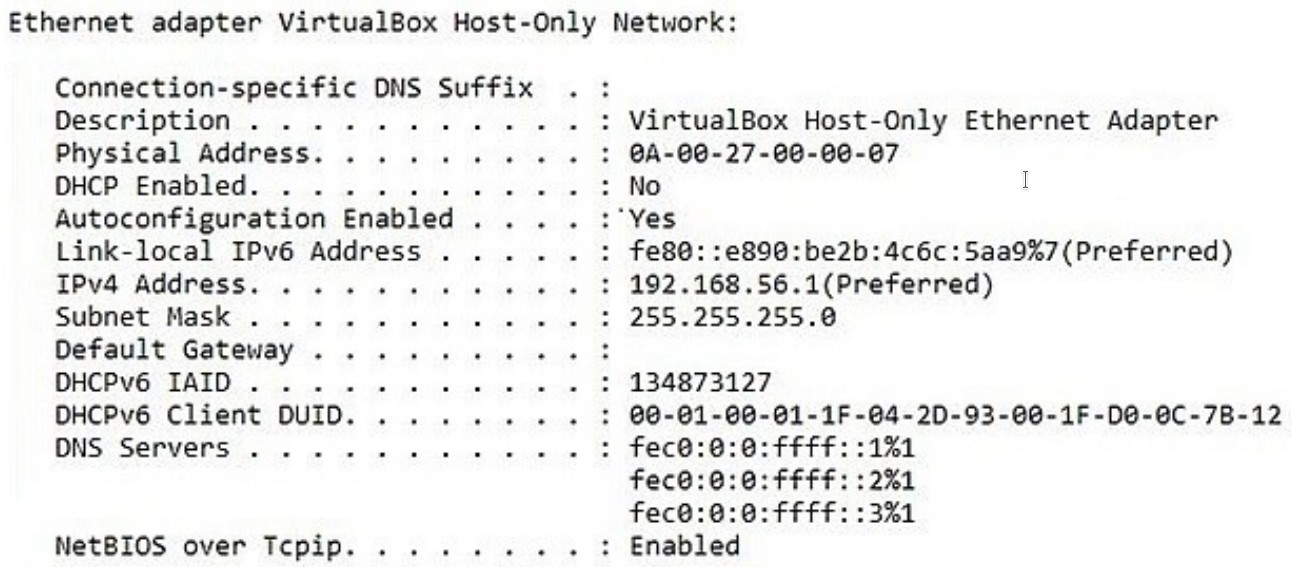

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

A. 0A-00-27-00-00-07

B. 192.168.56.1

C. FEC0:0:0:FFFF::2

D. FE80::E890:BE2B:4C6C:5AA9

Administracja i eksploatacja …

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

A. rezystancja pętli

B. poziomu mocy wyjściowej

C. przesłuch zbliżny

D. przesłuch zdalny

Administracja i eksploatacja …

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

A. Pierścienia

B. Gwiazdy

C. Magistrali

D. Siatki

Administracja i eksploatacja …

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

A. NetBEUI

B. CSMA/CD

C. IPX/SPX

D. WINS

Administracja i eksploatacja …

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

A. netstat

B. netsh

C. net view

D. telnet